Network Working Group W. Townsley

Request for Comments: 2661 A. Valencia

Category: Standards Track cisco Systems

A. Rubens

Ascend Communications

G. Pall

G. Zorn

Microsoft Corporation

B. Palter

Redback Networks

August 1999

Протокол туннелирования на уровне 2 — L2TP

Layer Two Tunneling Protocol «L2TP»

PDF

Статус документа

Этот документ задает проект стандартного протокола Internet для сообщества Internet и служит приглашением к дискуссии в целях развития и совершенствования. Текущее состояние стандартизации и статус протокола можно узнать из документа Internet Official Protocol Standards (STD 1). Документ может распространяться без ограничений.

Авторские права

Copyright (C) The Internet Society (1999). All Rights Reserved.

Аннотация

В этом документе описан протокол туннелирования на уровне 2 (L2TP). Документ STD 51, RFC 1661 определяет мультипротокольный доступ по протоколу PPP [RFC1661]. L2TP обеспечивает возможности туннелирования пакетов PPP через промежуточную сеть максимально прозрачным для приложений и конечных пользователей способом.

1.0 Введение

PPP [RFC1661] определяет механизм инкапсуляции для доставки пакетов разных протоколов через соединения уровня 2 (L2) типа «точка-точка». Обычно пользователь организует соединение L2 с сервером доступа (NAS), используя подходящий метод связи (например, модемное соединение через телефонную линию, ISDN, ADSL и т. п.) и протокол PPP «поверх» физического соединения. В такой конфигурации терминальные точки L2 и PPP размещаются на одном физическом устройстве (т. е., NAS).

L2TP расширяет модель PPP, позволяя разносить терминальные точки L2 и PPP на разные устройства, соединенные через сеть с коммутацией пакетов. С помощью L2TP пользователь организует соединение L2 с концентратором доступа (например, модемный пул, ADSL DSLAM и т. п.), а концентратор туннелирует кадры PPP в NAS. Это позволяет перенести реальную обработку пакетов PPP с терминального устройства L2.

Одним из очевидных преимуществ такого разделения является то, что взамен требования завершать соединения L2 на NAS (это может потребовать оплаты междугородных соединений) они могут заканчиваться на (локальном) концентраторе, который распространит сессию PPP через сетевую инфраструктуру совместного использования (например, Frame Relay или Internet). С точки зрения пользователя функциональных различий между этими вариантами просто не будет.

L2TP позволяет также решить проблему расщепления групп (multilink hunt-group splitting). Расширение Multilink PPP [RFC1990] требует, чтобы все каналы, образующие композитное соединение, были связаны с одним сервером NAS. Благодаря возможности расширения сессий PPP за пределы точки физического завершения, протокол L2TP может использоваться для организации завершения всех каналов на одном устройстве NAS. Это позволяет организовать многоканальные соединения даже в тех случаях, когда используется множество физических устройств NAS.

В этом документе определен протокол управления для создания по запросам туннелей между парами узлов и выполнения связанной с этим инкапсуляции для мультиплексирования множества туннелируемых сессий PPP.

1.1 Уровни требований

Ключевые слова необходимо (MUST), недопустимо (MUST NOT), требуется (REQUIRED), нужно (SHALL), не нужно (SHALL NOT), следует (SHOULD), не следует (SHOULD NOT), рекомендуется (RECOMMENDED), возможно (MAY), необязательно (OPTIONAL) в данном документе должны интерпретироваться в соответствии с [RFC2119].

1.2 Термины

Analog Channel — аналоговый канал

Коммутируемый коммуникационный путь, предназначенный для передачи звука с полосой частот 3,1 Кгц в каждом направлении.

Attribute Value Pair (AVP) — пара «атрибут-значение»

Объединение переменного размера с уникальным атрибутом (Attribute), представленным целым числом и значением (Value), содержащим реальные данные, идентифицируемые атрибутом. Множество AVP образуют управляющие сообщения (Control Message), служащие для организации, поддержки и удаления туннелей.

Call — вызов

Соединение (или попытка такового) между удаленной системой (Remote System) и LAC. Примером может служить телефонный звонок через сеть PSTN. Соединение (входящее или исходящее) между Remote System и LAC приводит к созданию сессии L2TP в ранее созданном туннеле между LAC и LNS. (см. также Session, Incoming Call, Outgoing Call).

Called Number — вызываемый номер

Индикация принимающей вызов стороны (например, телефонный номер).

Calling Number — вызывающий номер

Индикация вызывающей стороны на приемной стороне (например, телефонный номер).

CHAP

Challenge Handshake Authentication Protocol [RFC1994] — протокол криптографически защищенной аутентификации PPP, в котором по линии не передается паролей в открытом виде.

Control Connection — управляющее соединение

Управляющее соединение существует в основной полосе туннеля и служит для организации, поддержки и разрыва сессий или самого туннеля.

Control Messages — управляющие сообщения

Управляющими сообщениями обмениваются между собой пары устройств LAC и LNS через существующий между ними туннель. Управляющие сообщения относятся к сессиям в данном туннеле и самому туннелю.

Digital Channel — цифровой канал

Коммутируемый коммуникационный путь предназначенный для передачи в обоих направлениях цифровой информации.

DSLAM

Модуль доступа по цифровым абонентским линиям (DSL) — сетевое устройство, используемое для реализации сервиса DSL. Обычно представляет собой концентратор линий DSL в центральном офисе (CO) или местной станции.

Incoming Call — входящий вызов

Вызов, полученный LAC и туннелируемый на LNS (см. Call, Outgoing Call).

L2TP Access Concentrator (LAC) — концентратор доступа L2TP

Узел, который на одной стороне имеет конечные точки туннелей L2TP, а на другой стороне является партнером сетевого сервера L2TP (LNS). LAC размещается между LNS и удаленной системой, пересылая пакеты между ними. Пакеты от LAC к LNS требуют туннелирования L2TP в соответствии с данным документом. Соединение LAC с удаленной системой является локальным (см. Client LAC) или PPP-каналом.

L2TP Network Server (LNS) — сетевой сервер L2TP

Узел, который является конечной точкой туннеля L2TP и партнером LAC. LNS является логической точкой завершения сессии PPP, которая будет туннелироваться от удаленной системы через LAC.

Management Domain (MD) — домен управления

Сеть или сети, находящиеся под единым администрированием. Например, доменом управления для LNS может быть обслуживаемая им корпоративная сеть, а доменом управления LAC — ISP, который владеет управляет им.

Network Access Server (NAS) — сервер доступа в сеть

Устройство, обеспечивающее локальный сетевой доступ для пользователей через сеть удаленного доступа (например, PSTN). NAS может также служить в качестве LAC и/или LNS.

Outgoing Call — исходящий вызов

Вызов, организуемый LAC от имени LNS (см. Call, Incoming Call).

Peer — партнер

В контексте L2TP партнерами являются LAC или LNS. Партнером LAC является LNS и наоборот. В контексте PPP партнерами являются обе стороны соединения PPP.

POTS — телефонная сеть

Телефонная сеть общего пользования.

Remote System — удаленная система

Конечная система или маршрутизатор, подключенный к уделенной сети доступа (например, PSTN) и являющийся инициатором или адресатом вызова. Для обозначения удаленной системы используются также термины dial-up client или virtual dial-up client.

Session — сессия

Протокол L2TP ориентирован на соединения. LNS и LAC поддерживают состояние для каждого инициированного или принятого LAC вызова (Call). Сессия L2TP создается между LAC и LNS при организации сквозного соединения PPP между удаленной системой и LNS. Дейтаграммы, относящиеся к соединению PPP, передаются через туннель между LAC и LNS. Организованные сессии L2TP однозначно связаны с соответствующими вызовами (см. Call).

Tunnel — туннель

Туннели организуются между LAC и LNS. Туннель включает управляющее соединение и может также включать одну или множество сессий L2TP. Через туннель между LAC и LNS передаются инкапсулированные дейтаграммы PPP и управляющие сообщения.

Zero-Length Body (ZLB) Message — сообщение нулевого размера

Управляющий пакет, состоящий лишь из заголовка L2TP. Сообщения ZLB служат для явного подтверждения пакетов на каналах с гарантированной доставкой.

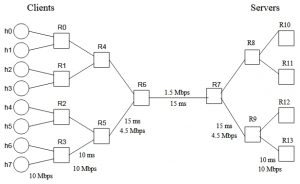

2.0 Топология

На рисунке показан типовой случай использования L2TP. Целью является организация туннеля для кадров PPP между удаленной системой или клиентом LAC и LNS в домашней ЛВС.

[Домашняя ЛВС]

[Клиент LAC]----------+ |

____|_____ +--[Хост]

| | |

[LAC]---------| Internet |-----[LNS]-----+

| |__________| |

_____|_____ :

| |

| PSTN |

[Удален.]--| Cloud |

[система] | | [Домашняя ЛВС]

|___________| |

| ______________ +---[Хост]

| | | |

[LAC]-------| Frame Relay |---[LNS]-----+

| или ATM | |

|______________| :

Удаленная система инициирует организацию соединения PPP через телефонную сеть (PSTN Cloud) с LAC. После этого LAC туннелирует соединение PPP через Internet, Frame Relay или ATM Cloud до LNS, что обеспечивает доступ в домашнюю ЛВС. Удаленной системе предоставляется адрес из домашней ЛВС в результате согласования PPP NCP. Процедуры AAA доменом управления домашней ЛВС как для случая прямого подключения клиента к серверу доступа NAS.

Клиент LAC (хост с поддержкой L2TP) может также участвовать в создании туннеля в домашнюю ЛВС без привлечения отдельного LAC. В этом случае хост с программным клиентом LAC уже имеет соединение с публичной сетью Internet. Создается «виртуальное» соединение PPP и локальный клиент L2TP LAC создает туннель до LNS. Как и в предыдущем случае функции AAA будут обеспечиваться доменом управления домашней ЛВС.

3.0 Обзор протокола

L2TP использует два типа сообщений — управление и данные. Управляющие сообщения служат для организации, поддержки и удаления туннелей и вызовов. Сообщения с данными служат для инкапсуляции кадров PPP, передаваемых через туннель. Для управляющих сообщений используется надежный канал управления (Control Channel) в L2TP, обеспечивающий гарантированную доставку (см. параграф 5.1). При возникновении потери пакетов повторной передачи пакетов данных не производится.

+-------------------+

| Кадры PPP |

+-------------------+ +-----------------------+

| Данные L2TP | | Управление L2TP |

+-------------------+ +-----------------------+

| Канал данных L2TP | | Канал управления L2TP |

| (без гарантий) | | (гарантиров. доставка)|

+------------------------------------------------+

| Транспорт (UDP, FR, ATM и т. п.) |

+------------------------------------------------+

Рисунок 3.0. Структура протокола L2TP.

На рисунке 3.0 показана передача кадров PPP и управляющих сообщений через каналы данных и управления L2TP. Кадры PPP передаются без гарантий доставки через канал данных с инкапсуляций сначала в L2TP, а затем в пакетный транспорт (UDP, Frame Relay, ATM и т. п.) Управляющие сообщения передаются через надежный канал управления L2TP в основной полосе того же пакетного транспорта.

Для всех управляющих сообщений требуется указывать порядковые номера, используемые для обеспечения гарантий доставки. Порядковые номера в пакетах данных могут использоваться для обеспечения порядка доставки и обнаружения потерь.

Все значения помещаются в соответствующие поля и передаются в сетевом порядке (сначала старшие октеты).

3.1 Формат заголовка L2TP

Пакеты L2TP для управления и данных используют общий формат заголовков. Для необязательных полей пространство в пакете не используется при отсутствии поля. Отметим, что необязательные для пакетов данных поля Length, Ns и Nr являются обязательными в управляющих сообщениях.

Формат заголовков показан на рисунке.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|T|L|x|x|S|x|O|P|x|x|x|x| Ver | Length (opt) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Tunnel ID | Session ID |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Ns (opt) | Nr (opt) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Offset Size (opt) | Offset pad... (opt)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Рисунок 3.1. Формат заголовков L2TP.

Флаг типа (T) указывает тип сообщения (0 для данных, 1 для управляющих сообщений).

Установленный флаг размера (L) говорит о присутствии поля Length. В управляющих сообщениях этот бит должен быть установлен.

Флаги x зарезервированы для будущих расширений. Соответствующие биты должны устанавливаться в 0 при передаче и игнорироваться на приемной стороне.

Установленный флаг S говорит о наличии полей Ns и Nr. В управляющих сообщениях этот бит должен быть установлен.

Установленный флаг смещения (O) говорит о наличии поля Offset Size. В управляющих сообщениях этот бит должен быть сброшен (0).

Установленный флаг приоритета (P) означает, что этому сообщению с данными следует предоставить преимущество в локальных очередях и при передаче. Например, эхо-запросы LCP, используемые для сохранения живучести канала, следует передавать с установленным флагом приоритета. Если флаг не используется то при наличии локальной перегрузки сообщения keepalive могут теряться. Этот флаг используется только для сообщений с данными, а в управляющих сообщениях должно устанавливаться P = 0.

Поле Ver должно иметь значение 2, соответствующее версии сообщений с данными протокола L2TP, описанных в этом документе. Значение 1 зарезервировано для возможности детектирования пакетов L2F [RFC2341], которые могут приходить вперемешку с пакетами L2TP. Пакеты с неизвестным значением поля Ver должны отбрасываться.

Поле Length показывает общий размер сообщения в октетах.

Поле Tunnel ID служит идентификатором управляющего соединения. Туннели L2TP обозначаются идентификаторы с локальной значимостью. По этой причине один и тот же туннель может иметь на каждой стороне разные значения Tunnel ID. Поле Tunnel ID в сообщении предназначено для получателя, а не для отправителя. Значения Tunnel ID выбираются и информация о них передается в Assigned Tunnel ID AVP при создании туннеля.

Поле Session ID указывает идентификатор сессии в туннеле. Сессии L2TP обозначаются идентификаторами локальной значимости. Это означает, что одна и та же сессия может иметь разные значения Session ID на разных концах. Значение Session ID в каждом сообщении предназначено для получателя, а не отправителя. Значения Session ID выбираются и передаются в Assigned Session ID AVP при организации сессии.

Ns указывает порядковый номер передаваемого сообщения. Отсчет начинается с 0 и номер увеличивается на 1 для каждого последующего сообщения (модуль для нумерации 216). Дополнительная информация об использовании этого поля приводится в параграфах 5.8 и 5.4.

Nr показывает порядковый номер, который ожидается в следующем принятом управляющем сообщении. Таким образом, Nr представляет собой значение Ns из принятого последним без нарушения порядка сообщения плюс 1 (модуль для нумерации 216). В сообщениях с данными поле Nr является резервным и, при его использовании (как указано флагом S), должно игнорироваться на приемной стороне. Дополнительная информация об использовании этого поля приводится в параграфе 5.8.

Поле Offset Size (при его наличии) указывает число октетов в заголовке L2TP, после которого ожидается наличие данных. Реальное заполнение спецификацией не задается. При наличии поля смещения заголовок L2TP завершается последним байтом этого заполнения.

3.2 Типы управляющих сообщений

Message Type AVP (см. параграф 4.4.1) определяет конкретный тип передаваемого сообщения. Напомним (параграф 3.1), что это относится только к управляющим сообщениям (сообщениям с T = 1).

Данный документ определяет перечисленные ниже типы сообщений (описание и применение сообщений в параграфах 6.1 — 6.14).

Поддержка управляющих соединений

0 (резерв)

1 (SCCRQ) Start-Control-Connection-Request

2 (SCCRP) Start-Control-Connection-Reply

3 (SCCCN) Start-Control-Connection-Connected

4 (StopCCN) Stop-Control-Connection-Notification

5 (резерв)

6 (HELLO) Hello

Управление соединениями

7 (OCRQ) Outgoing-Call-Request

8 (OCRP) Outgoing-Call-Reply

9 (OCCN) Outgoing-Call-Connected

10 (ICRQ) Incoming-Call-Request

11 (ICRP) Incoming-Call-Reply

12 (ICCN) Incoming-Call-Connected

13 (резерв)

14 (CDN) Call-Disconnect-Notify

Сообщения об ошибках

15 (WEN) WAN-Error-Notify

Управление сеансами PPP

16 (SLI) Set-Link-Info

4.0 AVP для управляющих сообщений

Для обеспечения максимальной расширяемости с сохранением интероперабельности в L2TP используется однотипное представление типов и сообщений. Это представление называется AVP и используется в оставшейся части документа.

4.1 Формат AVP

Каждая пара AVP представляется в виде:

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|M|H| rsvd | Length | Vendor ID |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Attribute Type | Attribute Value...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

[до размера, заданного Length]... |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Первые 6 битов задают маску, описывающую общие атрибуты AVP.

В этом документе определены два бита маски, а прочие оставлены для будущих расширений. Резервные биты должны устанавливаться в 0. AVP, полученные с установленными в 1 резервными битами маски, должны трактоваться, как нераспознанные AVP.

Бит M. Определяет поведение, требуемое от реализации, принявшей AVP, которую не удалось распознать. При установленном флаге M прием нераспознанной AVP в сообщении, связанном с конкретной сессией, такая сессия должна прерываться. Если бит M установлен и AVP не удалось распознать в сообщении, связанном с туннелем, этот туннель (и все сессии в нем) должен быть разорван. При сброшенном флаге M нераспознанные AVP должны игнорироваться. Обработка управляющего сообщения в этом случае продолжается.

Бит H. Указывает на сокрытие данных в поле Attribute Value пары AVP. Это свойство может использоваться для предотвращения данных, которые не следует раскрывать (например, пользовательских паролей) в открытом виде внутри AVP. Процедура сокрытия AVP описана в параграфе 4.3.

Length. Задает число октетов (включая поле Overall Length и маску) в данной AVP. Значение Length можно рассчитать, добавив 6 к размеру поля Attribute Value в октетах. Само поле имеет размер 10 битов, что позволяет представлять поля размером до 1023 октетов в одной AVP. Минимальное значение поля Length для AVP составляет 6. В этом случае поле Attribute Value отсутствует.

Vendor ID. Значение из выделенного агентством IANA реестра SMI Network Management Private Enterprise Codes [RFC1700]. Значение 0, соответствующее принятым IETF атрибутам, используется для всех AVP, определенных в данном документе. Любой производитель, желающий реализовать свои расширения L2TP, может использовать свое значение Vendor ID вместе с приватными значениями Attribute, что гарантирует отсутствие конфликтов с расширениями других производителей и будущими расширениями IETF. Отметим, что 16 битов поля Vendor ID ограничивают число идентификаторов значением 65 535.

Attribute Type. Двухоктетное значение с уникальной интерпретацией среди всех AVP для данного Vendor ID.

Attribute Value. Реальное значение атрибута, заданного полями Vendor ID и Attribute Type. Это поле следует непосредственно за полем Attribute Type и включает число октетов до смещения, заданного полем Length (т. е., Length — 6 октетов заголовка). При Length = 6 это поле отсутствует.

4.2 Обязательные AVP

Получение неизвестной AVP с установленным битом M является катастрофой для сессии или связанного с ней туннеля. По этой причине флаг M следует задавать лишь для AVP, которые критически важны для работы сессии или туннеля. Кроме того, в случае получения устройством LAC или LNS неизвестной AVP с установленным битом M и последующего отключения сессии или туннеля, отправившая такую (обязательную) AVP сторона должна быть готова к возникновению проблем взаимодействия. При определении AVP с установленным битом M (особенно для фирменных AVP) следует принимать во внимание возможные последствия.

Если имеется адекватная альтернатива установке бита M, следует ею воспользоваться. Например, вместо отправки AVP с установленным битом M для проверки наличия соответствующего расширения можно можно передать AVP в запросе с ожиданием получить соответствующую AVP в ответном сообщении.

При использовании бита M в новых AVP (не определенных в данном документе) должна обеспечиваться возможность отключения соответствующей функции, чтобы такие AVP не передавались или бит M не устанавливался.

4.3 Сокрытие значений атрибутов AVP

Бит H в заголовке каждого AVP обеспечивает механизм индикации принимающей стороне сокрытия содержимого AVP или его присутствия в открытом виде. Это свойство помогает предотвратить раскрытие конфиденциальной информации типа паролей или имен пользователей.

Флаг H должен устанавливаться только в тех случаях, когда LAC и LNS известен общий секрет. Это тот же секрет, который служит для аутентификации туннеля (параграф 5.1.1). Если бит H установлен в любом из AVP данного управляющего сообщения, в этом сообщении должна также присутствовать Random Vector AVP и эта пара должна размещаться перед первым AVP с H = 1.

Сокрытие значение AVP выполняется в несколько этапов. Сначала берутся исходные размер и значение AVP, которые затем кодируются в субформат Hidden AVP, показанный ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Length of Original Value | Original Attribute Value ...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

... | Padding ...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Length of Original Attribute Value — это поле указывает размер исходного значения скрываемого атрибута в октетах. Это значение требуется сохранять, поскольку размер меняется в результате заполнения Padding.

Original Attribute Value — исходное значение скрываемого атрибута.

Padding — дополнительные октеты со случайными значениями, используемые для сокрытия размера исходного значения атрибута.

Для маскировки размера скрываемых данных в субформате может использоваться показанное выше заполнение. Поле Padding не учитывается в Length of Original Attribute Value, но меняет размер получаемой в результате AVP. Например, если скрывается 4-октетное значение атрибута, поле размера нескрытой AVP будет иметь значение 10 (6 + 4). После сокрытия размер AVP будет равен 6 + размер Attribute Value + размер Length of Original Attribute Value + Padding. Таким образом при 12 октетах заполнения размер AVP будет 6 + 4 + 2 + 12 = 24 октета.

После этого определяется хэш MD5 для конкатенации:

2 октета номера атрибута из AVP;

разделяемый секрет;

случайный вектор произвольной длины.

Используемый в этом хэше случайный вектор передается в поле Random Vector AVP. Эта пара Random Vector AVP должна помещаться отправителем в сообщение впереди всех скрываемых AVP. Один и тот же случайный вектор может использоваться для множества AVP в одном сообщении. При использовании разных векторов для сокрытия последовательных AVP новый Random Vector AVP должен помещаться перед первой AVP, к которой он будет применяться.

Хэш MD5 используется в операции XOR применительно к первым 16 (или меньше) октетам Hidden AVP Subformat и результат помещается в поле Attribute Value скрываемой пары Hidden AVP. Если размер Hidden AVP Subformat меньше 16 октетов, субформат преобразуется, как будто поле Attribute Value дополнено до 16 октетов перед операцией XOR, но меняются только октеты, реально присутствующие в Subformat , а размер AVP не меняется.

Если размер Subformat превышает 16 октетов, рассчитывается второе значение MD5 для потока октетов, состоящего из разделяемого секрета, за которым следует результат первой операции XOR. Полученное значение используется для операции XOR с вторым сегментом из 16 (или меньше) октетов Subformat и помещается в соответствующие октеты поля Value пары Hidden AVP.

При необходимости эта операция повторяется с использованием разделяемого секрета с каждым результатом XOR для генерации следующего хэш-значения, применяемого в операции XOR со следующим сегментом значения.

Метод сокрытия был взят из RFC 2138 [RFC2138], заимствовавшего его, в свою очередь из раздела Mixing in the Plaintext книги Network Security, авторами которой являются Kaufman, Perlman и Speciner [KPS]. Ниже приведено подробное разъяснение этого метода.

Возьмем разделяемый секрет S, случайный вектор RV и значение атрибута AV. Разделим поле значения на 16-октетные блоки p1, p2 и т. д., дополнив при необходимости последний блок случайными данными до размера 16 октетов. Возьмем шифрованные блоки c(1), c(2) и т. д. Определим также промежуточные значения b1, b2 и т. д.

b1 = MD5(AV + S + RV) c(1) = p1 xor b1

b2 = MD5(S + c(1)) c(2) = p2 xor b2

. .

. .

. .

bi = MD5(S + c(i-1)) c(i) = pi xor bi

String будет содержать c(1)+c(2)+…+c(i), где + обозначает конкатенацию.

При получении случайный вектор берется из последней пары Random Vector AVP в сообщении, расположенной перед раскрываемой AVP. Описанная выше процедура выполняется в обратном направлении для восстановления исходного значения.

4.4 Описание AVP

В последующих параграфах рассматриваются все L2TP AVP, определяемые в данном документе.

После имени AVP указывается список типов сообщений, в которых может применяться данная AVP. Указывается также назначение AVP и приводится подробное описание формата для Attribute Value и дополнительная информация, которая может потребоваться для корректного применения AVP.

4.4.1 AVP, применимые для всех управляющих сообщений

Message Type (все сообщения)

Message Type AVP (Attribute Type 0) идентифицирует управляющее сообщение и определяет контекст, в котором будет определяться точный смысл последующих AVP.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Message Type |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Message Type представляет собой 2-октетное целое число без знака.

Message Type AVP должна быть первой AVP в сообщении, следуя непосредственно после заголовка управляющего сообщения (определен в параграфе 3.1). Список определенных типов управляющих сообщений и их идентификаторы приведены в параграфе 3.2.

Бит обязательности (M) в Message Type AVP имеет специальное значение. Он относится не к данной AVP, как обычно, а ко всему управляющему сообщению. Таким образом, если в Message Type AVP установлен бит M а тип сообщения не известен реализации, туннель должен закрываться. Если бит M сброшен, реализация может игнорировать сообщение неизвестного типа. Флаг M должен устанавливаться для всех типов сообщений, определенных в этом документе. Эта AVP не может быть скрыта (бит H должен быть сброшен). Поле Length для этой AVP имеет значение 8.

Random Vector (все сообщения)

Random Vector AVP (Attribute Type 36) используется для того, чтобы разрешить сокрытие Attribute Value в AVP.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-++-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Random Octet String ...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-++-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Random Octet String может иметь произвольный размер, хотя рекомендуется использовать случайные векторы не короче 16 октетов. Строка содержит случайный вектор, используемый при расчете значения MD5 для извлечения или сокрытия значения Attribute Value в AVP (см. параграф 4.2).

В сообщении может присутствовать несколько Random Vector AVP. В этом случае для скрытых AVP используется ближайшая предшествующая пара Random Vector AVP. Данная AVP должна предшествовать первой AVP с установленным битом H.

Бит M для данной AVP должен иметь значение 1. Такую AVP недопустимо скрывать (бит H должен иметь значение 0). Поле Length в данной AVP имеет значение размера Random Octet String + 6.

4.4.2 Коды результатов и ошибок

Result Code (CDN, StopCCN)

Result Code AVP (Attribute Type 1) указывает причину разрыва управляющего канала или сессии.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Result Code | Error Code (opt) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Error Message (opt) ...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Result Code представляет собой 2-октетное целое число без знака. Необязательное поле Error Code также является 2-октетным целым числом без знака. За полем Error Code может следовать необязательное поле Error Message. Присутствие полей Error Code и Error Message указывается полем AVP Length. Поле Error Message содержит произвольную строку, обеспечивающую дополнительный (понятный человеку) текст, связанный с ошибкой. Текст для человека во всех сообщениях об ошибках должен задаваться в кодировке UTF-8 с использованием принятого по умолчанию языка (Default Language) [RFC2277].

Такие AVP недопустимо скрывать (бит H должен иметь значение 0). Бит M для таких AVP должен иметь значение 1. Поле Length имеет значение 8 при отсутствии Error Code и Error Message, 10 при наличии Error Code без Error Message и 10 + размер Error Message, если присутствуют код и сообщение об ошибке.

Определенные для сообщений StopCCN значения Result Code включают:

0 — резерв

1 — запрос общего типа для сброса управляющего соединения;

2 — типовая ошибка, проблему указывает Error Code;

3 — управляющий канал уже существует;

4 — запрашивающий не имеет полномочий на организацию управляющего канала;

5 — версия протокола у запрашивающего не поддерживает значение Error Code более новой версии;

6 — запрашивающий будет отключен (shut down);

7 — ошибка машины конечных состояний.

Определенные для сообщений CDN значения Result Code включают:

0 — резерв

1 — соединение разорвано в результате потери несущей;

2 — соединение разорвано по причине, указанной кодом ошибки;

3 — соединение разорвано административными мерами;

4 — отказ при соединении по причине недоступности (временно);

5 — отказ при соединении по причине недоступности (постоянная ошибка);

6 — некорректный адресат;

7 — отказ в соединении по причине отсутствия несущей;

8 — отказ в соединении по причине занятости линии;

9 — отказ в соединении по причине слабого сигнала вызова (dial tone);

10 — соединение не было организовано в течение интервала, отведенного устройством LAC;

11 — соединение организовано, но не найдено подходящего кадрирования.

Значения Error Code, определенные ниже, относятся не к каким-либо ошибкам для конкретных запросов L2TP, а к ошибкам протокола или формата сообщений. Если отклик L2TP указывает в своем Result Code ошибку общего типа, следует проверить значение кода General Error для определения причины ошибки. Ниже перечислены определенные в настоящее время значения кодов General Error и краткие описания.

0 — нет ошибок;

1 — нет управляющего соединения для данной пары LAC — LNS;

2 — некорректный размер;

3 — значение одного из полей выходит за допустимые пределы или резервное поле отлично от нуля;

4 — в настоящее время недостаточно ресурсов для обработки операции;

5 — значение Session ID некорректно в данном контексте;

6 — ошибка общего типа, специфическая для производителя LAC;

7 — повторите попытку; если устройству LAC известны другие возможные адресаты LNS, ему следует пытаться использовать один из них; это может служить руководством для LAC, работающего на основе политики LNS (например, наличие множества групп multilink PPP);

8 — сессия или туннель разорваны по причине получения неизвестной AVP с установленным флагом M (см. параграф 4.2). В сообщение об ошибке следует включать атрибут вызвавшей проблему AVP в (понятном человеку) текстовом формате.

При использовании кода General Error 6 следует включать дополнительную информацию об ошибке в поле Error Message.

4.4.3 AVP для контроля управляющих сообщений

Protocol Version (SCCRP, SCCRQ)

Protocol Version AVP (Attribute Type 2) показывает версию протокола L2TP у отправителя.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Ver | Rev |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Ver размером 1 октет содержит целое число без знака 1. Поле Rev имеет размер 1 октет и содержит целое число без знака 0. Это указывает протокол L2TP версии 1, вариант 0. Отметим, что это не то же самое, что номер версии, указываемый в заголовке каждого сообщения.

Данную AVP недопустимо скрывать (бит H должен иметь значение 0). Бит M для данной AVP должен иметь значение 1. Поле Length в данной AVP имеет значение 8.

Framing Capabilities (SCCRP, SCCRQ)

Framing Capabilities AVP (Attribute Type 3) показывает партнеру типы кадрирования, поддерживаемые или запрашиваемые отправителем.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Резерв для будущих типов кадрирования |A|S|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Attribute Value является 32-битовой маской, в которой определены 2 бита. Бит A указывает поддержку асинхронного кадрирования, бит S — поддержку синхронного.

Партнеру недопустимо запрашивать входящий или исходящий вызов с Framing Type AVP, задающей значение, которое не было анонсировано в Framing Capabilities AVP, полученной в процессе организации управляющего соединения. При таких попытках вызовы будет отвергаться.

Данная AVP может быть скрытой (H = 1). Бит M в данной AVP должен быть установлен (1). Поле Length (без сокрытия) имеет значение 10.

Bearer Capabilities (SCCRP, SCCRQ)

Bearer Capabilities AVP (Attribute Type 4) показывает партнеру типы устройств, поддерживаемых аппаратными интерфейсами отправителя для исходящих вызовов.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Резерв для будущих типов |A|D|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Attribute Value является 32-битовой маской, в которой определены 2 бита. Бит A указывает поддержку аналогового доступа, бит D — поддержку цифрового доступа.

Устройствам LNS не следует запрашивать исходящих вызовов, которые задают Bearer Type AVP для типов устройств, не анонсированных в Bearer Capabilities AVP, полученных от LAC при организации управляющего соединения. При возникновении такой попытки она будет завершаться отказом.

Данная AVP должна присутствовать, если отправитель может организовывать исходящие вызовы по запросам.

Отметим, что устройство LNS, которое не может работать в качестве LAC, не будет также поддерживать аппаратных компонент для обслуживания входящих или исходящих вызовов и ему следует устанавливать нулевые значения битов A и D в данной AVP или совсем не использовать таких AVP. Устройству LNS, которое может служить LAC и организовывать исходящие вызовы, следует устанавливать биты A и D по своим возможностям. Присутствие этого сообщения не гарантирует организации исходящего вызова по запросу отправителя, а лишь указывает на физическую возможность организации таких вызовов.

Данная AVP может быть скрытой (бит H может быть установлен). Бит M для этой AVP должен иметь значение 1. Поле Length (до сокрытия) имеет значение 10.

Tie Breaker (SCCRQ)

Tie Breaker AVP (Attribute Type 5) показывает желание отправителя использовать только один туннель между данными LAC и LNS.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Tie Break Value...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

...(64 бита) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Tie Breaker Value представляет собой 8-октетное значение, которое служит для выбора одного туннеля, когда оба устройства LAC и LNS запрашивают туннельные соединения. Получатель SCCRQ должен проверить свою передачу SCCRQ отправителю и, при наличии таковой, сравнить значения Tie Breaker. По результатам сравнения выбирается меньшее из двух значений и соответствующий ему туннель должен быть сброшен без уведомления. Если значения совпадают, обе стороны должны сбросить свои туннели.

Если на получившей SCCRQ стороне нет значения Tie Breaker, «выигрывает» инициатор отправки Tie Breaker AVP. Если ни одна из сторон не использовала SCCRQ, организуются два раздельных туннеля.

Данную AVP недопустимо скрывать (бит H должен иметь значение 0). Бит M для данной AVP должен быть сброшен (0). Поле Length в данной AVP имеет значение 14.

Firmware Revision (SCCRP, SCCRQ)

Firmware Revision AVP (Attribute Type 6) показывает версию программного кода на устройстве.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Firmware Revision |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Firmware Revision представляет собой 2-октетное целое число без знака, формат представления версии определяется производителем.

Для устройств без номера версии программного кода (например, компьютеры общего назначения с программными модулями L2TP) может указываться номер версии программ L2TP.

Данная AVP может быть скрытой (бит H может быть установлен). Бит M для этой AVP должен иметь значение 0. Поле Length (до сокрытия) имеет значение 8.

Host Name (SCCRP, SCCRQ)

Host Name AVP (Attribute Type 7) указывает имя передавшего атрибут устройства LAC или LNS.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Host Name ... (произвольное число октетов)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Host Name может иметь произвольный размер, но должно быть не короче 1 октета.

Следует использовать в этом поле по возможности уникальное имя. Для хостов, участвующих в DNS [RFC1034], подойдет полное доменное имя хоста.

Эту AVP недопустимо скрывать (бит H должен иметь значение 0). Бит M для данной AVP должен быть установлен (1). Поле Length в этой AVP равно размеру Host Name + 6.

Vendor Name (SCCRP, SCCRQ)

Vendor Name AVP (Attribute Type 8) указывает имя производителя (возможно, для человека), описывающее тип используемого устройства LAC или LNS.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Vendor Name ...(произвольное число октетов)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Vendor Name представляет имя производителя в строке символов. Предназначенный для людей текст должен использовать кодировку UTF-8 для принятого по умолчанию языка (Default Language [RFC2277]).

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length в этой AVP равно размеру Vendor Name + 6.

Assigned Tunnel ID (SCCRP, SCCRQ, StopCCN)

Assigned Tunnel ID AVP (Attribute Type 9) представляет идентификатор, который будет присвоен данному туннелю отправителем.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Assigned Tunnel ID |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Assigned Tunnel ID представляет собой 2-октетное целое число без знака, отличное от 0.

Assigned Tunnel ID AVP организует значение, используемое для мультиплексирования и демультиплексирования туннелей между LNS и LAC. Партнер L2TP должен помещать это значение в поле заголовка Tunnel ID всех сообщений, передаваемых через данный туннель. До получения от партнера Assigned Tunnel ID AVP управляющие сообщения должны передаваться в туннель с Tunnel ID = 0 в заголовках.

В управляющем сообщении StopCCN пара Assigned Tunnel ID AVP должна совпадать с Assigned Tunnel ID AVP, переданной изначально принимающему партнеру, что позволяет идентифицировать туннель даже при получении StopCCN раньше, чем Assigned Tunnel ID AVP.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length в этой AVP (до сокрытия) имеет значение 8.

Receive Window Size (SCCRQ, SCCRP)

Receive Window Size AVP (Attribute Type 10) указывает размер приемного окна, предлагаемый удаленным партнером.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Window Size |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Window Size представляет собой 2-октетное целое число без знака.

В отсутствии информации партнер должен устанавливать Window Size = 4 для своего окна передачи. Удаленный партнер может передать указанное размером окна число управляющих сообщений без ожидания подтверждений.

Эту AVP недопустимо скрывать (бит H должен иметь значение 0). Бит M для данной AVP должен быть установлен (1). Length = 8.

Challenge (SCCRP, SCCRQ)

Challenge AVP (Attribute Type 11) показывает желание партнера аутентифицировать конечные точки туннеля с использованием механизма в стиле CHAP.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Challenge ... (произвольное число октетов)

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Challenge представляет собой один или множество октетов случайных денных.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP равно размеру Challenge + 6.

Challenge Response (SCCCN, SCCRP)

Response AVP (Attribute Type 13) предоставляет отклик на полученный вызов.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Response ...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

... (16 октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Response имеет размер 16 октетов и представляет собой отклик на вызов в стиле CHAP [RFC1994].

Данная AVP должна присутствовать в SCCRP или SCCCN, если в предшествующем SCCRQ или SCCRP был получен вызов. В качестве значения ID при расчете отклика CHAP используется значение Message Type AVP для данного сообщения (2 для SCCRP или 3 для SCCCN).

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 22.

4.4.4 AVP для управления вызовами

Q.931 Cause Code (CDN)

Q.931 Cause Code AVP (Attribute Type 12) используется для предоставления дополнительной информации в случаях незапрошенного разрыва соединений.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Cause Code | Cause Msg | Advisory Msg...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

В поле Cause Code возвращается код Q.931 Cause, а в Cause Msg код сообщения Q.931 (например, DISCONNECT), связанного с Cause Code. Оба значения представляются в естественной кодировке ITU [DSS1]. Дополнительный ASCII-текст в поле Advisory Message (его присутствие указывается значением поля AVP Length) служит для дополнительного разъяснения причины разрыва соединения.

Эту AVP недопустимо скрывать (бит H должен иметь значение 0). Бит M для данной AVP должен быть установлен (1). Поле Length в этой AVP равно размеру Advisory Message + 9.

Assigned Session ID (CDN, ICRP, ICRQ, OCRP, OCRQ)

Assigned Session ID AVP (Attribute Type 14) представляет идентификатор, выделяемый для данной сессии отправителем.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Assigned Session ID |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Assigned Session ID представляет собой 2-октетное целое число без знака, отличное от 0.

Assigned Session ID AVP обеспечивает идентификатор, служащий для мультиплексирования и демультиплексирования данных, направляемых через туннель между LNS и LAC. Партнер L2TP должен помещать это значение в поле заголовка Session ID всех сообщений, которые будут передаваться через туннель во время существования данной сессии. До получения от партнера Assigned Session ID AVP, все управляющие сообщения должны передаваться ему с Session ID = 0 в заголовках.

В управляющем сообщении CDN используется та же самая Assigned Session ID AVP, которая ранее была отправлена принимающему партнеру, что позволяет идентифицировать подходящий туннель даже в тех случаях, когда CDN передается до получения Assigned Session ID.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 8.

Call Serial Number (ICRQ, OCRQ)

Call Serial Number AVP (Attribute Type 15) показывает идентификатор, присвоенный соединению LAC или LNS.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Call Serial Number |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Call Serial Number имеет размер 32 бита.

Значение Call Serial Number предназначено для администраторов на обеих сторонах туннеля и позволяет идентифицировать соединения при поиске неисправностей. Значения Call Serial Number следует устанавливать в порядке возрастания и обеспечивать долговременную уникальность нумерации для всех связанных между собой устройств LNS и LAC.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Minimum BPS (OCRQ)

Minimum BPS AVP (Attribute Type 16) показывает минимально допустимую скорость в линии для данного вызова.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Minimum BPS |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Minimum BPS представляет собой 32-битовое значение, указывающее скорость в бит/сек.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Maximum BPS (OCRQ)

Maximum BPS AVP (Attribute Type 17) показывает максимально допустимую скорость в линии для этого вызова.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Maximum BPS |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Minimum BPS представляет собой 32-битовое значение, указывающее скорость в бит/сек.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Bearer Type (ICRQ, OCRQ)

Bearer Type AVP (Attribute Type 18) представляет тип входящего или исходящего вызова.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| резерв для будущих типов вызовов |A|D|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Bearer Type представляет собой 32-битовую маску, которая показывает свойства (ICRQ) или требования (OCRQ) для вызова. Установленный бит A показывает, что вызов относится к аналоговым каналам, бит D — к цифровым. Установка обоих флагов сразу показывает, что вызовы не различаются или могут размещаться на обоих типах каналов.

Биты поля Value данной AVP должны устанавливаться устройством LNS для OCRQ только в тех случаях, когда они были установлены в Bearer Capabilities AVP, полученной от LAC при организации управляющего соединения.

В ICRQ можно не устанавливать ни один из битов A и D. Это будет говорить о том, что вызов принимается не по физическому каналу (например, если LAC и PPP размещаются в одной подсистеме).

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Framing Type (ICCN, OCCN, OCRQ)

Framing Type AVP (Attribute Type 19) представляет тип кадрирования для входящих или исходящих вызовов.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| резерв для будущих типов кадрирования |A|S|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Framing Type представляет собой 32-битовую маску, которая показывает тип кадрирования PPP, запрашиваемый для OCRQ, или согласованный тип кадрирования PPP для OCCN или ICCN. Тип кадрирования может служить модулю PPP на устройстве LNS индикацией опций для использования при согласовании LCP [RFC1662].

Бит A показывает асинхронное кадрирование, бит S — синхронное. Для OCRQ могут устанавливаться оба бита, указывая возможность использования любого типа кадрирования.

Биты поля Value данной AVP должны устанавливаться устройством LNS для OCRQ только в тех случаях, когда они были установлены в Framing Capabilities AVP, полученной от LAC при организации управляющего соединения.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Called Number (ICRQ, OCRQ)

Called Number AVP (Attribute Type 21) показывает телефонный номер для звонка в OCRQ или номер звонящего в ICRQ.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Called Number... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Called Number представляет собой строку ASCII. Для согласования интерпретации значений может потребоваться контакт между администраторами LAC и LNS.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер Called Number.

Calling Number (ICRQ)

Calling Number AVP (Attribute Type 22) показывает телефонный номер вызывающей стороны при входящем звонке.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Calling Number... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Calling Number представляет собой строку ASCII. Для согласования интерпретации значений может потребоваться контакт между администраторами LAC и LNS.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер Calling Number.

Sub-Address (ICRQ, OCRQ)

Sub-Address AVP (Attribute Type 23) представляет дополнительные сведения о звонящем.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Sub-Address ... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Sub-Address представляет собой строку ASCII. Для согласования интерпретации значений может потребоваться контакт между администраторами LAC и LNS.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер Sub-Address.

(Tx) Connect Speed (ICCN, OCCN)

(Tx) Connect Speed BPS AVP (Attribute Type 24) показывает скорость среды, выбранной для попытки соединения.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| BPS |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле BPS представляет собой 4-октетное значение, задающее скорость в бит/сек.

При наличии необязательной Rx Connect Speed AVP значение данной AVP представляет скорость передачи с точки зрения LAC (т. е.. потока данных от LAC к удаленной системе). При отсутствии Rx Connect Speed скорость соединения между удаленной системой и LAC предполагается одинаковой для обоих направлений и представленной данной AVP.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Rx Connect Speed (ICCN, OCCN)

Rx Connect Speed AVP (Attribute Type 38) представляет скорость соединения с точки зрения LAC (поток данных от удаленной системы к LAC).

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| BPS (H) | BPS (L) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле BPS представляет собой 4-октетное значение, задающее скорость в бит/сек.

Наличие данной AVP предполагает возможную асимметрию соединения в части скорости.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Physical Channel ID (ICRQ, OCRP)

Physical Channel ID AVP (Attribute Type 25) представляет номер физического канала, используемого для вызова (зависит от производителя).

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Physical Channel ID |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Physical Channel ID представляет собой 4-октетное значение, которое может использоваться только в целях протоколирования.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 10.

Private Group ID (ICCN)

Private Group ID AVP (Attribute Type 37) используется LAC для индикации связи данного вызова с конкретной группой заказчиков.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Private Group ID ... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Private Group ID представляет собой строку октетов произвольной длины.

LNS может использовать специальную трактовку сессии PPP и проходящего через нее трафика в соответствии с указаниями партнера. Например, если устройство LNS имеет отдельные соединения с несколькими приватными сетями, использующими незарегистрированные адреса, данная AVP может указать LAC, что данный вызов связан с конкретной сетью из числа подключенных.

Private Group ID представляет собой строку, соответствующую таблице в LNS, определяющей характеристики указанной группы. LAC может определить Private Group ID из отклика RADIUS, локальной конфигурации или иных источников.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер Private Group ID.

Sequencing Required (ICCN, OCCN)

Sequencing Required AVP (Attribute Type 39) показывает устройству LNS, что в канале данных всегда должны присутствовать порядковые номера.

Данная AVP не имеет поля Attribute Value.

Сокрытие данной AVP недопустимо (H = 0). Бит M для данной AVP должен быть установлен (1), Length = 6.

4.4.5 AVP для Proxy LCP и аутентификации

LAC может иметь отвеченные вызовы и согласованные LCP с удаленной системой, которые могут служить для ее идентификации. В этом случае могут использоваться рассмотренные ниже AVP, служащие для индикации свойств соединения, запрошенных изначально удаленной системой, свойств, согласованных удаленной системой и LAC, а также аутентификационной информации PPP, переданной и полученной LAC. Эта информация может использоваться для инициирования PPP LCP и аутентификации на LNS, позволяющей PPP продолжить работу без повторного согласования LCP. Отметим, что политика LNS может требовать дополнительного согласования LCP и/или аутентификации, если LAC не является доверенным.

Initial Received LCP CONFREQ (ICCN)

Initial Received LCP CONFREQ AVP (Attribute Type 26) предоставляет LNS значение Initial CONFREQ, полученное LAC от партнера PPP.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| LCP CONFREQ... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле LCP CONFREQ содержит копию тела первого CONFREQ, начиная с первой опции в теле сообщения LCP.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер CONFREQ.

Last Sent LCP CONFREQ (ICCN)

Last Sent LCP CONFREQ AVP (Attribute Type 27) предоставляет LNS значение Last CONFREQ, переданное LAC партнеру PPP.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| LCP CONFREQ... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле LCP CONFREQ содержит копию тела последнего CONFREQ, переданного клиенту для завершения согласования LCP, начиная с первой опции в теле сообщения LCP.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер CONFREQ.

Last Received LCP CONFREQ (ICCN)

Last Received LCP CONFREQ AVP (Attribute Type 28) предоставляет LNS значение Last CONFREQ, полученное LAC от партнера PPP.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| LCP CONFREQ... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле LCP CONFREQ содержит копию тела последнего CONFREQ, полученного от клиента для завершения согласования LCP, начиная с первой опции в теле сообщения LCP.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер CONFREQ.

Proxy Authen Type (ICCN)

Proxy Authen Type AVP (Attribute Type 29) определяет, следует ли пользоваться прокси-аутентификацией.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Authen Type |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Authen Type представляет собой 2-октетное целое число без знака.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 8.

Определены следующие значения Authen Type:

0 — резерв;

1 — обмен username/password в форме текста;

2 — PPP CHAP;

3 — PPP PAP;

4 — без аутентификации;

5 — Microsoft CHAP версии 1 (MSCHAPv1).

Данная AVP должна присутствовать, если используется прокси-аутентификация. При отсутствии данной пары предполагается, что данный партнер не может выполнять прокси-аутентификацию — это требует перезапуска фазы аутентификации на устройстве LNS, если клиент уже вошел в эту фазу взаимодействия с LAC (может определяться Proxy LCP AVP при ее наличии).

Для каждого типа аутентификации далее следуют соответствующие AVP.

Proxy Authen Name (ICCN)

Proxy Authen Name AVP (Attribute Type 30) указывает имя аутентифицирующего клиента при использовании прокси-аутентификации.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Authen Name... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Authen Name представляет собой строку октетов произвольного размера, содержащую имя, которое указывается в аутентификационном отклике клиента.

Данная AVP должна присутствовать в сообщениях, включающих Proxy Authen Type AVP со значениями 1, 2, 3, 5. Может оказаться желательным сокрытие данной AVP, поскольку имя указывается открытым текстом.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер текстовой строки с именем.

Proxy Authen Challenge (ICCN)

Proxy Authen Challenge AVP (Attribute Type 31) указывает запрос (challenge), переданный LAC партнеру PPP при использовании прокси-аутентификации.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Challenge... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Challenge представляет собой строку из одного или множества октетов.

Данная AVP должна присутствовать для Proxy Authen типов 2 и 5. Поле Challenge содержит значение CHAP challenge, представленное клиенту устройством LAC.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер Challenge.

Proxy Authen ID (ICCN)

Proxy Authen ID AVP (Attribute Type 32) указывает идентификатор для аутентификации PPP, которая была начата между LAC и партнером PPP при использовании прокси-аутентификации.

Формат поля Attribute Value для данной AVP показан ниже.

0 1

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| резерв | ID |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

ID представляет собой 2-октетное целое число без знака; старший октет должен иметь значение 0.

Proxy Authen ID AVP должна присутствовать для Proxy Authen типов 2, 3 и 5. Для типов 2 и 5 поле ID содержит значение ID, представленное клиенту LAC в своем Challenge, для типа 3 — значение Identifier в Authenticate-Request.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0).

Proxy Authen Response (ICCN)

Proxy Authen Response AVP (Attribute Type 33) указывает отклик PPP Authentication, полученный LAC от партнера PPP при использовании прокси-аутентификации.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Response... (произвольное число октетов) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поле Response представляет собой строку октетов.

Данная AVP должна присутствовать для Proxy Authen типов 1, 2, 3, 5. Поле Response содержит клиентский отклик на вызов (challenge). Для типов 2 и 5 это поле указывает значение отклика, полученное LAC, для типов 1 и 3 — пароль (в открытом виде), полученный LAC от клиента. При использовании текстовых паролей рекомендуется скрывать данную AVP.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть сброшен (0). Поле Length (до сокрытия) в этой AVP имеет значение 6 + размер Response.

4.4.6 AVP для статуса вызовов

Call Errors (WEN)

Call Errors AVP (Attribute Type 34) используется LAC для передачи информации об ошибках устройству LNS.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Reserved | CRC Errors (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| CRC Errors (L) | Framing Errors (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Framing Errors (L) | Hardware Overruns (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Hardware Overruns (L) | Buffer Overruns (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Buffer Overruns (L) | Time-out Errors (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Time-out Errors (L) | Alignment Errors (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Alignment Errors (L) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Ниже перечислены определенные к настоящему моменту поля.

Reserved — не используется и должно иметь значение 0;

CRC Errors — число кадров PPP с ошибками CRC, принятых с момента организации соединения;

Framing Errors — число принятых пакетов PPP с недопустимым кадрированием;

Hardware Overruns — число фактов переполнения приемного буфера с момента организации соединения;

Buffer Overruns — число фактов переполнения буфера с момента организации соединения;

Time-out Errors — число тайм-аутов с момента организации соединения;

Alignment Errors — число ошибок выравнивания с момента организации соединения.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 32.

ACCM (SLI)

ACCM AVP (Attribute Type 35) используется LNS для информирования LAC о параметрах ACCM согласованных с партнером PPP.

Формат поля Attribute Value для данной AVP показан ниже.

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Reserved | Send ACCM (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Send ACCM (L) | Receive ACCM (H) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| Receive ACCM (L) |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Поля Send ACCM и Receive ACCM имеют размер 4 октета каждое, а перед ними размещается 2-октетное резервное поле. Значение Send ACCM устройству LAC следует использовать для обработки пакетов, передаваемых в соединение. Значение Receive ACCM устройству LAC следует использовать для обработки пакетов, принимаемых из соединения. По умолчанию LAC для обоих полей использует значение 0xFFFFFFFF. Устройствам LAC следует пользоваться значениями этих полей, если у них нет конкретной конфигурационной информации, указывающей, что запрошенную маску требуется изменить для выполнения операции.

Эта AVP может быть скрытой (бит H может быть установлен). Бит M для данной AVP должен быть установлен (1). Поле Length (до сокрытия) в этой AVP имеет значение 16.

5.0 Работа протокола

Действия по организации туннелирования сессии PPP с использованием L2TP включают два этапа: (1) организация управляющего соединения (Control Connection) для туннеля и (2) организация сессии по входящему или исходящему запросу на соединение. Туннель и соответствующее управляющее соединение должны быть организованы до того, как будет инициирован входящий или исходящий вызов. Сессия L2TP должна быть организована до того, как L2TP начнет туннелировать кадры PP. В одном туннеле может быть организовано множество сессий, а между парой LAC и LNS может существовать множество туннелей.

+-----+ +-----+

| |~~~~~~~~~~Туннель L2TP~~~~~~~~~| |

| LAC | | LNS |

| #####Управляющее соединение###### |

[Удален.] | | | |

[система]-----Вызов---------*============Сессия L2TP==============* |

PPP +++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ |

| | | |

[Удален.] | | | |

[система]-----Вызов---------*============Сессия L2TP==============* |

PPP +++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ |

| | | |

| |~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~| |

+-----+ +-----+

Рисунок 5.1. Туннелирование PPP

5.1 Организация управляющего соединения

Control Connection представляет собой начальное соединение, которое должно быть организовано между LAC и LNS до того, как можно будет организовать какие-либо сессии. Организация управляющего соединения включает обеспечение идентификации партнера, определение версии L2TP у него, кадрирование, согласование возможностей и т. п.

Для организации управляющего соединения используется обмен тремя сообщениями, показанный ниже.

LAC или LNS LAC или LNS

----------- ----------

SCCRQ ->

<- SCCRP

SCCCN ->

<- ZLB ACK

Сообщение ZLB ACK передается в тех случаях, когда в очереди для данного партнера нет других сообщений.

5.1.1 Аутентификация туннеля

L2TP включает простой, необязательный механизм (похожий на CHAP [RFC1994]) аутентификации туннеля в процессе организации управляющего соединения. Если LAC или LNS желает проверить идентичность контактирующего с ним партнера в сообщение SCCRQ или SCCRP включается Challenge AVP. При получении Challenge AVP в SCCRQ или SCCRP, должна быть передана Challenge Response AVP в SCCRP или SCCCN, соответственно. Если полученный отклик не соответствует ожидаемому от партнера, организация туннеля должна блокироваться.

Для участия в аутентификации туннеля устройства LAC и LNS должны знать общий секрет. Это тот же секрет, который применяется для сокрытия AVP (см. параграф 4.3). Описание AVP для запросов и откликов дано в параграфе 4.4.3.

5.2 Организация сессии

После организации управляющего соединения могут создаваться отдельные сессии, каждая из которых соответствует одному потоку PPP между LAC и LNS. В отличие от управляющего соединения организация сессии имеет направления относительно LAC и LNS. Устройство LAC запрашивает у LNS восприятие сессии для входящих вызовов, а LNS запрашивает у LAC восприятие сессии для исходящих вызовов.

5.2.1 Организация входящего вызова

Организация сессии состоит из обмена тремя сообщениями, как показано ниже.

LAC LNS

--- ---

(Обнаружен вызов)

ICRQ ->

<- ICRP

ICCN ->

<- ZLB ACK

Сообщение ZLB ACK передается в тех случаях, когда в очереди для данного партнера нет других сообщений.

5.2.2 Организация исходящего вызова

Организация сессии состоит из обмена тремя сообщениями, как показано ниже.

LAC LNS

--- ---

<- OCRQ

OCRP ->

(Выполнена обработка вызова)

OCCN ->

<- ZLB ACK

Сообщение ZLB ACK передается в тех случаях, когда в очереди для данного партнера нет других сообщений.

5.3 Пересылка кадров PPP

По завершении организации туннеля из кадров PPP от удаленной системы, принимаемых LAC, вырезается CRC, байты канального кадрирования и «прозрачности», после чего выполняется инкапсуляция в L2TP и пересылка через подходящий туннель. LNS получает пакеты L2TP и обрабатывает инкапсулированные кадры PPP, как будто они были получены от локального интерфейса PPP.

Отправитель сообщения, связанного с конкретной сессией и туннелем, помещает идентификаторы Session ID и Tunnel ID (задается его партнером) в одноименные поля заголовков всех исходящих сообщений. С помощью этих полей кадры PPP мультиплексируются и демультиплексируются через один туннель между парой устройств LNS и LAC. Между конкретной парой устройств LNS и LAC может существовать множество туннелей, в каждом из которых быть организовано множество сессий.

Нулевые значения идентификаторов сессии и туннеля имеют специальное значение и недопустимо применять их в качестве Assigned Session ID или Assigned Tunnel ID. Для случаев когда значение Session ID еще не присвоено партнером (т. е., в процессе организации новой сессии или туннеля), в поле Session ID должно помещаться значение 0, а в сообщении должна использоваться Assigned Session ID AVP для идентификации сессии. Аналогично, для случаев когда значение Tunnel ID еще не было присвоено партнером, в поле Tunnel ID должно помещаться значение 0 с использованием для идентификации туннеля Assigned Tunnel ID AVP.

5.4 Использование порядковых номеров в канале данных

Порядковые номера указываются в заголовках управляющих сообщений L2TP и могут использоваться также в сообщениях с данными (см. параграф 3.1). Номера служат для обеспечения гарантий доставки управляющих сообщений (см. параграф 5.8) и могут применяться для упорядочения сообщений с данными. Каждый из партнеров поддерживает раздельную нумерацию для управляющего соединения и каждой сессии с данными в туннеле.

В отличии от канала управления L2TP, канал данных не использует порядковые номера для повтора передачи утерянных сообщений с данными. Порядковые номера в сообщениях с данными могут использоваться для обнаружения потери пактов и/или восстановления порядка, нарушенного при транспортировке. LAC может запросить включение порядковых номеров в сообщения сданными с помощью Sequencing Required AVP (см. параграф 4.4.6). Если данная AVP присутствует при организации сессии, порядковые номера должны включаться во все кадры. При отсутствии данной AVP использование порядковых номеров определяет LNS. Устройство LNS может включить или отключить использование порядковых номеров в сообщениях в любой момент, просто добавляя или исключая эти номера для передаваемых им пакетов. Таким образом, если устройство LAC получает сообщение с данными, включающее порядковый номер, оно должно начать использование порядковых номеров в передаваемых после этого сообщениях с данными. Если LNS возобновляет использование порядковых номеров после отказа, нумерация продолжается с того значения, на котором она была прервана ранее.

LNS может инициировать отказ от использования порядковых номеров в любой момент (включая передачу первого сообщения с данными). Для соединений, на которых могут происходить потери или нарушение порядка доставки, рекомендуется включать использование порядковых номеров на этапах согласования PPP и отключать использование нумерации только в тех случаях, когда риск потери или нарушения порядка становится приемлемым. Например, если туннелируемая сессия PPP не использует протоколов компрессии или шифрования с учетом состояний и служить для передачи только пакетов IP (как указано в организованном NCP), LNS может принять решение об отказе от использования порядковых номеров, поскольку протокол IP устойчив к потере и нарушению порядка дейтаграмм.

5.5 Keepalive (Hello)