Спецификация языка P416, версия 1.2.2

The P416 Language Specification version 1.2.2

The P4 Language Consortium

2021-05-17

Аннотация

P4 — язык программирования для уровня данных сетевых устройств. В этом документе приведено точное определение языка P416, который является результатом пересмотра в 2016 г. языка P4 (http://p4.org). Документ предназначен для разработчиков, создающих компиляторы, имитаторы, среды разработки (IDE) и отладчики для программ P4. Документ может также быть интересен программистам P4, желающим более глубоко понять синтаксис и семантику языка.

1. Сфера применения

Эта спецификация задаёт структуру и интерпретацию программ на языке P416. Определения включают синтаксис, семантику и требования к соответствию для реализаций.

Документ не задаёт:

-

механизмы компиляции, загрузки и исполнения программ P4 в системах обработки пакетов;

-

механизмы передачи данных из одной системы обработки пакетов в другую;

-

механизмы, с помощью которых уровень управления поддерживает таблицы «совпадение-действие» и другие зависящие от состояния объекты, определённые программами P4;

-

размер и сложность программ P4;

-

минимальные требования к системам обработки пакетов, соответствующим спецификации.

Понятно, что некоторые реализации не смогут полностью поддерживать описанное здесь поведение во всех ситуациях или могут предоставлять варианты повышения производительности или обработки более крупных программ за счёт снижения гарантий безопасности. Таким реализациям следует документировать свои отличия от этой спецификации.

2. Термины, определения, символы

Ниже приведены определения используемых в документе терминов.

Architecture — архитектура

Набор программируемых на P4 компонентов и интерфейсов уровня данных между ними.

Control plane — уровень (плоскость) управления

Класс алгоритмов и соответствующих входных и выходных данных, связанных с обеспечением и настройкой конфигурации плоскости данных.

Data plane — уровень (плоскость) данных

Класс алгоритмов, описывающих преобразования пакетов в системах пакетной обработки.

Metadata — метаданные

Промежуточные данные, создаваемые в процессе выполнения программы P4.

Packet — пакет

Форматированный блок данных, передаваемый в сети с коммутацией пакетов.

Packet header — заголовок пакета

Форматированные данные в начале пакета. Пакет может содержать последовательность заголовков, представляющих различные сетевые протоколы.

Packet payload — данные пакета

Данные, следующие после заголовков пакета.

Packet-processing system — система обработки пакетов

Система обработки данных, предназначенная для работы с сетевыми пакетами. В общем случае система обработки пакетов реализует алгоритмы плоскостей данных и управления.

Target — целевая платформа (цель)

Система обработки пакетов, способная выполнять программы P4.

Термины, определённые в этом документе, не следует трактовать как косвенно связанные с ними термины других документов. И наоборот, не определённые здесь термины следует интерпретировать в соответствии с общепризнанными источниками, такими как IETF RFC.

3. Обзор

P4 представляет собой язык, описывающий обработку пакетов в плоскости данных программируемого элемента пересылки, такого как программный или аппаратный коммутатор, сетевой адаптер, маршрутизатор или специализированная сетевая платформа. Имя P4 возникло из названия статьи, где язык был предложен — «Programming Protocol-independent Packet Processors»1. Хотя P4 изначально был предназначен для программируемых коммутаторов, область его применения расширилась и сейчас охватывает широкий спектр устройств. В оставшейся части документа такие устройствами будут называться целевыми платформами или целями (target).

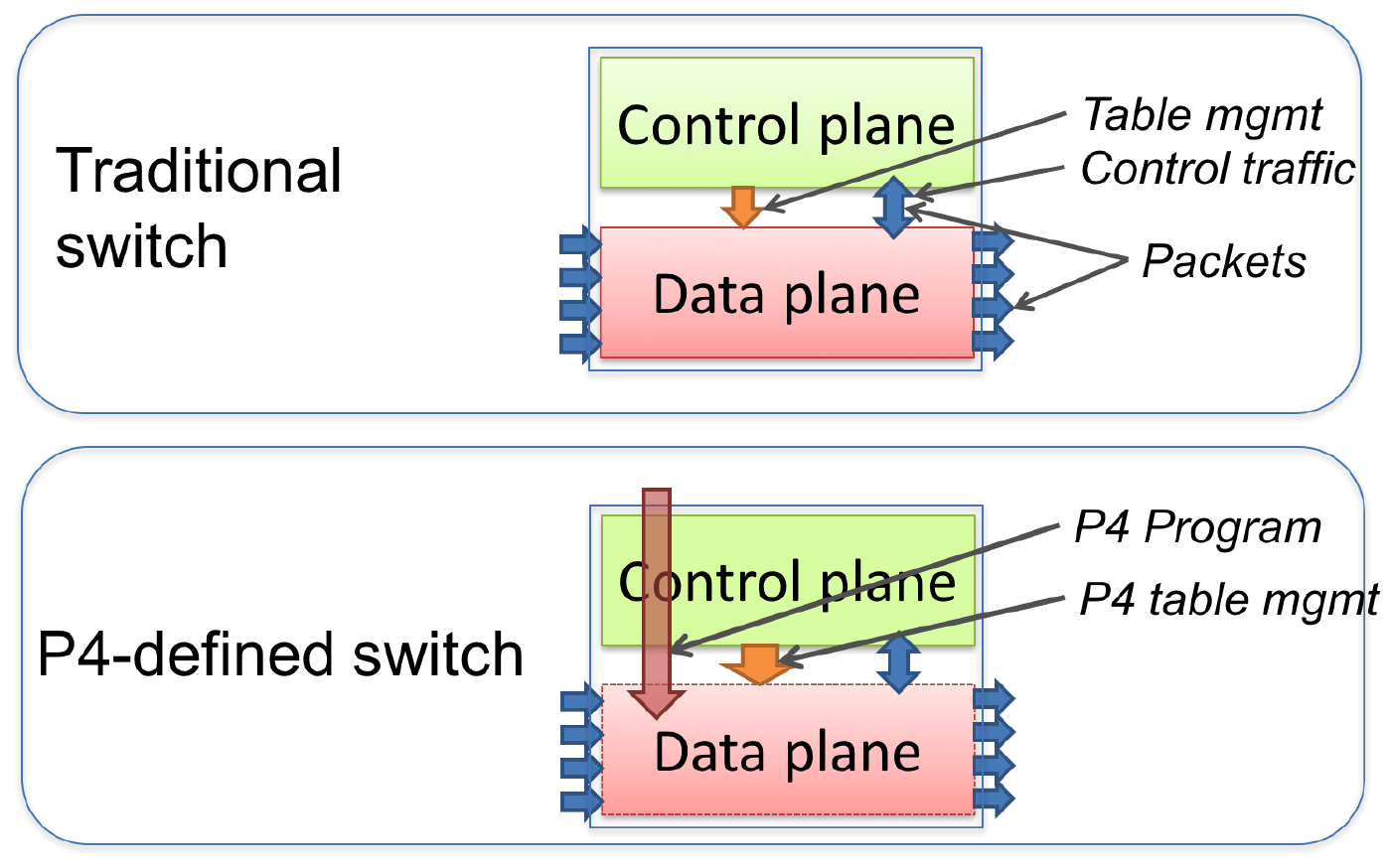

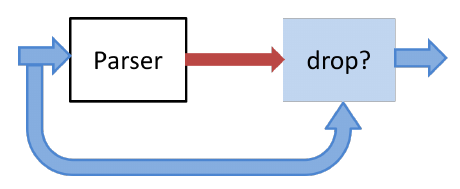

Рисунок 1. Традиционные и программируемые коммутаторы.

Многие платформы реализуют плоскости данных и управления. Язык P4 предназначен лишь для задания функциональности в плоскости данных. Программы P4 также частично определяют интерфейс взаимодействия между плоскостями данных и управления, но P4 нельзя использовать для описания функциональности плоскости управления целевой платформой. В оставшейся части документа P4 рассматривается как язык программирования платформы в понимании «программирования плоскости данных».

В качестве примера целевой платформы на рисунке 1 показано различие между традиционным коммутатором с фиксированной функциональностью и программируемым коммутатором P4. В традиционном коммутаторе функциональность плоскости данных задаёт производитель. Плоскость управления контролирует плоскость данных через записи в таблицах (например, таблица маршрутизации), настройку специализированных объектов (например, измерителей) и обработку управляющих пакетов (например, пакеты протоколов маршрутизации) или по асинхронным событиям, таким как смена состояния или уведомления системы обучения.

Программируемый коммутатор P4 отличается от традиционного в двух важных аспектах.

-

Функциональность плоскости данных не фиксируется заранее, а задаётся программой P4. Плоскость данных настраивается при инициализации и реализует функциональность, описанную программой (длинная красная стрелка на рисунке), и не имеет встроенных знаний об имеющихся сетевых протоколах.

-

Плоскость управления взаимодействует с уровнем данных по тем же каналам, что и в фиксированном устройстве, но набор таблиц и других объектов плоскости данных больше не является фиксированным, поскольку его определяет программа P4. Компилятор P4 генерирует API, используемый плоскостью управления для взаимодействия с плоскостью данных.

Следовательно P4 можно считать независимым от протоколов языком, позволяющим программисту выразить широкий спектр протоколов и других деталей поведения плоскости данных. Базовые абстракции P4 приведены ниже.

-

Типы заголовков, описывающие формат (набор и размеры полей) каждого заголовка в пакете.

-

Синтаксические анализаторы (parser) описывают разрешённые последовательности заголовков в принимаемых пакетах, идентификацию таких последовательностей, а также заголовки и поля для извлечения из пакетов.

-

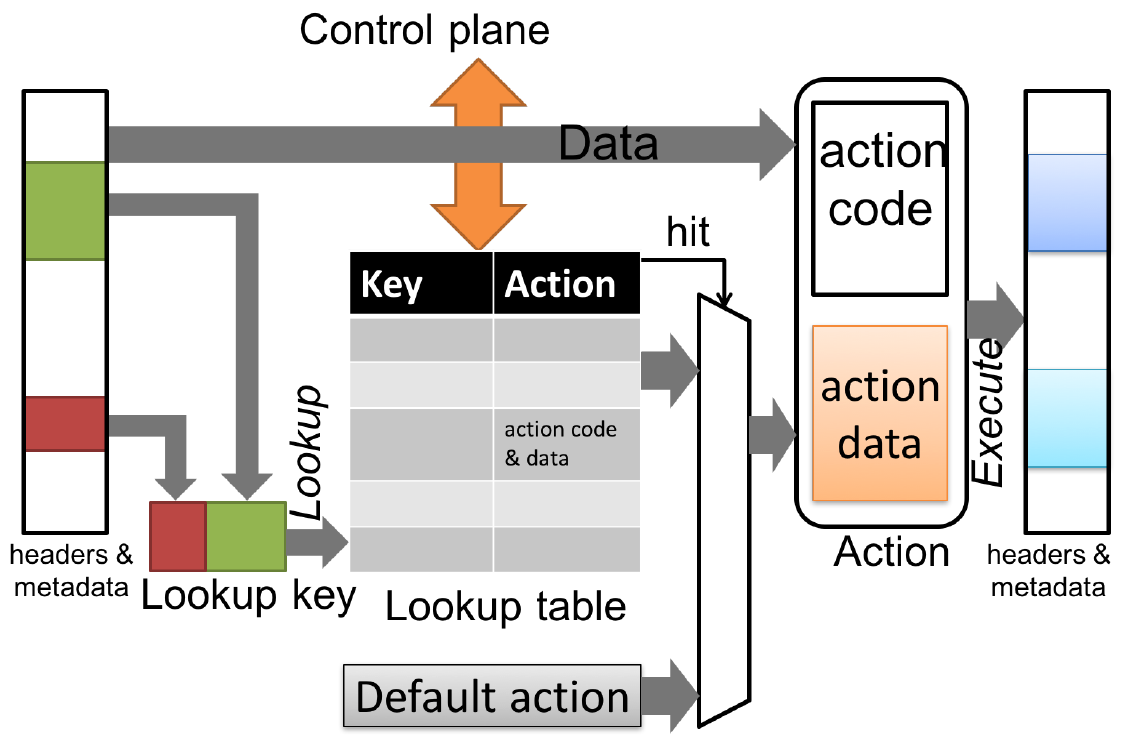

Таблицы связывают заданные пользователем ключи с действиями. Таблицы P4 являются обобщением таблиц традиционных коммутаторов и могут служить для реализации таблиц маршрутизации, таблиц поиска потоков, списков контроля доступа и других, заданных пользователем, типов таблиц, включая сложные решения на основе множества переменных.

-

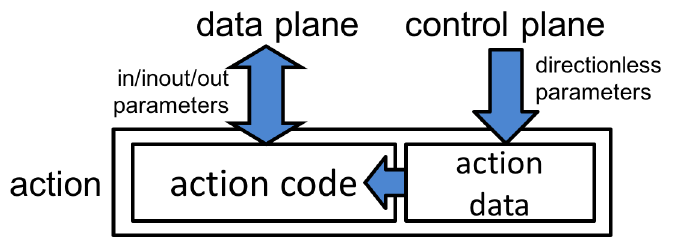

Действия — фрагменты кода, описывающие манипуляции с полями пакета и метаданными. Действия могут включать данные, представленные плоскостью управления в процессе работы.

-

Блоки «сопоставление-действие» (СД), выполняющие ряд операций:

-

создание ключей поиска из полей пакета или рассчитанных метаданных;

-

поиск в таблицах по созданным ключам и выбор выполняемых действий (включая связанные данные);

-

выполнение выбранного действия.

-

-

Поток управления выражает императивную программу, описывающую обработку пакетов на целевой платформе, включая зависимые от данных последовательности вызовов блоков СД. Повторная сборка пакетов (deparsing) также может выполняться с использованием потока управления.

-

Внешние объекты — зависимые от архитектуры конструкции, которыми могут манипулировать программы P4 через чётко определённые API, но внутреннее поведение которых задано жёстко (например, блоки контрольных сумм) и не программируется в P4.

-

Пользовательские метаданные — заданные пользователем структуры данных, связанные с пакетом.

-

Внутренние метаданные, обеспечиваемые архитектурой, связанной с каждым пакетом (например, входной порт, принявший пакет).

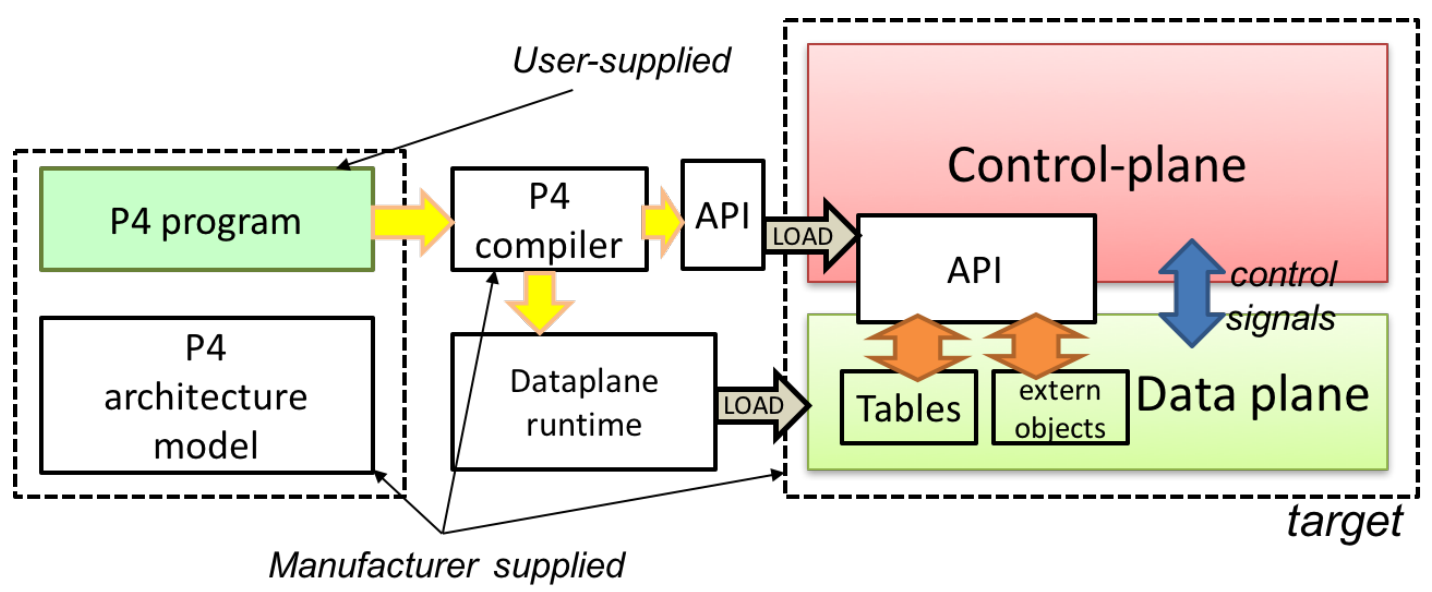

Рисунок 2. Программирование с использованием P4.

На рисунке 2 показан типовой процесс программирования целевой платформы с использованием P4.

Производители платформ обеспечивают аппаратную или программную реализацию модели, определение архитектуры и компилятор P4 для платформы. Программисты P4 создают программы для определённой архитектуры, которая задаёт набор программируемых на P4 компонентов, а также их внешние интерфейсы плоскости данных.

Компиляция набора программ P4 создаёт:

-

конфигурацию плоскости данных, реализующую логику пересылки, описанную в программе;

-

API для управления состояниями объектов уровня данных из плоскости управления.

P4 является предметно-ориентированным языком, предназначенным для реализации на разных платформах, включая программируемые интерфейсные платы, FPGA, программные коммутаторы и микросхемы ASIC. Поэтому язык ограничен конструкциями, которые могут быть эффективно реализованы на всех таких платформах.

В предположении фиксированной стоимости операций поиска в таблицах и взаимодействия с внешними объектами, все программы P4 (т. е. анализаторы и элементы управления) выполняют постоянное число операций для каждого принятого и проанализированного байта. Хотя анализаторы могут включать циклы с извлечением некого заголовка в каждом из циклов, сам пакет определяет границы выполнения синтаксического анализа. Иными словами, при таких допущениях вычислительная сложность программы P4 линейно зависит от суммарного размера заголовков и никогда не зависит от состояний, собранных в процессе обработки данных (например, от числа потоков или общего числа обработанных пакетов). Эти гарантии необходимы (но не достаточны) для обеспечения быстрой обработки пакетов на разных платформах.

Соответствие платформы языку P4 определяется следующим образом — если конкретная платформа T поддерживает лишь часть языка P4 (например, P4T), программе, написанной на P4T, следует обеспечивать при выполнении поведение, соответствующее описанному в этом документе. Отметим, что совместимые с P4 платформы могут предоставлять произвольные расширения языка P4 и внешние элементы.

3.1. Преимущества P4

По сравнению с современными системами обработки пакетов (например, на основе микрокода в специализированном оборудовании) P4 обеспечивает ряд существенных преимуществ.

-

Гибкость. P4 позволяет выразить множество правил пересылки пакетов в форме программ в отличие от традиционных коммутаторов с фиксированными машинами пересылки.

-

Выразительность. P4 позволяет выражать изощрённые алгоритмы обработки пакетов, независимые от оборудования, исключительно с помощью операций общего назначения и поиска в таблицах. Такие программы переносимы между платформами, имеющими одинаковую архитектуру (при наличии достаточных ресурсов).

-

Отображение ресурсов и управлением ими. Программы P4 описывают ресурсы хранения (например, адрес отправителя IPv4) абстрактно, компиляторы отображают заданные пользователем поля на доступные аппаратные ресурсы и управляют на нижнем уровне такими задачами, как распределение и планирование.

-

Разработка программ. Программы P4 предоставляют важные преимущества, такие как проверка типов, сокрытие информации, многократное использование программного кода.

-

Библиотеки компонент. Поставляемые производителями библиотеки могут использоваться для включения аппаратно-зависимых функций в переносимые конструкции высокого уровня на языке P4.

-

Независимое развитие программ и оборудования. Производители платформ могут применять абстрактную архитектуру для дальнейшего отвязывания низкоуровневых деталей архитектуры от обработки на высоких уровнях.

-

Отладка. Производители могут предоставлять программные модели архитектуры для оказания помощи в разработке и отлаживании программ P4.

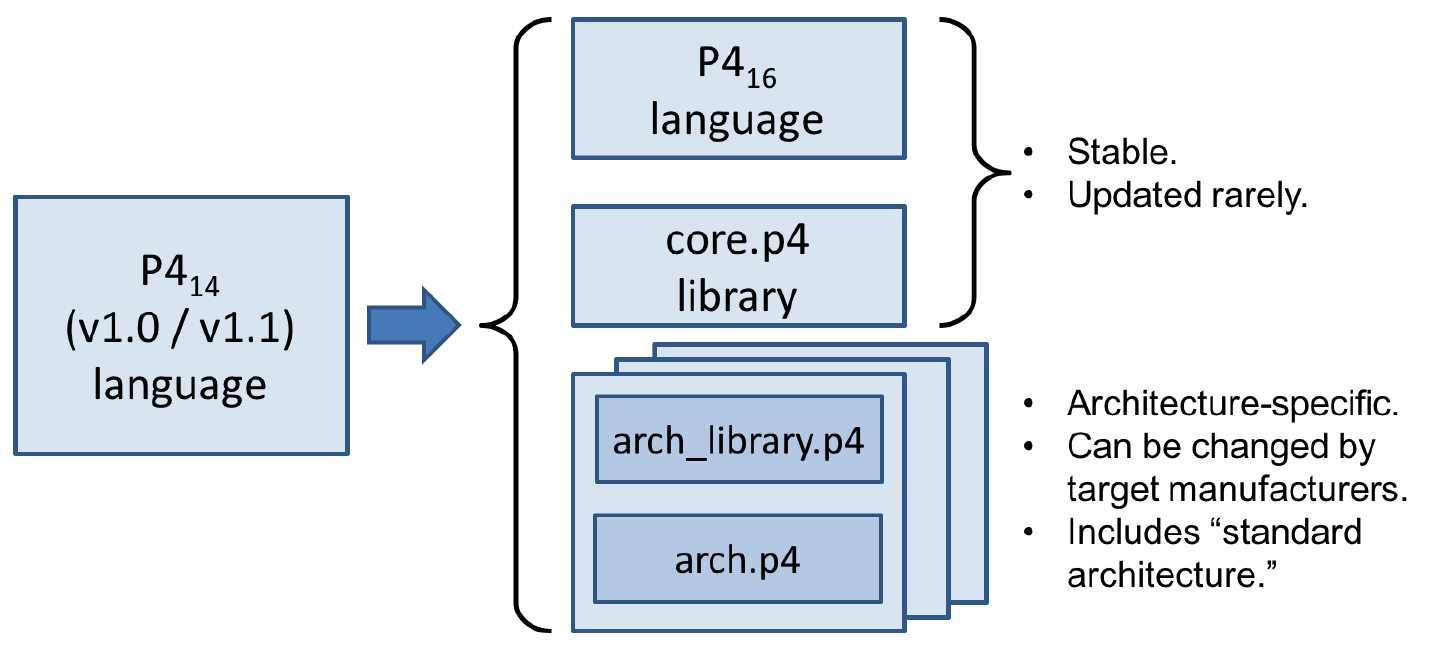

3.2. Развитие P4 (сравнение с P4 v1.0/v1.1)

По сравнению с P414 (ранняя версия языка) P416 включает множество важных, но несовместимых изменений в синтаксисе и семантике. Развитие от P414 к P416 показано на рисунке 3. В частности, многие функции (включая счётчики, расчёт контрольных сумм, измерители и т. п.) были перенесены из основного языка в библиотеки.

Рисунок 3. Развитие языка P4.

В результате сложный язык (более 70 ключевых слов) стал существенно проще (менее 40 ключевых слов, как представлено в Приложении B) и сопровождается библиотекой базовых конструкций, требуемых для создания программ P4.

В версии 1.1 языка P4 добавлена конструкция extern, которую можно применять для описания библиотечных элементов. Многие конструкции в спецификации v1.1 были преобразованы в библиотечные элементы (включая исключённые из языка конструкции, такие как счётчики и измерители). Ожидается, что некоторые из этих внешних объектов будут стандартизованы и включены потом в новый документ, описывающий библиотечные элементы P4. В этом документе рассматривается несколько примеров внешних конструкций. P416 также вводит и меняет некоторые языковые конструкции v1.1 для описания программируемых частей архитектуры (parser, state, control, package).

Одной из важных целей пересмотра языка P416 было обеспечение стабильного определения. Иными словами, нужно было обеспечить, чтобы все программы, написанные на P416, оставались синтаксически корректными и вели себя одинаково при рассмотрении как программ будущих версий языка. Более того, если какая-то из будущих версий языка откажется от поддержки старых версий, будет возможен простой путь перевода программ P416 на новую версию.

4. Архитектурная модель

Архитектура P4 идентифицирует программные блоки P4 (например, анализаторы, блоки входного и выходного управления потоком, сборщики и т. п.) и их интерфейсы плоскости данных. Архитектуру P4 можно рассматривать как соглашение между программой и целевой платформой. Поэтому каждый производитель должен обеспечить компилятор P4, а также соответствующее определение архитектуры для своей платформы (предполагается что компиляторы P4 могут иметь общий блок предварительной компиляции — front-end для всех вариантов архитектуры). Определение архитектуры не обязательно должно раскрывать всю программируемую часть плоскости данных и производитель даже может предоставить для своего устройства несколько определений с разными возможностями (например, с поддержкой и без поддержки групповой адресации).

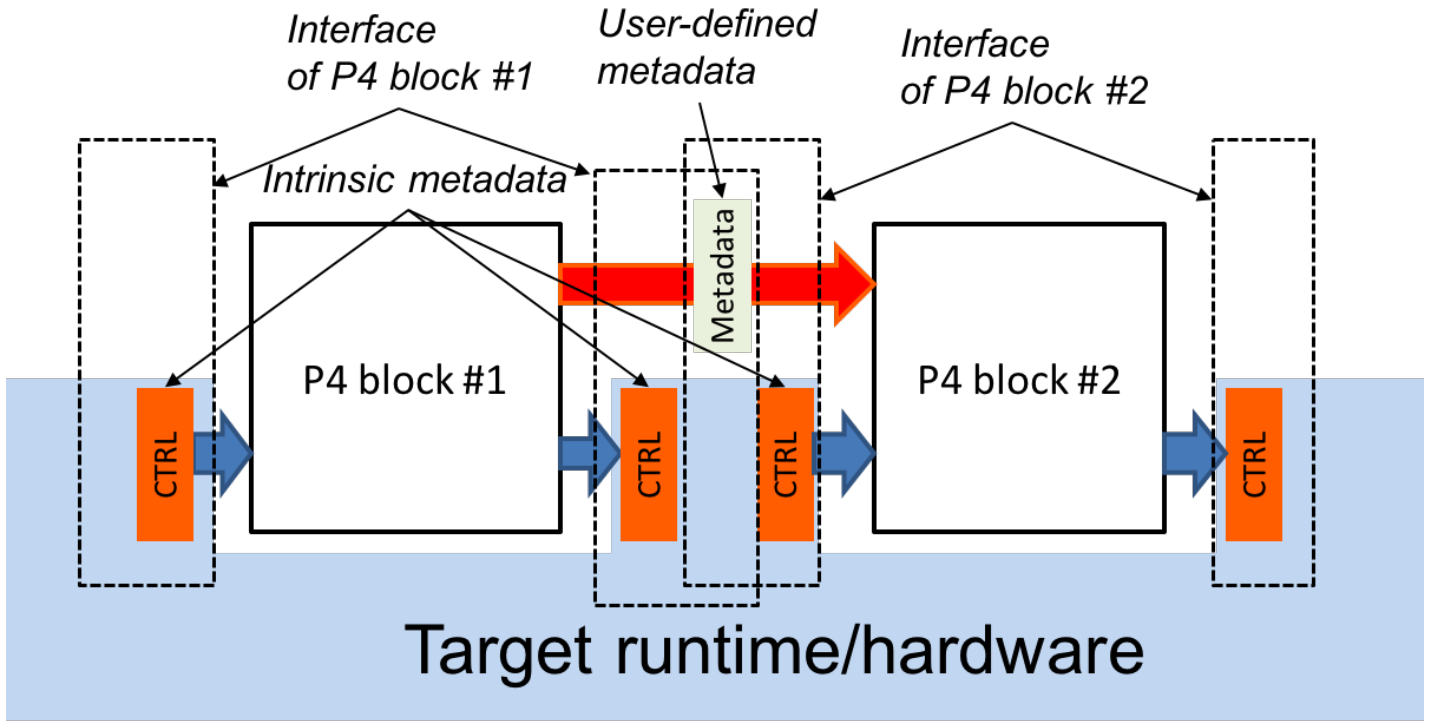

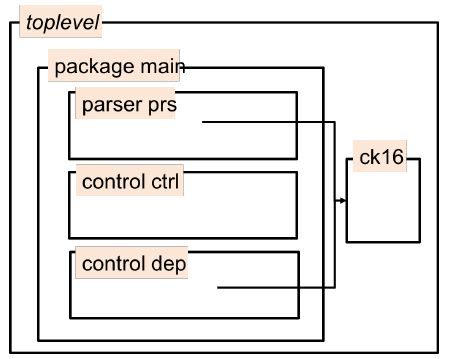

На рисунке 4 показаны интерфейсы плоскости данных между программными блоками P4. Показана платформа с двумя программируемыми блоками (#1 и #2), каждый из которых программируется своим фрагментом кода P4. Интерфейсы платформы с программой P4 организованы через набор регистров управления или сигналов. Входные элементы управления предоставляют информацию программам P4 (например, порт, принявший пакет), а выходные могут быть созданы программами P4 для влияния на поведение платформы (например, выбор выходного порта). Регистры управления (сигналы) представляются в P4 как внутренние метаданные. Программы P4 могут также сохранять данные для каждого пакета и манипулировать ими в качестве пользовательских метаданных.

Рисунок 4. Программные интерфейсы P4.

Поведение программы P4 можно полностью описать преобразованиями, отображающими векторы битов на другие векторы битов. Для реальной обработки пакетов архитектурная модель интерпретирует биты, которые программа P4 записывает во внутренние метаданные. Например, для пересылки пакета в конкретный выходной порт программе P4 может потребоваться установить бит drop в другом выделенном регистре управления. Отметим, что детали интерпретации внутренних метаданных зависят от архитектуры.

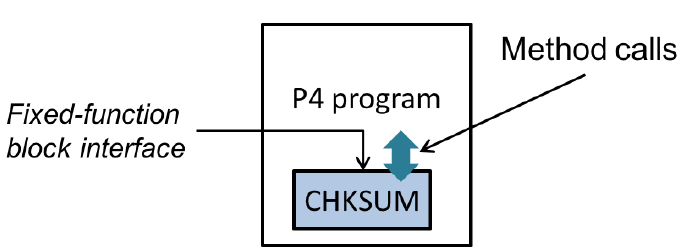

Программы P4 могут обращаться к службам, реализованным внешними объектами, и функциям, обеспечиваемым архитектурой. На рисунке 5 показана программа P4, обращающаяся к службе встроенного блока платформы для расчёта контрольных сумм. Реализация этого блока не задана в P4, но обеспечивается интерфейс с ним. В общем случае интерфейс для внешнего объекта описывает каждую обеспечиваемую им операцию, а также параметры и возвращаемые типы.

Рисунок 5. Программа P4, вызывающая службы объекта с фиксированными функциями.

В общем случае не предполагается переносимость программ P4 между разными архитектурами. Например, выполнение программы P4, рассылающей широковещательные пакеты путём записи в специальный регистр управления, не будет корректным для платформы, не имеющей такого регистра. Однако программы P4 для определённой архитектуры должны быть переносимыми между всеми платформами, которые точно реализуют соответствующую модель, при наличии достаточных ресурсов.

4.1. Стандартные архитектуры

Предполагается, что сообщество P4 будет развивать небольшой набор стандартных архитектурных моделей, относящихся в конкретным вертикалям. Широкое внедрение таких моделей будет способствовать переносимости программ P4 между разными платформами. Однако определение стандартных архитектур выходит за рамки этого документа.

4.2. Интерфейсы уровня данных

Для описания функционального блока, который можно запрограммировать в P4, архитектура включает объявление типа, задающее интерфейсы между блоком и другими компонентами архитектуры. Например, это может иметь вид

control MatchActionPipe<H>(in bit<4> inputPort, inout H parsedHeaders, out bit<4> outputPort);

Это объявление типа описывает блок с именем MatchActionPipe, который можно запрограммировать с использованием зависящей от данных последовательности вызовов блока СД и других императивных конструкций (указываются ключевым словом control). Интерфейс между блоком MatchActionPipe и другими компонентами архитектуры можно увидеть из этого объявления.

-

Первым параметром является 4-битовое значение inputPort. Направление in показывает, что это входной параметр, который не может быть изменён в блоке.

-

Вторым параметром является объект типа H с именем parsedHeaders, где H — переменная типа, представляющая заголовки, которые будут далее определены программистом P4. Направление inout показывает, что параметр является сразу входным и выходным.

-

Третьим параметром является 4-битовое значение outputPort. Направление out указывает выходной параметр, начальное значение которого не определено, но параметр можно изменять.

4.3. Внешние объекты и функции

Программы P4 могут взаимодействовать с объектами и функциями, обеспечиваемыми архитектурой. Эти объекты описываются с помощью конструкции extern, задающей интерфейсы, открываемые таким объектом уровню данных.

Внешний объект описывает набор реализуемых им методов, но не их реализацию (похоже на абстрактные классы в объектно-ориентированных языках). Например, приведённое ниже описание можно использовать для модуля инкрементного подсчёта контрольной суммы.

extern Checksum16 {

Checksum16(); // конструктор

void clear(); // подготовка к расчёту

void update<T>(in T data); // добавление данных в контрольную сумму

void remove<T>(in T data); // исключение данных из контрольной суммы

bit<16> get(); // получение контрольной суммы для данных, добавленных после

// предшествующего сброса (clear)

}

5. Пример очень простого коммутатора

В качестве иллюстрации возможностей архитектуры рассмотрим очень простой коммутатор P4, описав сначала архитектуру, а затем представив полную программу P4, задающую поведение плоскости данных в этом коммутаторе. Пример демонстрирует многие важные возможности языка программирования P4.

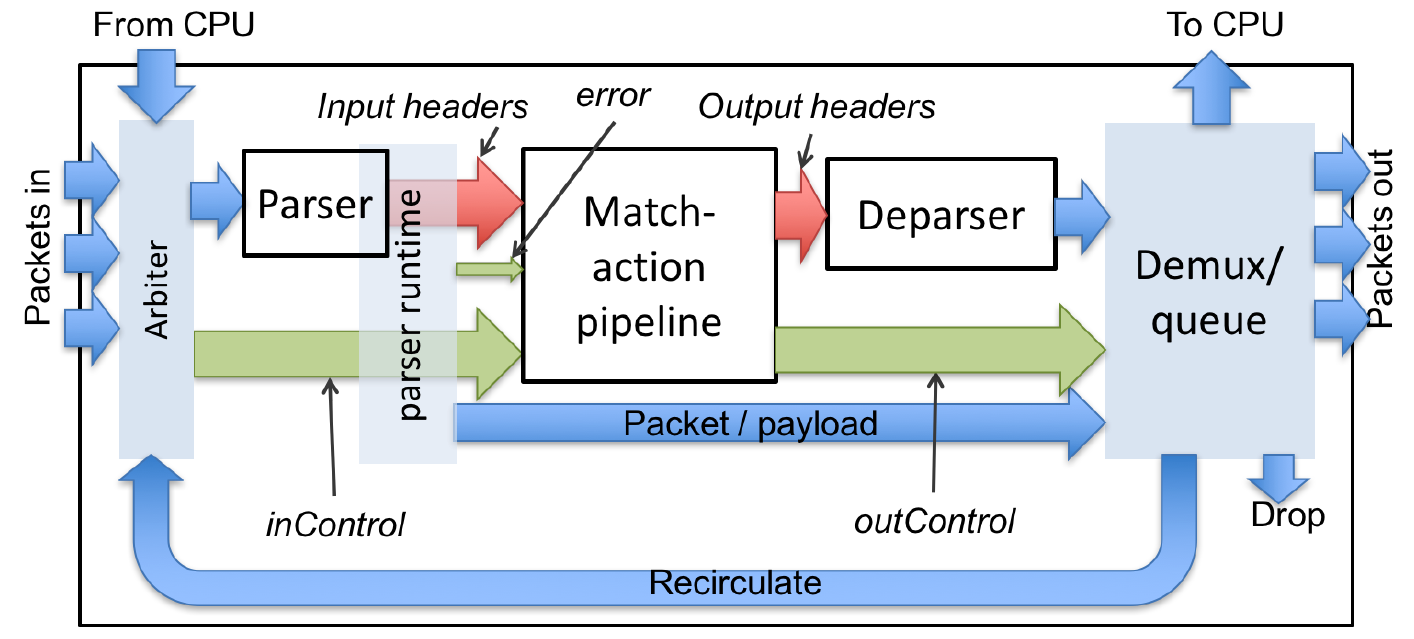

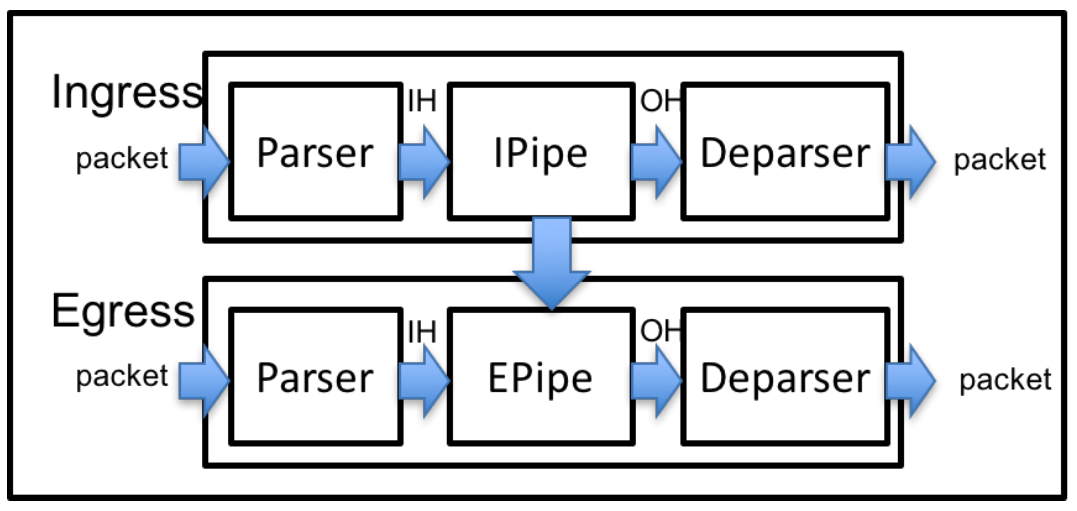

Рисунок 6. Архитектура очень простого коммутатора.

Эта архитектура названа VSS2 и показана на рисунке 6. В VSS нет ничего особенного — это просто учебный пример, показывающий, как можно описать и запрограммировать коммутатор в P4. VSS имеет множество фиксированных функциональных блоков (голубые прямоугольники), поведение которых описано в параграфе 5.2. Описание архитектуры VSS. Отмеченные белым прямоугольники программируются с использованием P4.

VSS принимает пакеты через один из 8 входных портов Ethernet, канал рециркуляции или порт, подключенный напрямую к CPU. VSS имеет один синтаксический анализатор в единственном конвейере СД, связанном с единственным сборщиком (deparser). После выхода из сборщика пакет передаётся в один из 8 выходных портов Ethernet или в один из трёх специальных портов:

-

CPU для передачи плоскости управления;

-

Drop в случае отбрасывания пакета;

-

Recirculate для повторного прохождения через коммутатор.

Белые прямоугольники на рисунке указывают программируемые блоки и пользователь должен представить программу P4, задающую поведение каждого их этих блоков. Красные стрелки показывают пути заданных пользователем данных, голубые — интерфейсы с фиксированными компонентами, зелёные — интерфейсы плоскости данных для передачи информации между фиксированными и программируемыми блоками (внутренние метаданные программы P4).

5.1. Архитектура VSS

Приведённая ниже программа P4 объявляет VSS, как это мог сделать производитель. Задано несколько типов, констант и 3 программируемых блока, описанных типами и реализованных программой коммутатора.

// Файл "very_simple_switch_model.p4"

// Объявление в VSS основной библиотеки P4 требуется

// для определений packet_in и packet_out.

# include <core.p4>

/* Объявления констант и структур */

/* Порты представляются 4-битовыми значениями */

typedef bit<4> PortId;

/* Имеется лишь 8 реальных портов */

const PortId REAL_PORT_COUNT = 4w8; // 4w8 - 8 в 4-битовом формате

/* Метаданные, сопровождающие входной пакет */

struct InControl {

PortId inputPort;

}

/* Специальные значения для входных портов */

const PortId RECIRCULATE_IN_PORT = 0xD;

const PortId CPU_IN_PORT = 0xE;

/* Метаданные, которые должны создаваться для выходных пакетов */

struct OutControl {

PortId outputPort;

}

/* Специальные значения для выходных портов */

const PortId DROP_PORT = 0xF;

const PortId CPU_OUT_PORT = 0xE;

const PortId RECIRCULATE_OUT_PORT = 0xD;

/* Прототипы программируемых блоков */

/**

* Программируемый анализатор.

* @param <H> - тип заголовка, задаваемый пользователем

* @param b - входной пакет

* @param parsedHeaders - заголовки, созданные анализатором

*/

parser Parser<H>(packet_in b, out H parsedHeaders);

/**

* Конвейер «сопоставление-действие»

* @param <H> - тип входных и выходных заголовков

* @param headers - заголовки, полученные от анализатора и отправляемые сборщику

* @param parseError - ошибки, которые могут возникать при анализе

* @param inCtrl - информация от архитектуры, сопровождающая входной пакет

* @param outCtrl - информация для архитектуры, сопровождающая выходной пакет

*/

control Pipe<H>(inout H headers,

in error parseError, // ошибка анализатора

in InControl inCtrl, // входной порт

out OutControl outCtrl); // выходной порт

/**

* Сборщик VSS.

* @param <H> - тип заголовков, задаваемый пользователем

* @param b - выходной пакет

* @param outputHeaders - заголовки для выходного пакета

*/

control Deparser<H>(inout H outputHeaders, packet_out b);

/**

* Объявление пакета верхнего уровня. Должен создаваться пользователем.

* Аргументы задают блоки, которые должен создать пользователь.

* @param <H> - заданный пользователем тип обрабатываемых заголовков.

*/

package VSS<H>(Parser<H> p,

Pipe<H> map,

Deparser<H> d);

// Зависимые от архитектуры объекты, которые могут создаваться.

// Блок контрольных сумм.

extern Checksum16 {

Checksum16(); // конструктор

void clear(); // подготовка к расчёту

void update<T>(in T data); // добавление данных в контрольную сумму

void remove<T>(in T data); // исключение данных из контрольной суммы

bit<16> get(); // контрольная сумма для данных после clear

}

Рассмотрим некоторые из элементов.

-

Файл core.p4 (Приложение D. Основная библиотека P4) определяет стандартные типы данных и коды ошибок.

-

Тип bit<4> указывает строку из 4 битов.

-

Синтаксис 4w0xF указывает значение 15, представленное 4 битами. Другим вариантом записи является 4w15. Во многих случаях указатель размера можно опустить, просто написав 15.

-

Тип error является встроенным типом P4 для кодов ошибок.

Далее приведено объявление синтаксического анализатора

parser Parser<H>(packet_in b, out H parsedHeaders);

Это объявление описывает интерфейс анализатора, но не содержит его реализации, которую предоставляет программист. Анализатор читает данные из packet_in (предопределённый внешний объект P4 для представления входящего пакета, объявленный в библиотеке core.p4). Анализатор записывает свой вывод (ключевое слово out) в аргумент parsedHeaders. Тип этого аргумента H ещё не известен и будет задан программистом.

Объявление

control Pipe<H>(inout H headers, in error parseError, in InControl inCtrl, out OutControl outCtrl);

описывает интерфейс конвейера СД (Match-Action) с именем Pipe. Конвейер принимает на входе заголовки headers, параметр для ошибок parseError и данные управления inCtrl. На рисунке 6 показаны источники этих данных. Конвейер записывает свой вывод в outCtrl и должен обновить заголовки, передаваемые сборщику.

Пакет верхнего уровня называется VSS и для программирования VSS пользователь должен создать экземпляр пакета этого типа (см. ниже). Объявление пакета верхнего уровня зависит от типа переменной H

package VSS<H>

Переменная типа указывает тип, который ещё не известен и должен быть предоставлен пользователем позже. В данном случае H является типом набора заголовков, который пользовательская программа будет обрабатывать. Анализатор будет выдавать разобранное представления этих заголовков, а конвейер СД будет обновлять входные заголовки, заменяя их выходными.

Объявление пакета VSS включает три составных параметра типов Parser, Pipe и Deparser, которые являются объявлениями, описанными здесь. Для программирования платформы нужно представить значения этих параметров.

В этой программе структуры inCtrl и outCtrl представляют регистры управления. Содержимое структур заголовков хранится в регистрах общего назначения. Объявление внешней функции Checksum16 описывает внешний объект, вызываемый для расчёта контрольных сумм.

5.2. Описание архитектуры VSS

Для полного понимания поведения VSS и создания осмысленных программ P4 для неё, а также реализации плоскости управления нужно полностью описать блоки с фиксированной функциональностью. Ниже рассматривается простой пример, иллюстрирующий все детали, которые нужно учитывать при описании архитектуры. Язык P4 не предназначен для описания всех функциональных блоков — он может лишь описать взаимодействие между программируемыми блоками и архитектурой. Для текущей программы этот интерфейс задаётся объявлениями блоков Parser, Pipe и Deparser. На практике предполагается полное описание архитектуры в виде исполняемой программы и/или схем и текста. В этом документе приводится неформальное текстовое описание.

5.2.1. Блок арбитража

Входной блок арбитража выполняет перечисленные ниже функции.

-

Приём пакета от одного из физических портов Ethernet, плоскости управления или порта рециркуляции.

-

Для пакетов из портов Ethernet рассчитывается и проверяется контрольная сумма трейлера. При несовпадении пакет отбрасывается, при совпадении контрольная сумма удаляется из данных пакета (payload).

-

Приём пакета запускает механизм арбитража, если доступно несколько пакетов.

-

Если блок арбитража занят обработкой предыдущего пакета и в очереди нет места, входной порт может отбрасывать приходящие пакеты без какого-либо информирования об этом.

-

После получения пакета блок арбитража устанавливает значение inCtrl.inputPort, являющееся входным для конвейера СД, и указывает принявший порт пакет. Физические порты Ethernet имеют номера от 0 до 7, порт рециркуляции — 13, а порт CPU — 14.

5.2.2. Блок выполнения синтаксического анализа

Блок выполнения синтаксического анализатора (runtime) работает вместе с анализатором. Блок предоставляет код ошибки конвейеру СД на основе действий анализатора, а также информацию о данных пакета (например, размер оставшейся части данных) блоку демультиплексора. По завершении обработки пакета синтаксическим анализатором вызывается конвейер СД с передачей ему связанных с пакетом метаданных (заголовки и метаданные пользователя).

5.2.3. Блок демультиплексора

Основной функцией блока демультиплексора является получение заголовков для выходных пакетов от сборщика (deparser) и данных пакета от анализатора с целью сборки нового пакета и отправки его в нужный выходной порт. Этот порт указывается значением outCtrl.ouputPort, которое устанавливает конвейер СД.

-

Отправка пакета в порт drop вызывает исчезновение пакета.

-

Отправка пакета в выходной порт Ethernet 0 — 7 вызывает его передачу через соответствующий физический интерфейс. Пакет может быть помещён в очередь, если выходной интерфейс занят отправкой другого пакета. При отправке интерфейс вычисляет контрольную сумму трейлера Ethernet и помещает её в конец пакета.

-

Отправка пакета в выходной порт CPU ведёт к передаче пакета плоскости управления. Процессору передаётся исходный полученный пакет, а не результат работы сборщика (тот просто отбрасывается).

-

Отправка пакета в выходной порт рециркуляции передаёт его во входной порт рециркуляции. Это полезно для пакетов, обработку которых невозможно выполнить за один проход.

-

Если пакет имеет некорректное значение outputPort (например, 9), он отбрасывается.

-

Если блок демультиплексора занят обработкой предыдущего пакета и нет возможности поместить в очередь пакет из сборщика, демультиплексор может отбросить пакет, независимо от указанного выходного порта.

Отметим, что некоторые детали поведения демультиплексора могут показаться неожиданными. Здесь не рассмотрены некоторые важные элементы поведения, связанные с размером очереди, арбитражем и синхронизацией, которые также влияют на обработку пакетов. Стрелка от блока анализатора показывает дополнительный поток информации от анализатора к демультиплексору — обрабатываемый пакет, а также смещение в пакете, где закончена работа анализатора (т. е. начало данных в пакете).

5.2.4. Доступные внешние блоки

Архитектура VSS включает внешний блок инкрементного расчёта контрольных сумм Checksum16, имеющий конструктор и 4 метода:

-

clear() готовит блок к новому расчёту;

-

update<T>(in T data) добавляет данные в расчёт контрольной суммы (данные должны быть строкой битов, заголовком или структурой с такими значениями), указанные поля добавляются (конкатенация) в порядке их задания в объявлении типа;

-

get() возвращает 16-битовую контрольную сумму с дополнением до 1, при вызове этой функции блок контрольных сумм должен получать целое число байтов данных;

-

remove<T>(in T data) удаляет из расчёта данные, которые раньше учитывались в контрольной сумме.

5.3. Полная программа VSS

Здесь представлена полна реализация программы P4 для базовой пересылки пакетов IPv4 на платформе VSS. Программа не использует все возможности архитектуры (например, рециркуляцию), по применяет директивы препроцессора #include (6.2. Предварительная обработка).

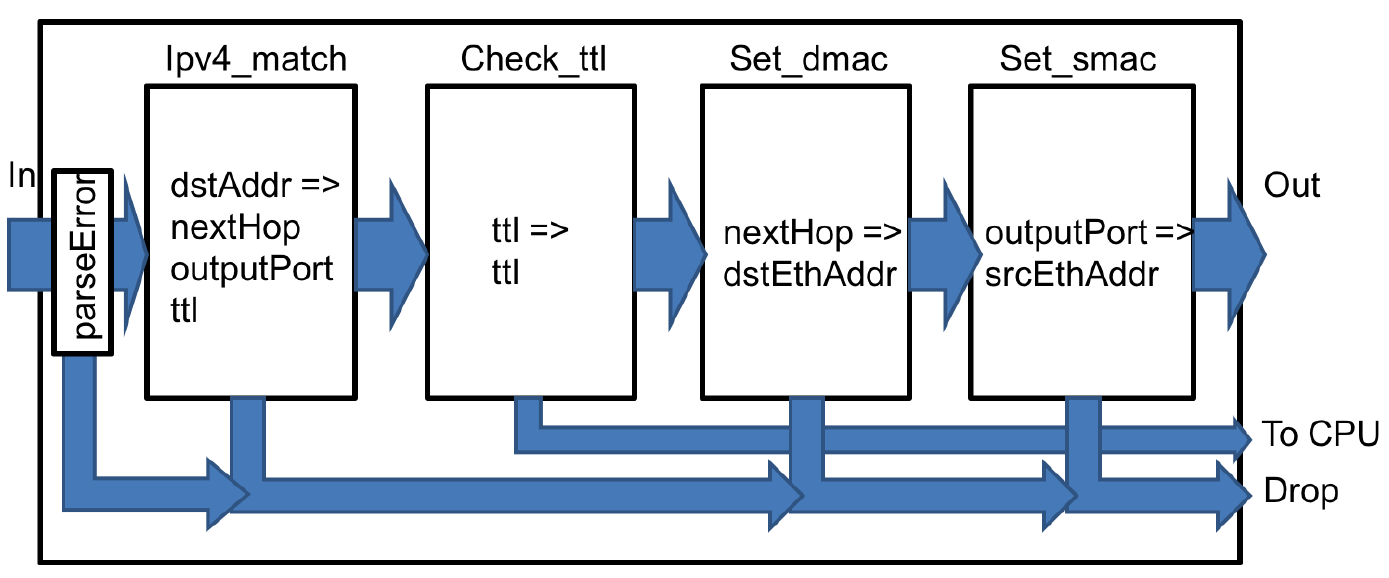

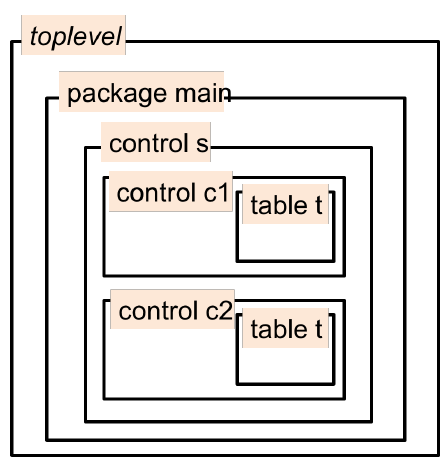

Синтаксический анализатор пытается распознать заголовок Ethernet, за которым следует заголовок IPv4. Если любой из этих заголовков отсутствует, анализ завершается ошибкой. В остальных случаях информация из заголовков извлекается в структуру Parsed_packet. Конвейер СД, показанный на рисунке 7, включает 4 блока СД (ключевое слово P4 table).

-

При возникновении ошибки в анализаторе пакет отбрасывается (outputPort = DROP_PORT).

-

Первая таблица использует адрес получателя IPv4 для определения outputPort и адреса IPv4 следующего узла пересылки. Если поиск не дал результата, пакет отбрасывается. Таблица также декрементирует IPv4 ttl.

-

Вторая таблица проверяет значение ttl и при обнаружении 0 передаёт пакет плоскости управления через порт CPU.

-

Третья таблица использует адрес IPv4 следующего интервала (результат первой таблицы) для определения Ethernet-адреса следующего интервала.

-

Последняя таблица использует outputPort для определения Ethernet-адреса (MAC) отправителя в текущем коммутаторе, который помещается в выходной пакет.

Рисунок 7. Схема конвейера СД, выраженного программой P4 VSS.

Сборщик создаёт выходной пакет, собирая новые заголовки Ethernet и IPv4 по результатам работы конвейера.

// Включение основной библиотеки P4

# include <core.p4>

// Включение объявлений архитектуры VSS.

# include "very_simple_switch_model.p4"

// Эта программа обрабатывает пакеты с заголовками Ethernet и IPv4,

// пересылая их по IP-адресу получателя.

typedef bit<48> EthernetAddress;

typedef bit<32> IPv4Address;

// Стандартный заголовок Ethernet

header Ethernet_h {

EthernetAddress dstAddr;

EthernetAddress srcAddr;

bit<16> etherType;

}

// заголовок IPv4 (без опций)

header IPv4_h {

bit<4> version;

bit<4> ihl;

bit<8> diffserv;

bit<16> totalLen;

bit<16> identification;

bit<3> flags;

bit<13> fragOffset;

bit<8> ttl;

bit<8> protocol;

bit<16> hdrChecksum;

IPv4Address srcAddr;

IPv4Address dstAddr;

}

// Структура проанализированных заголовков

struct Parsed_packet {

Ethernet_h ethernet;

IPv4_h ip;

}

// Раздел анализатора

// Заданные пользователем ошибки, которые могут возникать при анализе

error {

IPv4OptionsNotSupported,

IPv4IncorrectVersion,

IPv4ChecksumError

}

parser TopParser(packet_in b, out Parsed_packet p) {

Checksum16() ck; // Создание экземпляра блока контрольных сумм

state start {

b.extract(p.ethernet);

transition select(p.ethernet.etherType) {

0x0800: parse_ipv4;

// Нет принятого по умолчанию правила — все прочие пакеты отвергаются

}

}

state parse_ipv4 {

b.extract(p.ip);

verify(p.ip.version == 4w4, error.IPv4IncorrectVersion);

verify(p.ip.ihl == 4w5, error.IPv4OptionsNotSupported);

ck.clear();

ck.update(p.ip);

// Проверка нулевого значения контрольной суммы

verify(ck.get() == 16w0, error.IPv4ChecksumError);

transition accept;

}

}

// Раздел конвейера СД

control TopPipe(inout Parsed_packet headers,

in error parseError, // ошибка анализатора

in InControl inCtrl, // входной порт

out OutControl outCtrl) {

IPv4Address nextHop; // локальная переменная

/**

* Указывает отбрасывание пакета установкой выходного порта DROP_PORT

*/

action Drop_action() {

outCtrl.outputPort = DROP_PORT;

}

/**

* Установка следующего интервала и выходного порта.

* Декрементирование поля IPv4 ttl.

* @param ivp4_dest - адрес IPv4 следующего интервала

* @param port - выходной порт

*/

action Set_nhop(IPv4Address ipv4_dest, PortId port) {

nextHop = ipv4_dest;

headers.ip.ttl = headers.ip.ttl - 1;

outCtrl.outputPort = port;

}

/**

* Расчёт адреса следующего интервала IPv4 и выходного порта

* на основе адреса получателя IPv4 в текущем пакете.

* Декрементирование поля IPv4 TTL.

* @param nextHop - адрес IPv4 следующего интервала

*/

table ipv4_match {

key = { headers.ip.dstAddr: lpm; } // самый длинный совпадающий префикс

actions = {

Drop_action;

Set_nhop;

}

size = 1024;

default_action = Drop_action;

}

/**

* Передача пакета в порт CPU

*/

action Send_to_cpu() {

outCtrl.outputPort = CPU_OUT_PORT;

}

/**

* Проверка TTL и отправка в CPU при значении 0

*/

table check_ttl {

key = { headers.ip.ttl: exact; }

actions = { Send_to_cpu; NoAction; }

const default_action = NoAction; // определено в core.p4

}

/**

* Установка MAC-адреса получателя пакета

* @param dmac - MAC-адрес получателя.

*/

action Set_dmac(EthernetAddress dmac) {

headers.ethernet.dstAddr = dmac;

}

/**

* Установка адреса Ethernet получателя пакета

* по IP-адресу следующего интервала.

* @param nextHop - адрес IPv4 следующего интервала.

*/

table dmac {

key = { nextHop: exact; }

actions = {

Drop_action;

Set_dmac;

}

size = 1024;

default_action = Drop_action;

}

/**

* Установка MAC-адреса отправителя.

* @param smac - MAC-адрес отправителя

*/

action Set_smac(EthernetAddress smac) {

headers.ethernet.srcAddr = smac;

}

/**

* Установка MAC-адреса отправителя по выходному порту.

*/

table smac {

key = { outCtrl.outputPort: exact; }

actions = {

Drop_action;

Set_smac;

}

size = 16;

default_action = Drop_action;

}

apply {

if (parseError != error.NoError) {

Drop_action(); // вызов drop напрямую

return;

}

ipv4_match.apply(); // Результатом совпадений будет переход к nextHop

if (outCtrl.outputPort == DROP_PORT) return;

check_ttl.apply();

if (outCtrl.outputPort == CPU_OUT_PORT) return;

dmac.apply();

if (outCtrl.outputPort == DROP_PORT) return;

smac.apply();

}

}

// Раздел сборщика

control TopDeparser(inout Parsed_packet p, packet_out b) {

Checksum16() ck;

apply {

b.emit(p.ethernet);

if (p.ip.isValid()) {

ck.clear(); // Подготовка блока контрольных сумм

p.ip.hdrChecksum = 16w0; // Очистка контрольной суммы

ck.update(p.ip); // Расчёт новой контрольной суммы

p.ip.hdrChecksum = ck.get();

}

b.emit(p.ip);

}

}

// Создание экземпляра пакета VSS.

VSS(TopParser(),

TopPipe(),

TopDeparser()) main;

6. Определение языка P4

Язык P4 можно рассматривать как состоящий из нескольких частей, которые будут далее описаны.

-

Базовый язык, включающий типы, переменные, области действия, объявления, операторы, выражения и т. д.

-

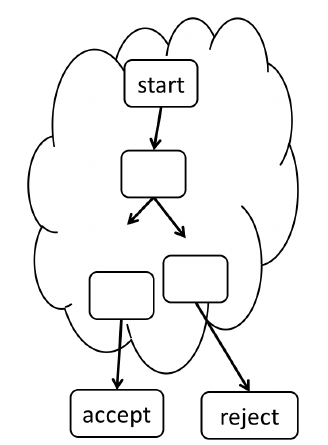

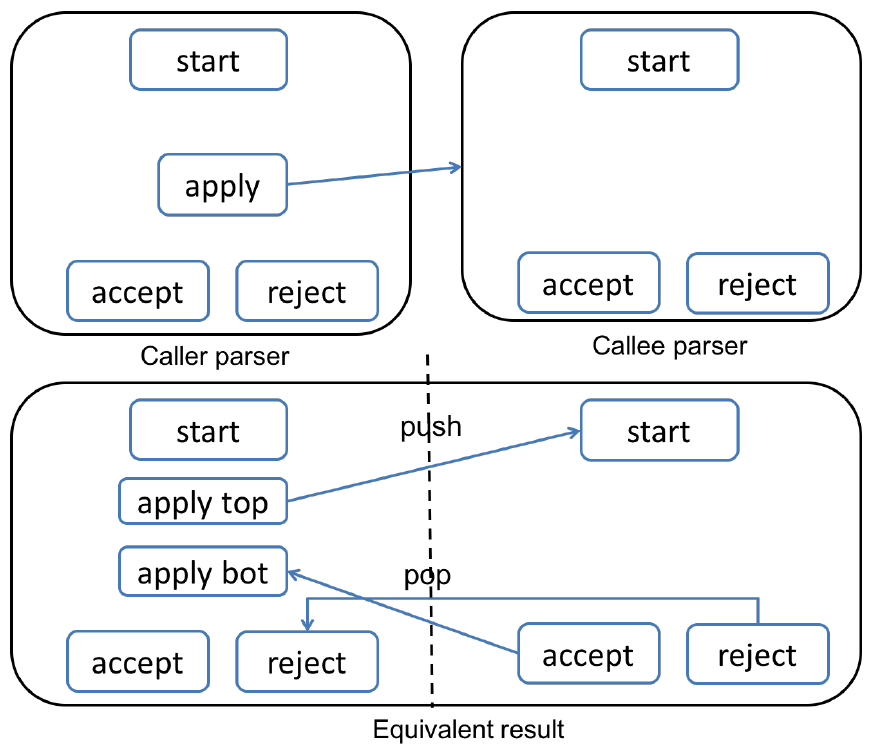

Субязык для задания анализаторов на основе конечного автомата или машины состояний (12. Анализ пакета).

-

Субязык для выражения расчётов, используемых блоками СД, основанными на традиционной императивном потоке управления (13. Блоки управления).

-

Субязык описания архитектуры (16. Описание архитектуры).

6.1. Синтаксис и семантика

6.1.1. Грамматика

Полная грамматика P416 описана в Приложении H на основе языка описания грамматики Yacc/Bison, используемого и в данном тексте. В выдержках из грамматики принимается несколько стандартных допущений:

-

для обозначения терминальных символов применяются ЗАГЛАВНЫЕ буквы;

-

применяется нотация BNF, как показано ниже

p4program : /* пусто */ | p4program declaration | p4program ';' ;

Псевдокод, применяемый в основном для описания семантики конструкций P4, выводится фиксированным шрифтом

ParserModel.verify(bool condition, error err) { if (condition == false) { ParserModel.parserError = err; goto reject; } }

6.1.2. Семантика и абстрактные машины P4

Семантика P4 описывается в терминах абстрактной машины, выполняющей традиционный императивный код. Для каждого из субязыков P4 (анализаторы, элементы управления) имеется своя абстрактная машина. Для описания этих машин применяется псевдокод и текст.

Компиляторы P4 могут сами организовывать создаваемый код, если видимое извне поведение программ P4 соответствует данной спецификации. Таким внешним поведением считается:

-

поведение операций ввода и вывода всех блоков P4;

-

состояния, поддерживаемые внешними (extern) блоками.

6.2. Предварительная обработка

Для сборки программ из нескольких исходных файлов P4 компиляторам следует поддерживать некоторые функции препроцессоров C:

-

#define для определения макросов (без аргументов);

-

#undef;

-

#if #else #endif #ifdef #ifndef #elif;

-

#include.

Препроцессору также следует удалять символы \ и перевода строки (ASCII 92, 10), используемые для разбиения строк с целью удобочитаемости.

Могут поддерживаться другие возможности препроцессора C (например, макросы с параметрами), но это не гарантируется. Как в C, директива #include может задавать имя файла в угловых скобках или двойных кавычках.

# include <system_file> # include "user_file"

Разница заключается в порядке поиска файлов препроцессором при неполном указании пути.

Компиляторам P4 следует корректно обрабатывать директивы #line, которые могут генерироваться в процессе предварительной обработки. Это позволяет собирать программы P4 из множества файлов:

-

базовая библиотека P4, определённая в этом документе;

-

архитектура, определяющая интерфейсы плоскости данных и блоки extern;

-

заданные пользователем библиотеки компонент (например, определения стандартных заголовков);

-

программы P4, задающие поведение каждого программируемого блока.

6.2.1. Основная библиотека P4

Спецификация языка P4 определяет основную библиотеку, включающую некоторые базовые программные конструкции. Описание этой библиотеки дано в Приложении D. Все программы P4 должны включать эту библиотеку

# include <core.p4>

6.3. Лексические конструкции

Все ключевые слова P4 содержат только символы ASCII, это же должно выполняться для всех идентификаторов P4. Компиляторам P4 следует корректно обрабатывать строки, содержащие 8-битовые символы в комментариях и строковых литералах. Язык P4 различает регистр символов. Пробельные символы, включая новую строку, считаются разделителями. Отступ от начала строки не регламентируется, однако P4 включает блочные конструкции в стиле C во всех примерах этого документа используются отступы в стиле C. Символы табуляции трактуются как пробелы.

Лексер распознает перечисленные ниже терминалы.

-

Идентификатор (IDENTIFIER) начинается с буквы или символа подчёркивания и может включать буквы, цифры и символы подчёркивания.

-

Идентификатор типа (TYPE_IDENTIFIER) указывает имя типа.

-

INTEGER означает целочисленные литералы.

-

DONTCARE — одиночный символ подчёркивания.

-

Ключевые слова (например, RETURN). По соглашению каждый терминал ключевого слова соответствует ключевому слову языка с таким же произношением, но в символах нижнего регистра. Например, терминал RETURN соответствует ключевому слову return.

6.3.1. Идентификаторы

Идентификаторы P4 могут включать лишь буквы, цифры и символы подчёркивания, а начинаться должны с буквы или подчёркивания. Специальный идентификатор _ зарезервирован для значения, которое «не имеет значения» (don’t care), а его тип может зависеть от контекста. Некоторые ключевые слова (например, apply) могут использоваться как идентификаторы, если контекст не позволяет путаницы.

nonTypeName : IDENTIFIER | APPLY | KEY | ACTIONS | STATE | ENTRIES | TYPE ; name :|; nonTypeName TYPE_IDENTIFIER

6.3.2. Комментарии

P4 поддерживает несколько типов комментариев:

-

однострочный комментарий от символов // до конца строки;

-

многострочный комментарий между символами /* и */, вложенные многострочные комментарии не поддерживаются;

-

комментарии в стиле Javadoc между символами /** и */.

Настоятельно не рекомендуется применять комментарии Javadoc в таблицах и действиях, используемых при создании интерфейса с плоскостью управления.

P4 считает комментарии разделителями и не допускает комментариев внутри маркера (token). Например, bi/**/t будет рассматриваться как два маркера bi и t, а не bit.

6.3.3. Литеральные константы

6.3.3.1. Логические литералы

Для логических (Boolean) значений поддерживаются константы true и false.

6.3.3.2. Целочисленные литералы

Целочисленные литералы являются положительными целыми числами с произвольной разрядностью. По умолчанию литералы считаются десятичными. Для явного указания формата применяются приведённые ниже обозначения:

-

0x или 0X — шестнадцатеричные значения;

-

0o или 0O — восьмеричные значения;

-

0d или 0D — десятичные значения;

-

0b или 0B — двоичные значения.

Размер числового литерала в битах можно задать целым числом без знака с индикатором знака:

-

w — целое число без знака;

-

s — целое число со знаком.

Отметим, что 0 в начале сам по себе не указывает восьмеричную константу. Символ _ допускается в числовых литералах, но игнорируется при определении значения анализируемого числа. Это позволяет сделать длинные числовые константы более читаемыми. Этот символ не допускается в константах указания размера и не может быть первым символом числового литерала. Внутри литералов не допускаются комментарии и пробелы.

32w255 // 32-битовое число без знака со значением 255 32w0d255 // то же самое 32w0xFF // то же самое 32s0xFF // 32-битовое число со знаком и значением 255 8w0b10101010 // 8-битовое число без знака со значением 0xAA 8w0b_1010_1010 // то же самое 8w170 // то же самое 8s0b1010_1010 // 8-битовое число со знаком и значением -86 16w0377 // 16-битовое число без знака со значением 377 (не 255!) 16w0o377 // 16-битовое число без знака со значением 255 (основание 8)

6.3.3.3. Строковые литералы

Строковые литералы (строки констант) задаются в форме произвольных последовательностей 8-битовых символов, заключённых в двойные кавычки («, ASCII 34). Строка начинается с символа двойных кавычек и завершается на первом символе двойных кавычек, которому не предшествует нечётное число символов \ (ASCII 92). P4 не проверяет корректность строк (т. е., допустимость использованной кодировки UTF-8).

Поскольку в P4 не поддерживаются операции над строками, строковые литералы, включая завершающие кавычки, обычно пропускаются компилятором P4 без изменений другим сторонним инструментам или backend-компиляторам. Эти инструменты могут по-своему обрабатывать escape-последовательности (например, способ задания символов Unicode или обработку непечатаемых символов ASCII).

Ниже приведено 3 примера строковых литералов.

"simple string" "string \" with \" embedded \" quotes" "string with embedded line terminator"

6.4. Соглашения об именовании

P4 поддерживает богатый набор типов. Базовые типы включают битовые строки, числа и ошибки. Имеются также встроенные типы для представления конструкций, таких как анализаторы, конвейеры, действия и таблицы. Пользователь может создавать новые типы на основе структур, перечисляемых значений, заголовков, стеков и объединений заголовков и т. п.

Ниже приведены принятые в документе соглашения об именовании.

-

Встроенные типы указываются символами нижнего регистра (например, int<20>).

-

Пользовательские типы включают заглавные буквы (например, IPv4Address).

-

Переменные типов всегда указываются заглавными буквами (например, parser P<H, IH>()).

-

В переменных заглавные буквы не используются (например, ipv4header).

-

Константы указываются заглавными буквами (например CPU_PORT).

-

Ошибки и перечисляемые указываются в стиле «верблюда» (camel-case), например PacketTooShort.

6.5. Программы P4

Программа P4 представляет собой список объявлений

p4program : /* пусто */ | p4program declaration | p4program ';' /* пустое объявление */ ; declaration : constantDeclaration | externDeclaration | actionDeclaration | parserDeclaration | typeDeclaration | controlDeclaration | instantiation | errorDeclaration | matchKindDeclaration | functionDeclaration ;

Пустое объявление указывается символом ; (пустые объявления поддерживаются с учётом привычек программистов C/C++ и Java, хотя в некоторых конструкциях, например, struct, точка с запятой в конце не требуется).

6.5.1. Область действия

Некоторые конструкции P4 действуют как пространства имён, создающие локальную область действия имён, включая:

-

объявления производных типов (struct, header, header_union, enum) с локальной значимостью имён полей;

-

операторы блоков, создающие локальные, лексически замкнутые области действия;

-

блоки parser, table, action, control с локальной областью действия;

-

объявления с переменными типов, создающими для переменных новые области действия; например, в приведённом ниже объявлении extern область действия типа H завершается в конце определения

extern E<H>(/* параметры опущены */) {/* тело опущено */} // область действия H кончается тут.

Порядок объявления важен и за исключением состояний анализатора использованию символа должно предшествовать его объявление (это отступление от P414 ,где объявления разрешаются в любом порядке). Такое требование существенно упрощает реализацию компиляторов P4, позволяя им использовать дополнительную информацию об объявленных идентификаторах при исключении неоднозначностей.

6.5.2. Элементы с состоянием

Большинство конструкций P4 не имеет состояний — результат работы конструкции определяется исключительно входными данными. Имеется лишь две конструкции с состояниями, сохраняющими информацию от пакета к пакету:

-

таблицы для плоскости данных доступны лишь на чтение, но их записи может менять уровень управления;

-

внешние объекты могут иметь состояния, доступные для чтения и записи плоскостям управления и данных; все конструкции из P414, сохраняющие состояние (например, счётчики, измерители, регистры), представлены в P416 объектами extern.

В P4 все элементы с состояниями должны явно выделяться при компиляции путём создания «экземпляров». Кроме того, анализаторы, блоки управления и пакеты могут создавать экземпляры элементов с состояниями. Такие элементы также должны создаваться до использования, даже если они исходно не имеют состояний. Однако таблицы не создаются заранее, хотя у них и есть состояния, — создание экземпляра таблицы происходит при её объявлении. Это сделано для поддержки общего случая, поскольку большинство таблиц используется лишь однократно. Для более точного контроля за состоянием таблиц программистам следует объявлять их в элементах управления.

В примере параграфа 5.3. Полная программа VSS TopParser, TopPipe, TopDeparser, Checksum16 и Switch являются типами. Имеется два экземпляра Checksum16, по одному в TopParser и TopDeparser (обозначены ck). Экземпляры TopParser, TopDeparser, TopPipe и Switch создаются в конце программы в объявлении основного объекта, который является экземпляром типа Switch (пакет).

6.6. Выражения для левой части

Выражениями для левой части (l-value) считаются выражения слева от оператора присваивания или аргументы параметров функций out и inout. Эти значения являются ссылками на хранилище. Корректные варианты приведены ниже.

prefixedNonTypeName : nonTypeName | dotPrefix nonTypeName ; lvalue : prefixedNonTypeName | lvalue '.' member | lvalue '[' expression ']' | lvalue '[' expression ':' expression ']' ;

-

Идентификаторы базовых и производных типов.

-

Операции доступа к элементам структур, заголовков и объединений заголовков (нотация с точками).

-

Ссылки на элементы стека заголовков (8.17. Операции над стеком заголовков) — индексация и ссылки на последний или следующий элемент.

-

Результат оператора «нарезки» битов [m:l].

Примером корректного выражения может служить headers.stack[4].field. Отметим, что вызовы методов и функций не могут возвращать l-value.

6.7. Соглашения о вызовах

P4 обеспечивает множество конструкций для создания модульных программ — внешние методы, анализаторы, элементы управления, действия. Все эти конструкции ведут себя подобно процедурам языков программирования общего назначения:

-

используются именованные и типизованные параметры;

-

создаётся новая локальная область действия для параметров и локальных переменных;

-

можно передавать аргументы путём привязки их к параметрам.

Вызовы осуществляются с использованием семантики copy-in/copy-out. Каждый параметр помечается направлением.

-

Параметры in доступны лишь для чтения и указание такого параметра в левой части оператора присваивания или передача вызываемому не в качестве аргумента in приведёт к ошибке. Параметры in инициализируются путём копирования значения соответствующего аргумента при выполнении вызова.

-

Параметры out за исключением нескольких указанных ниже случаев, инициализируются и трактуются как l-value (6.6. Выражения для левой части) в теле методов и функций. Аргументы, передаваемые как параметры out, должны быть l-value, после выполнения вызова значение параметра копируется в соответствующее место хранилища, выделенное для данного l-value.

-

Параметры inout являются входными и выходными сразу (in и out). Аргументы, передаваемые как параметры inout должны быть l-value.

-

Отсутствие направления указывает, что параметр соответствует какому-либо из приведённых условий:

-

значение известно в момент компиляции;

-

значение является параметром действия (action), который может быть установлен лишь плоскостью управления;

-

значение является параметром действия, который может быть напрямую установлен другим вызовом (в этом случае поведение аналогично параметрам in).

-

Параметры out всегда инициализируются в начале выполнения части программы, имеющей такие параметры (например, элемента управления, анализатора, действия, функции и т. п.). Для других направлений такой инициализации нет.

-

Если параметр out имеет тип header или header_union, он считается недействительным (invalid).

-

Если параметр out имеет тип стека заголовков, все элементы стека считаются недействительными (invalid), а в поле nextIndex устанавливается 0 (8.17. Операции над стеком заголовков).

-

Если параметр out имеет композитный тип (например, struct), отличающийся от перечисленных выше, правила применяются рекурсивно к элементам композитного типа.

-

Если параметр out имеет иной тип (например, bit<W>), реализация не обязана инициализировать его предсказуемым значением.

Например, если параметр out имеет тип s2_t и имя p

header h1_t { bit<8> f1; bit<8> f2; } struct s1_t { h1_t h1a; bit<3> a; bit<7> b; } struct s2_t { h1_t h1b; s1_t s1; bit<5> c; }

тогда в начале выполнения части программы, имеющей выходной параметр p, он должен инициализироваться с объявлением p.h1b и p.s1.h1a недействительными. Остальные части p инициализировать не требуется. Аргументы оцениваются слева направо до вызова самой функции. Порядок оценки важен, когда представленное для аргумента выражение может давать побочные эффекты. Например,

extern void f(inout bit x, in bit y); extern bit g(inout bit z); bit a; f(a, g(a));

Отметим, что оценка g может изменить аргумент a, поэтому компилятор должен убедиться, что значение, переданное f в качестве первого параметра, не было изменено при оценке второго аргумента. Семантика оценки для вызовов функций задаётся приведённым ниже алгоритмом (реализация может менять его при условии сохранения результата).

-

Аргументы оцениваются слева направо в соответствии с выражением при вызове функции.

-

Если параметр имеет принятое по умолчанию значение и соответствующий аргумент не представлен, в качестве аргумента применяется подразумеваемое значение.

-

Для каждого аргумента out и inout сохраняется соответствующее значение l-value (это не позволяет изменить его при оценке последующих аргументов). Это важно, если аргумент содержит операции индексирования в стек заголовков.

-

Значения каждого аргумента сохраняется во временной области.

-

Функция вызывается с аргументами из временной области. Эти аргументы никогда не являются псевдонимами друг друга, поэтому такой «сгенерированный» вызов функции можно реализовать с помощью ссылки (call-by-reference), если архитектура это позволяет.

-

При возврате из функции временные значения, соответствующие аргументам out и inout копируются слева направо в l-value, сохранённые в п. 2.

В соответствии с этим алгоритмом приведённый выше вызов функции эквивалентен последовательности операторов

bit tmp1 = a; // оценка a и сохранение результата bit tmp2 = g(a); // оценка g(a), сохранение результата, изменение a f(tmp1, tmp2); // оценка f, изменение tmp1 a = tmp1; // копирование результата inout обратно в a

Для подчёркивания важности п. 2 приведённого выше алгоритма рассмотрим пример

header H { bit z; } H[2] s; f(s[a].z, g(a));

Оценка этого вызова эквивалента последовательности операторов

bit tmp1 = a; // сохранение a bit tmp2 = s[tmp1].z; // оценка первого аргумента bit tmp3 = g(a); // оценка второго аргумента, изменение a f(tmp2, tmp3); // оценка f, изменение tmp2 s[tmp1].z = tmp2; // копирование результата inout обратно, не в s[a].z

При использовании объектов extern в качестве аргументов их можно передавать лишь без направления (см., например, аргументы packet в примере VSS).

6.7.1. Обоснование

Основная причина использования семантики copy-in/copy-out (вместо традиционной call-by-reference) заключается в контроле побочных эффектов внешних функций и методов, которые являются основным механизмом взаимодействия программы P4 со своим окружением. Семантика copy-in/copy-out не даёт внешним функциям удерживать ссылки на объекты программы P4 и это позволяет компилятору ограничить побочные влияния внешних функций на программу P4 как в пространстве (влияние лишь на параметры out), так и во времени (влияние лишь при вызове функции).

В общем случае внешние функции могут делать все, что угодно — хранить информацию в глобальном хранилище, порождать отдельные потоки, «вступать в сговор» с другими для совместного использования информации, — но они не имеют доступа к переменным программы P4. Семантика copy-in/copy-out позволяет компилятору считать программу P4 вызывающей внешние функции.

Имеется ещё два преимущества использования семантики copy-in/copy-out:

-

возможность компилировать программы P4 для архитектуры, не поддерживающей ссылки (например, при размещении данных в именованных регистрах), которая может требовать индексов в стеки заголовков, появляющиеся в программе, чтобы получить значения во время компиляции;

-

упрощение анализа в компиляторе, поскольку параметры функций не могут быть псевдонимами друг друга в теле функций.

parameterList : /* пусто */ | nonEmptyParameterList ; nonEmptyParameterList : parameter | nonEmptyParameterList ',' parameter ; parameter : optAnnotations direction typeRef name | optAnnotations direction typeRef name '=' expression ; direction : IN | OUT | INOUT : /* пусто */ ;

Ниже кратко перечислены ограничения, связанные с направлением параметров.

-

При использовании в качестве аргументов внешние объекты должны передаваться без направления.

-

Все параметры конструкторов оцениваются во время компиляции, поэтому они не могут иметь направления, это относится к объектам package, control, parser, extern. Значения таких параметров должны быть заданы в момент компиляции и обеспечивать возможность оценки при компиляции (14. Параметризация).

-

Для действий все параметры без направления должны быть в конце списка параметров. Для действий в таблице должны указываться лишь параметры с направлением (13.1. Действия).

-

Действия могут также вызываться явно с использованием синтаксиса функций из блока управления или другого действия. При этом значения всех параметров действия должны быть заданы явно, включая значения параметров без направления, которые в такой ситуации ведут себя как параметры in (13.1.1. Вызов действия).

-

Принятые по умолчанию значение разрешены лишь для параметров без направления и in, они должны преобразовываться в константы, доступные при компиляции.

6.7.2. Необязательные параметры

Параметр, аннотированный как @optional, является необязательным и пользователь может опустить его значение при вызове. Необязательные параметры могут присутствовать лишь в аргументах пакетов, внешних функций и методов, а также конструкторов объектов extern. Такие параметры не могут иметь принятых по умолчанию значений. Если конструкция, подобная процедуре, использует необязательные параметры и подразумеваемые значения, она может вызываться лишь с указанием именованных аргументов. Рекомендуется (но не требуется) размещать необязательные параметры в конце списка параметров.

Реализация объектов с необязательными параметрами не задана в P4, поэтому назначение и реализация таких объектов должны задаваться целевой архитектурой. Например, можно представить архитектуру двухэтапной коммутации с необязательным вторым этапом. Это можно объявить как пакет с необязательным параметром

package pipeline(/* параметры опущены */); package switch(pipeline first, @optional pipeline second); pipeline(/* аргументы опущены */) ingress; switch(ingress) main; // коммутатор с одноэтапным конвейером

Здесь целевая архитектура может реализовать необязательный аргумент, используя пустой конвейер. Ниже приведён пример с необязательными параметрами и параметрами с подразумеваемыми значениями.

extern void h(in bit<32> a, in bool b = true); // принятое по умолчанию значение

// вызовы функций

h(10); // то же, что и h(10, true);

h(a = 10); // то же, что и h(10, true);

h(a = 10, b = true);

struct Empty {}

control nothing(inout Empty h, inout Empty m) {

apply {}

}

parser parserProto<H, M>(packet_in p, out H h, inout M m);

control controlProto<H, M>(inout H h, inout M m);

package pack<HP, MP, HC, MC>(@optional parserProto<HP, MP> _parser, // необязательный параметр

controlProto<HC, MC> _control = nothing()); // подразумеваемое значение

pack() main; // Нет значения _parser, а _control является экземпляром nothing()

6.8. Распознавание имён

Объекты P4, создающие пространства имён, организованы в иерархию. Имеется также безымянное пространство верхнего уровня, содержащее все объявления верхнего уровня. Идентификаторы, начинающиеся с точки (.), всегда относятся к пространству имён верхнего уровня.

const bit<32> x = 2;

control c() {

int<32> x = 0;

apply {

x = x + (int<32>).x; // x - локальная переменная int<32>,

// .x - переменная bit<32> верхнего уровня

}

}

Распознавание идентификаторов по ссылкам предпринимается изнутри, начиная с текущей области действия и заканчивая лексически замкнутыми областями. Компилятор может выдавать предупреждения при возможности неоднозначного распознавания имени (затенение имён).

const bit<4> x = 1; control p() { const bit<8> x = 8; // объявление x затеняет глобальную переменную x const bit<4> y = .x; // ссылка на x верхнего уровня const bit<8> z = x; // ссылка на локальную (p) переменную x apply {} }

6.9. Видимость

Идентификаторы, определённые на верхнем уровне, видны глобально. Объявления внутри анализатора или элемента управления являются приватными и не могут упоминаться за пределами этого объекта.

7. Типы данных P4

P416 является статически типизованным. Программы, не прошедшие проверку типов, считаются недействительными и отвергаются компилятором. P4 поддерживает множество базовых типов, а также операторы для создания производных типов. Некоторые значения допускают приведение к другому типу, однако неявное приведение допускается лишь в некоторых ситуациях, а диапазон доступных приведений намеренно ограничен.

7.1. Базовые типы

Ниже перечислены встроенные базовые типы, поддерживаемые P4:

-

void не имеет значения и используется лишь в редких ограниченных обстоятельствах;

-

error служит для передачи сведений об ошибках независимым от платформы, управляемым компилятором способом;

-

string может применяться лишь для строковых констант во время компиляции;

-

match_kind служит для описания реализации поиска в таблицах;

-

bool представляет логические значения;

-

int служит для представления целых чисел произвольного размера;

-

bit<> — битовые строки фиксированного размера;

-

int<> — целые числа фиксированного размера, представленные дополнением до 2;

-

varbit<> — битовые строки с ограничением максимального размера.

baseType

: BOOL

| ERROR

| BIT

| INT

| STRING

| BIT '<' INTEGER '>'

| INT '<' INTEGER '>'

| VARBIT '<' INTEGER '>'

| BIT '<' '(' expression ')' '>'

| INT '<' '(' expression ')' '>'

| VARBIT '<' '(' expression ')' '>'

;

7.1.1. Тип void

Тип указывается ключевым словом void и не содержит значений. Тип не указан в приведённом выше правиле baseType, поскольку его использование в программах P4 существенно ограничено.

7.1.2. Тип error

Тип error содержит значения (opaque), которые могут служить для сигнализации ошибок. Константы типа error определяются в форме

errorDeclaration

: ERROR '{' identifierList '}'

;

Константы error помещаются в пространство имён ошибок, независимо от места их определения. Тип error похож на тип enum в других языках. Программа может включать множество объявлений ошибок, которые компилятор собирает вместе. Объявление одной константы error несколько раз является ошибкой. Выражения типа error описаны в параграфе 8.2. Операции над типом error. Например, ниже приведено определение двух констант (из основной библиотеки P4).

error { ParseError, PacketTooShort }

Базовое представление ошибок зависит от платформы.

7.1.3. Тип match_kind

Тип match_kind очень похож на error и применяется для объявления набора имён, которые могут служить свойствами ключа таблицы (13.2.1. Свойства таблицы). Все идентификаторы помещаются в пространство имён верхнего уровня. Определение одного идентификатора match_kind несколько раз является ошибкой.

matchKindDeclaration

: MATCH_KIND '{' identifierList '}'

;

Основная библиотека P4 содержит приведённое ниже объявление match_kind.

match_kind {

exact,

ternary,

lpm

}

Архитектура может не поддерживать дополнительные типы match_kind. Объявление новых match_kind может выполняться лишь в файлах определения моделей и программисты P4 не могут делать таких объявлений.

7.1.4. Логический тип

Логический тип bool имеет значения false и true, не относящиеся к integer или bit-string.

7.1.5. Строки

Для представления строк используется тип string. Операций с этим типом в языке не выполняется и невозможно объявить переменную типа string. Параметры этого типа не могут иметь направления (6.7. Соглашения о вызовах). P4 не поддерживает манипуляций со строками в плоскости данных и этот тип можно применять лишь для констант, известных в момент компиляции. Это может быть полезно, например, для платформ, поддерживающих внешнюю функцию для регистрации событий вида

extern void log(string message);

В программах P4 могут использоваться лишь строковые константы, описанные в параграфе 6.3.3.3. Строковые литералы. Например, приведённая ниже аннотация указывает, что заданное имя следует применять для таблицы при генерации API плоскости управления.

@name("acl") table t1 { /* тело опущено */ }

7.1.6. Целые числа

P4 поддерживает целые числа произвольного размера. Особенности типизации целых чисел приведены ниже.

-

Типизация целых чисел поддерживает произвольный фиксированный размер чисел. В частности тип результата выражения зависит лишь от операндов, а не от использования результата.

-

P4 пытается преодолеть многие особенности поведения C, включающего размер целых чисел (int), в результате чего комбинации целочисленных типов не приводят к неопределённому поведению.

-

Правила типизации P4 выбраны так, чтобы поведение было похоже на традиционные программы C.

-

Вместо правил, ведущих к неожиданным результатам (например, сравнение в C чисел со знаком и без знака), здесь запрещены выражения с неоднозначным результатом. Например, P4 не разрешает двоичные операции, комбинирующие числа со знаком и без знака.

Приоритет арифметических операций идентичен принятому в C.

7.1.6.1. Переносимость

Ни одна платформа P4 не может поддерживать все возможные типы и операции. Например, тип bit<23132312> корректен в P4, но с большой вероятностью не будет поддерживаться на практике всеми платформами. Поэтому каждая платформа вносит ограничения в число поддерживаемых типов. Такие ограничения могут включать:

-

максимальный размер (ширина);

-

требования к выравниванию и заполнению (например, могут поддерживаться лишь арифметические операции для целых байтов);

-

ограничения для некоторых операндов (например, на значения сомножителей или величины сдвига).

В документацию целевых платформ следует включать такие ограничения, а нацеленным на платформы компиляторам следует выдавать сообщения об ошибках при выходе за пределы ограничений. Архитектура может отвергать корректные программы P4, сохраняя совместимость со спецификацией P4. Однако, если архитектура считает программу P4 пригодной, поведение такой программы должно соответствовать данной спецификации.

7.1.6.2. Целые числа без знака (bit-string)

Целые числа без знака (bit-string) могут иметь произвольный размер в битах. Строка битов размера W обозначается bit<W>. Значение W должно быть известно (вычисляемо) в момент компиляции (17.1. Известные при компиляции значения) и быть целым числом больше 0. Выражения для размера числа должны указываться в скобках.

const bit<32> x = 10; // 32-битовая константа со значением 10. const bit<(x + 2)> y = 15; // 12-битовая константа со значением 15. // при указании размера нужно использовать скобки ()

Биты в bit-string нумеруются от 0 до W-1, бит 0 является младшим, W-1 — старшим. Например, тип bit<128> указывает битовые строки размером 128 битов с номерами битов от 0 до 127, где бит 127 является старшим. Тип bit является сокращением для bit<1>.

Архитектура P4 может вносить дополнительные ограничения для битовых типов, например, может ограничиваться максимальный размер или поддерживаться некоторые арифметические операции лишь для определённых размеров (скажем, 16, 32, 64 бита). Операции, доступные для целых чисел без знака описаны в параграфе 8.5. Операции над битовыми типами (целые числа без знака).

7.1.6.3. Целые числа со знаком

Целые числа со знаком представляются дополнением до 2. Целое число размером W битов объявляется в форме int<W>, где W должно быть выражением, которое в момент компиляции преобразуется в положительное целое число. Биты числа нумеруются от 0 до W-1, бит 0 является младшим, а бит W-1 содержит знак. Например, тип int<64> описывает целые числа, представляемые 64 битами с номерами от 0 до 63, где бит 63 (старший) задаёт знак.

Архитектура P4 может вносить дополнительные ограничения для чисел со знаком, например, может ограничиваться максимальный размер или поддерживаться некоторые арифметические операции лишь для определённых размеров (скажем, 16, 32, 64 бита). Операции над целыми числами со знаком описаны в параграфе 8.6. Операции над целыми числами фиксированного размера со знаком.

Целое число со знаком размера 1 int<1> может иметь два корректных значения — 0 и -1.

7.1.6.4. Динамические строки битов

В некоторых сетевых протоколах используются поля, размер которых становится известен лишь в процессе работы (например, опции IPv4). Для поддержки ограниченных манипуляций с такими полями в P4 применяется специальный тип битовых строк, размер которых задаётся в процессе работы — varbit. Тип varbit<W> указывает строку битов размером не более W, где W — положительное целое число, известное при компиляции. Например, тип varbit<120> означает строки битов размером от 0 до 120. Большинство операций, применимых к битовым строкам фиксированного размера (целые числа без знака), не может быть выполнено для динамических битовых строк.

Архитектура P4 может вносить дополнительные ограничения для типа varbit, например, может ограничиваться максимальный размер или вводится требование использовать при работе лишь значения varbit с целым числом байтов. Операции над varbit описаны в параграфе 8.8. Операции над битовыми строками переменного размера.

7.1.6.5. Целые числа “бесконечной точности”

Тип данных «бесконечной точности» описывает целые числа неограниченного размера — int. Этот тип зарезервирован для целочисленных литералов и выражений, включающих лишь литералы. Ни одно значение P4 не может иметь тип int в процессе работы — компилятор преобразует значения int в подходящие типы фиксированных размеров.

Операции над типом int описаны в параграфе 8.7. Операции над целыми числами произвольной точности. Приведённый ниже пример показывает определения трёх констант типа int.

const int a = 5; const int b = 2 * a; const int c = b - a + 3;

7.1.6.6. Целочисленные литералы

Типы целочисленных литералов (констант) включают:

-

простые целочисленные константы типа int;

-

положительные целые числа с префиксом размера N и символом w типа bit<N>.

-

целые числа с префиксом размера N и символом s типа int<N>.

В таблице показано несколько примеров целочисленных литералов с их типами. Дополнительные примеры даны в параграфе 6.3.3. Литеральные константы.

|

Литерал |

Интерпретация |

|---|---|

|

10 |

Тип int, значение 10 |

|

8w10 |

Тип bit<8>, значение 10 |

|

8s10 |

Тип int<8>, значение 10 |

|

2s3 |

Тип int<2>, значение -1 (последние 2 бита), предупреждение о переполнении |

|

1w10 |

Тип bit<1>, значение 0 (последний бит), предупреждение о переполнении |

|

1s1 |

Тип int<1>, значение -1, предупреждение о переполнении |

7.2. Производные типы

P4 поддерживает множество конструкторов типов, которые можно применять для создания производных типов:

-

enum;

-

header;

-

стек заголовков;

-

struct;

-

header_union;

-

tuple;

-

специализация типа;

-

extern;

-

parser;

-

control;

-

package.

Типы header, header_union, enum, struct, extern, parser, control, package могут использоваться лишь в объявлениях типа, где они задают новое имя типа, которое впоследствии позволяет указывать этот тип.

Другие типы не могут быть объявлены, но синтезируются компилятором для представления типов некоторых языковых конструкций. Эти типы описаны в параграфе 7.2.8. Синтезируемые типы данных (set и function). Например, программист не может объявить переменную типа set, но можно задать выражение, которое будет преобразовываться в этот тип. Эти типы используются в процессе проверки типов.

typeDeclaration : derivedTypeDeclaration | typedefDeclaration | parserTypeDeclaration ';' | controlTypeDeclaration ';' | packageTypeDeclaration ';' ; derivedTypeDeclaration : headerTypeDeclaration | headerUnionDeclaration | structTypeDeclaration | enumDeclaration ; typeRef : baseType | typeName | specializedType | headerStackType | tupleType ; namedType : typeName | specializedType ; prefixedType : TYPE_IDENTIFIER | dotPrefix TYPE_IDENTIFIER ; typeName : prefixedType ;

7.2.1. Перечисляемые типы

Перечисляемый тип определяется с использованием показанного ниже синтаксиса.

enumDeclaration

: optAnnotations ENUM name '{' identifierList '}'

| optAnnotations ENUM BIT '<' INTEGER '>' name '{' specifiedIdentifierList '}'

;

identifierList

: name

| identifierList ',' name

;

specifiedIdentifierList

: specifiedIdentifier

| specifiedIdentifierList ',' specifiedIdentifier

;

specifiedIdentifier

: name '=' initializer

;

Например, объявление

enum Suits { Clubs, Diamonds, Hearths, Spades }

вводит новый перечисляемый тип, включающий 4 константы (например, Suits.Clubs). Объявление enum вводит новый идентификатор в текущей области действия для именования созданного типа. Базовое представление перечисляемого типа Suits не задано, поэтому его «размер» в битах не задаётся (зависит от платформы).

Можно также задать enum с базовым представлением. Иногда это называют сериализацией enum, поскольку в заголовки можно включать поля данного типа enum. Это требует от программиста предоставить целочисленный тип фиксированного размера без знака или со знаком и связанное с ним значение для каждого символьного имени в enum. Идентификатор typeRef (см. выше) должен указывать один из следующих типов:

-

целое число без знака, т. е.

bit<W>с неким постояннымW; -

целое число со знаком, т. е.

int<W>с неким постояннымW; -

заданное в

typedefимя типа, для которого базовым служит один из указанных выше типов, или другое имяtypedef,

удовлетворяющее.

этим условиям

Например, объявление

enum bit<16> EtherType { VLAN = 0x8100, QINQ = 0x9100, MPLS = 0x8847, IPV4 = 0x0800, IPV6 = 0x86dd }

вводит новый перечисляемый тип с 5 константами (например, EtherType.IPV4). Это объявление enum задаёт представления целым числом фиксированного размера без знака для каждого элемента enum и указывает базовый тип bit<16>. Этот тип объявления enum можно считать объявлением нового типа bit<16>, где переменные или поля этого типа выражаются 16-битовыми целыми числами без знака и отображения символьных имён на числа, заданные enum, по сути определяют константы. Таким способом enum с базовым типом можно представлять как тип, выведенный из базового, что позволяет использовать равенство, присвоение и приведение к базовому типу или из него.

Предполагается, что реализация компилятора будет выдавать ошибку, если целочисленное представление фиксированного размера для enum будет выходить за пределы базового типа. Например, объявление

enum bit<8> FailingExample { first = 1, second = 2, third = 3, unrepresentable = 300 }

будет вызывать ошибку, поскольку значение 300, связанное с FailingExample.unrepresentable выходит за пределы bit<8>.

Выражение для инициализации (initializer) должно быть известно в момент компиляции. Аннотации, представляемые нетерминальными optAnnotations, описаны в разделе 18. Аннотации, операции со значениями enum — в параграфе 8.3. Операции над типом enum.

7.2.2. Типы заголовков

Для определения типа header применяется показанный ниже синтаксис.

headerTypeDeclaration

: optAnnotations HEADER name '{' structFieldList '}'

;

structFieldList

: /* пусто */

| structFieldList structField

;

structField

: optAnnotations typeRef name ';'

;