P416 Portable Switch Architecture (PSA)

Архитектура переносимых коммутаторов P416 (проект)

(working draft)

The P4.org Architecture Working Group

2021-04-02

PDF

Аннотация

Язык P4 предназначен для выражения способов обработки пакетов плоскостью данных программируемых устройств пересылки. Программы P4 задают поведение и связи между различными программируемыми блоками целевой архитектуры. Архитектура переносимых коммутаторов (PSA) — это архитектура целевой платформы, описывающая общие возможности устройств сетевой коммутации, обрабатывающих и пересылающих пакеты через множество интерфейсных портов.

1. Модель целевой архитектуры

PSA для языка P416 является аналогом стандартной библиотеки для языка программирования C. PSA определяет библиотеку типов, внешние элементы P416 (extern) для часто используемых функций (таких как счётчики, измерители и регистры), а также набор путей пакетов (packet path), позволяющие создавать программы P4 для управления потоками пакетов в коммутаторе с множеством портов (например, несколькими десятками портов Ethernet). Приведённые здесь API и рекомендации позволяют разработчикам создавать программы P4, переносимые между разными устройствами, соответствующими PSA.

Хотя некоторые части PSA специфичны для коммутаторов и архитектура Portable NIC Architecture (если такая будет разработана) будет существенно отличаться от PSA в этих частях, предполагается, что определённые здесь внешние элементы можно будет применять в разной архитектуре P416.

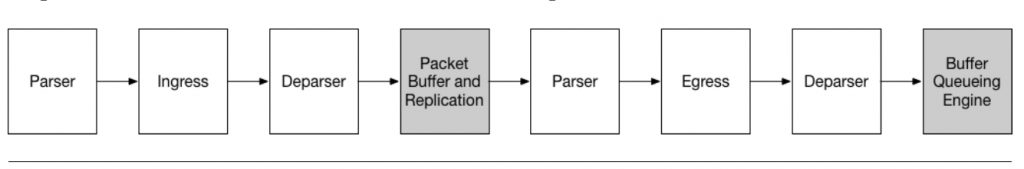

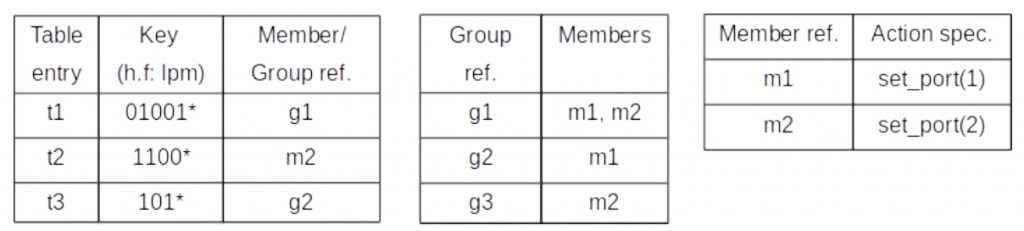

Модель PSA включает 6 программируемых блоков P4 и 2 фиксированных функциональных блока, как показано на рисунке 1. Поведение программируемых блоков задаётся на языке P4. Блоки PRE и BQE зависят от платформы и могут настраиваться на выполнение фиксированного набора операций.

Рисунок 1. Конвейер коммутатора PSA.

Входящие пакеты анализируются и проверяются на пригодность, а затем передаются во входной конвейер СД (сопоставление-действие, match-action), принимающий решение о дальнейшем пути пакетов. Входной сборщик (deparser) P4 задаёт содержимое пакета, отправляемое в буфер, и сопровождающие пакет метаданные. После входного конвейера пакет может быть реплицирован (т. е. созданы копии для нескольких выходных портов), а затем сохранен в буфере.

Для каждого выходного порта пакет проходит через выходной анализатор и конвейер СД перед тем, как будет собран заново и помещён в очередь на выходе из конвейера.

Разработчик программы для PSA должен определить объекты в программируемых блоках P4, которые соответствуют определенным ниже API (5. Программируемые блоки). Для входных и выходных данных программируемых блоков применяются шаблоны заданных в программе заголовков и метаданных. После определения 6 программируемых блоков программа P4 для архитектуры PSA создаёт основной объект (пакет, package) с программируемыми блоками в качестве аргументов (см. например, 7.3. Блок репликации пакетов).

Для улучшения переносимости программы P4 следует выполнять приведённые ниже рекомендации:

-

не использовать неопределённых значений, которые могут влиять на выходные пакеты или оказывать побочное влияние на счётчики, измерители или регистры;

-

использовать как можно меньше ресурсов, таких как размер ключей поиска, размер массивов, объем связанных с пакетом метаданных и т. п.

В этом документе приведены фрагменты нескольких программ P416, использующих включаемый файл psa.p4 и демонстрирующих возможности PSA. Исходный код этих программ доступен в репозитории, содержащем официальную спецификацию.

2. Соглашения об именах

В документе используется ряд приведённых ниже соглашений об именовании объектов.

-

Имена типов используют «стиль верблюда» (CamelCase) и суффикс _t, например, PortId_t.

-

Типы элементов управления (control) и внешних объектов (extern) именуются в стиле CamelCase, например, IngressParser.

-

Структурные типы именуются с использованием символов нижнего регистра, разделителей _ и суффикса _t, например, psa_ingress_input_metadata_t.

-

Имена действий, внешних методов и функций, заголовков, структур и экземпляров элементов управления начинаются с символа нижнего регистра и используют разделители слов _, например, send_to_port.

-

Перечисляемые элементы, определения констант и константы #define именуются с использованием символов верхнего регистра и разделителей _, например, PSA_PORT_CPU.

Для зависимых от архитектуры метаданных (например, структур) используется префикс psa_.

3. Пути пакетов

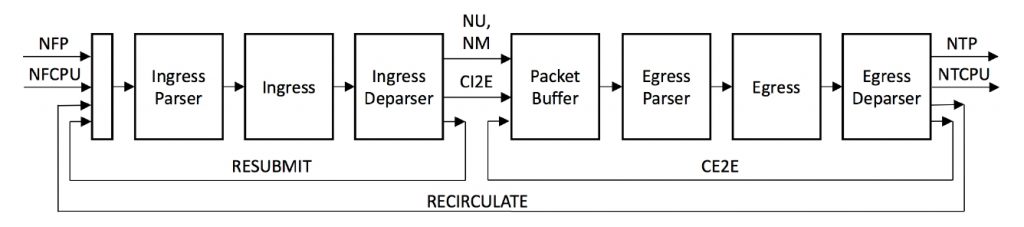

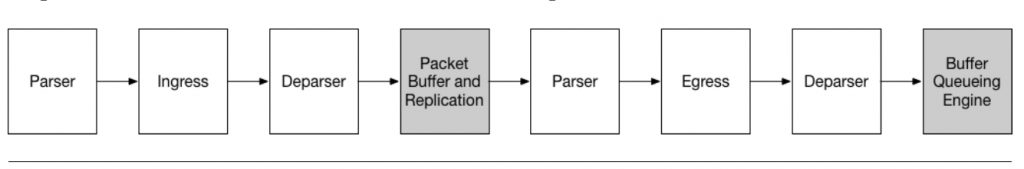

На рисунке 2 показаны все возможные пути для пакетов, которые должна поддерживать реализация PSA. Кроме того, реализация может поддерживать дополнительные пути, не описанные здесь.

Рисунок 2. Пути пакетов в PSA.

В таблице 1 описаны сокращения, применяемые на рисунке 2. Между источником и получателем пакета может размещаться один или несколько аппаратных, программных или архитектурных компонентов PSA. Например, обычный групповой пакет проходит через блок репликации (обычно также буфер пакетов) между выходом из входного сборщика и входом в выходной анализатор. В таблице указаны также программируемые компоненты архитектуры, служащие источниками и получателями на пути пакетов.

Таблица 1. Именование путей пакетов в коммутаторе.

|

Обозначение

|

Описание

|

Источник

|

Получатель

|

|

NFP

|

Обычный пакет из порта

|

Порт

|

Входной анализатор

|

|

NFCPU

|

Пакет из порта CPU

|

Порт CPU

|

Входной анализатор

|

|

NU

|

Обычный индивидуальный пакет из входного конвейера в выходной

|

Входной сборщик

|

Выходной анализатор

|

|

NM

|

Обычный реплицированный групповой пакет из входного конвейера в выходной

|

Выходной сборщик с помощью PRE

|

Выходной анализатор (возможно несколько копий)

|

|

NTP

|

Обычный пакет в порт

|

Выходной сборщик

|

Порт

|

|

NTCPU

|

Обычный пакет в порт CPU

|

Выходной сборщик

|

Порт CPU

|

|

RESUB

|

Повторно представленный пакет

|

Входной сборщик

|

Входной анализатор

|

|

CI2E

|

Клон пакета из входного конвейера в выходной

|

Входной сборщик

|

Выходной анализатор

|

|

RECIRC

|

Рециркулированный пакет

|

Выходной сборщик

|

Входной анализатор

|

|

CE2E

|

Клон из выходного конвейера в него же

|

Выходной сборщик

|

Выходной анализатор

|

В таблице 2 показаны результаты однократной обработки пакета во входном или выходном конвейере. Рассматриваются те же пути, что и в таблице 1, но они сгруппированы по следующему этапу обработки (столбец «Дальнейшая обработка»).

Таблица 2. Результаты однократной обработки пакетов во входном и выходном конвейере.

|

Обозначение

|

Описание

|

Дальнейшая обработка

|

Результирующие пакеты

|

|

NFP

|

Обычный пакет из порта

|

Входной конвейер

|

Не более 1 пакета CI2E, плюс не более 1 пакета RESUB, NU или NM. См. параграф 6.2. Поведение пакетов по завершении входной обработки.

|

|

NFCPU

|

Пакет из порта CPU

|

|

RESUB

|

Повторно представленный пакет

|

|

RECIRC

|

Рециркулированный пакет

|

|

NU

|

Обычный индивидуальный пакет из входного конвейера в выходной

|

Выходной конвейер

|

Не более 1 пакета CE2E, плюс не более 1 пакета RECIRC, NTP или NTCPU. См. параграф 6.5. Поведение пакетов по завершении выходной обработки.

|

|

NM

|

Обычный реплицированный групповой пакет из входного конвейера в выходной

|

|

CI2E

|

Клон пакета из входного конвейера в выходной

|

|

CE2E

|

Клон из выходного конвейера в него же

|

|

NTP

|

Обычный пакет в порт

|

Устройство на другой стороне

|

Определяется другим устройством

|

|

NTCPU

|

Обычный пакет в порт CPU

|

CPU

|

Определяется CPU

|

В PSA имеются поля метаданных, позволяющие программам P4 указать путь, по которому проходит каждый пакет, и следующий элемент управления для каждого пакета (см. раздел 6. Описание путей пакетов).

Для выходных пакетов выбор одного из выходных портов, порта CPU или порта рециркуляции выполняется непосредственно предшествующим этапом обработки (входной конвейер для NU, NM и CI2E, выходной конвейер для CE2E). При выходной обработке может быть принято решение об отбрасывании пакета вместо его передачи в выбранный ранее порт, но невозможно изменить выходной порт. Выбор выходного порта (или портов) обычно происходит во входном конвейере программы P4. Единственным исключением является выбор выходного порта для клонов CE2E, создаваемых непосредственно предшествующим этапом обработки. Причины этого исключения рассмотрены в приложении D.2. Неизменность выходного порта в процессе выходной обработки.

Одиночный пакет, полученный системой PSA из порта, может быть отброшен или передан в один или несколько выходных портов в соответствии с программой P4. Например, программа P4 может задавать для отдельного полученного пакета набор описанных ниже действий.

-

Исходный пакет принимается как NFP через порт 2. Входная обработка создаёт клон CI2E, адресованный в порт CPU (копия 1), и групповой пакет NM для multicast-группы 18, которая настроена в PacketReplicationEngine на создание копий для порта 5 (копия 2) и порта рециркуляции PSA_PORT_RECIRCULATE (копия 3).

-

Для копии 1 выполняется выходная обработка с передачей пакета по пути NTCPU в порт CPU.

-

Для копии 2 выполняется выходная обработка, которая создаёт клон CE2E для порта 8 (копия 4) и передаёт пакет NTP в порт 5.

-

Для копии 3 выполняется выходная обработка, которая возвращает RECIRC обратно на вход (копия 5).

-

Для копии 4 выполняется выходная обработка, передающая пакет NTP в порт 8.

-

Для копии 5 выполняется входная обработка, передающая пакет NU, направленный в порт 1 (копия 6).

-

Для копии 6 выполняется выходная обработка, которая отбрасывает пакет вместо передачи в порт 1.

Представленные выше действия являются просто примером, который может быть реализован программой P4. Не обязательно использовать все доступные пути пакетов. Нумерация копий выше приведена лишь для того, чтобы их различать в примере. Порты в примере также указаны произвольно. Реализация PSA может выполнять указанные выше шаги в разном порядке.

В PSA нет обязательного механизма для предотвращения создания из одного принятого пакета множества пакетов, порождающих бесконечную рециркуляцию, повторное представление или клонирование CE2E. Такое поведение можно предотвратить тестированием программ P4 и/или включением в программу P4 метаданных «времени жизни», передаваемых с копиями пакетов подобно полю TTL в заголовках IPv4.

Реализация PSA может отбрасывать представленные повторно и рециркулирующие пакеты, а также клоны CE2E по достижении заданного ею числа копий исходного пакета. В таких случаях реализации следует поддерживать счётчики пакетов, отброшенных по этой причине, и желательно записывать ту или иную отладочную информацию о нескольких (возможно 1) первых пакетах, отброшенных по этой причине.

4. Типы данных PSA

4.1. Определения типов PSA

Каждая реализация PSA имеет конкретный размер в битах для описанных ниже типов в плоскости данных. Значения размера определяются во включаемом файле psa.p4 для конкретной платформы. Предполагается, что в разных реализациях PSA могут применяться разные размеры.

Для каждого из этих типов интерфейс P4 Runtime API может использовать независимые от платформы размеры, которые определяются спецификацией P4 Runtime API, однако предполагается, что эти размеры будут не меньше соответствующих типов InHeader_t, перечисленных ниже, чтобы их можно было применять с любой платформой. Все реализации PSA должны применять в плоскости данных размеры типов, не превышающие соответствующий размер определённых InHeader_t типов.

/* В определениях применяется typedef, а не type, поэтому они просто

* задают другие имена для типа bit<W> с конкретным значением W.

* В отличие от приведённых ниже определений type, значения, объявленные

* с именами типов typedef можно свободно перемешивать в выражениях как

* и другие значения, объявленные с типом bit<W>. Приведённые ниже

* имена с type нельзя свободно перемешивать, если они не были сначала

* приведены к соответствующему типу typedef. Хотя это может оказаться

* неудобным при работе с арифметическими выражениями, такой подход

* позволяет отметить все значения типов type в создаваемом автоматически

* API плоскости управления.

*

* Отметим, что размер typedef <name>Uint_t всегда совпадает с размером

* type <name>_t. */

typedef bit<unspecified> PortIdUint_t;

typedef bit<unspecified> MulticastGroupUint_t;

typedef bit<unspecified> CloneSessionIdUint_t;

typedef bit<unspecified> ClassOfServiceUint_t;

typedef bit<unspecified> PacketLengthUint_t;

typedef bit<unspecified> EgressInstanceUint_t;

typedef bit<unspecified> TimestampUint_t;

@p4runtime_translation("p4.org/psa/v1/PortId_t", 32)

type PortIdUint_t PortId_t;

@p4runtime_translation("p4.org/psa/v1/MulticastGroup_t", 32)

type MulticastGroupUint_t MulticastGroup_t;

@p4runtime_translation("p4.org/psa/v1/CloneSessionId_t", 16)

type CloneSessionIdUint_t CloneSessionId_t;

@p4runtime_translation("p4.org/psa/v1/ClassOfService_t", 8)

type ClassOfServiceUint_t ClassOfService_t;

@p4runtime_translation("p4.org/psa/v1/PacketLength_t", 16)

type PacketLengthUint_t PacketLength_t;

@p4runtime_translation("p4.org/psa/v1/EgressInstance_t", 16)

type EgressInstanceUint_t EgressInstance_t;

@p4runtime_translation("p4.org/psa/v1/Timestamp_t", 64)

type TimestampUint_t Timestamp_t;

typedef error ParserError_t;

const PortId_t PSA_PORT_RECIRCULATE = (PortId_t) unspecified;

const PortId_t PSA_PORT_CPU = (PortId_t) unspecified;

const CloneSessionId_t PSA_CLONE_SESSION_TO_CPU = (CloneSessiontId_t) unspecified;

/* Примечание. Все типы с InHeader в именах предназначены лишь для значений

* соответствующих типов в заголовках пакетов между устройством PSA и сервером

* P4Runtime, который управляет им.

*

* Указанные здесь размеры должны быть не меньше, чем будет применять

* для этого типа любое из устройств PSA. Таким образом эти типы могут

* быть полезны для определения пакетов, передаваемых устройством PSA

* напрямую другим устройствам без прохождения через сервер P4Runtime

* (например, при отправке пакетов контроллеру или системе сбора данных

* на скоростях, превышающих возможности сервера P4Runtime). В таких

* случаях не требуется автоматического преобразования этих типов

* плоскостью данных PSA как при передаче серверу P4Runtime. Все такие

* преобразования следует включать в программу P4.

*

* Все размеры должны быть кратны 8, чтобы любое подмножество этих полей

* можно было использовать в одном определении заголовка P4 даже в случаях,

* когда реализации P4 требуют от содержащего поля заголовка кратный 8

* битам размер. */

/* Причины использования typedef описаны выше. */

typedef bit<32> PortIdInHeaderUint_t;

typedef bit<32> MulticastGroupInHeaderUint_t;

typedef bit<16> CloneSessionIdInHeaderUint_t;

typedef bit<8> ClassOfServiceInHeaderUint_t;

typedef bit<16> PacketLengthInHeaderUint_t;

typedef bit<16> EgressInstanceInHeaderUint_t;

typedef bit<64> TimestampInHeaderUint_t;

@p4runtime_translation("p4.org/psa/v1/PortIdInHeader_t", 32)

type PortIdInHeaderUint_t PortIdInHeader_t;

@p4runtime_translation("p4.org/psa/v1/MulticastGroupInHeader_t", 32)

type MulticastGroupInHeaderUint_t MulticastGroupInHeader_t;

@p4runtime_translation("p4.org/psa/v1/CloneSessionIdInHeader_t", 16)

type CloneSessionIdInHeaderUint_t CloneSessionIdInHeader_t;

@p4runtime_translation("p4.org/psa/v1/ClassOfServiceInHeader_t", 8)

type ClassOfServiceInHeaderUint_t ClassOfServiceInHeader_t;

@p4runtime_translation("p4.org/psa/v1/PacketLengthInHeader_t", 16)

type PacketLengthInHeaderUint_t PacketLengthInHeader_t;

@p4runtime_translation("p4.org/psa/v1/EgressInstanceInHeader_t", 16)

type EgressInstanceInHeaderUint_t EgressInstanceInHeader_t;

@p4runtime_translation("p4.org/psa/v1/TimestampInHeader_t", 64)

type TimestampInHeaderUint_t TimestampInHeader_t;

4.2. Поддерживаемые PSA типы метаданных

enum PSA_PacketPath_t {

NORMAL, /// Полученный входным конвейером пакет, не относящийся к приведённым ниже.

NORMAL_UNICAST, /// Обычный индивидуальный пакет, полученный выходным конвейером.

NORMAL_MULTICAST, /// Обычный групповой пакет, полученный выходным конвейером.

CLONE_I2E, /// Пакет, созданный операцией clone во входном конвейере и

/// предназначенный для выходного конвейера.

CLONE_E2E, /// Пакет, созданный операцией clone в выходном конвейере и

/// предназначенный для выходного конвейера.

RESUBMIT, /// Пакет, полученный в результате операции resubmit.

RECIRCULATE /// Пакет, полученный в результате операции recirculate.

}

struct psa_ingress_parser_input_metadata_t {

PortId_t ingress_port;

PSA_PacketPath_t packet_path;

}

struct psa_egress_parser_input_metadata_t {

PortId_t egress_port;

PSA_PacketPath_t packet_path;

}

struct psa_ingress_input_metadata_t {

// Все перечисленные значения инициализируются архитектурой до

// начала выполнения блока управления Ingress.

PortId_t ingress_port;

PSA_PacketPath_t packet_path;

Timestamp_t ingress_timestamp;

ParserError_t parser_error;

}

struct psa_ingress_output_metadata_t {

// В комментариях после полей указаны исходные значения на момент

// начала выполнения блока управления Ingress.

ClassOfService_t class_of_service; // 0

bool clone; // false

CloneSessionId_t clone_session_id; // не определено

bool drop; // true

bool resubmit; // false

MulticastGroup_t multicast_group; // 0

PortId_t egress_port; // не определено

struct psa_egress_input_metadata_t {

ClassOfService_t class_of_service;

PortId_t egress_port;

PSA_PacketPath_t packet_path;

EgressInstance_t instance; /// экземпляр от PacketReplicationEngine

Timestamp_t egress_timestamp;

ParserError_t parser_error;

}

/// Эта структура является входным (in) параметром выходного сборщика.

/// Она включает достаточно данных, чтобы сборщик мог решить вопрос о

/// рециркуляции пакета.

struct psa_egress_deparser_input_metadata_t {

PortId_t egress_port;

}

struct psa_egress_output_metadata_t {

// В комментариях после полей указаны исходные значения на момент

// начала выполнения блока управления Egress.

bool clone; // false

CloneSessionId_t clone_session_id; // не определено

bool drop; // false

}

4.3. Типы сопоставления

PSA поддерживает дополнительные типы match_kind сверх 3, определённых в спецификации P416.

match_kind {

range, /// Служит для представления интервалов min-max.

selector /// Служит для динамического выбора действий с

/// помощью внешнего блока ActionSelector.

}

Тип selector поддерживается только для таблиц в реализацией селектора действий (7.12. Селекторы действий).

4.3.1. Таблицы range

Если в таблице есть хотя бы одно поле range, одному ключу поиска может соответствовать множество записей таблицы. С каждой записью должно быть связано численное значение приоритета при добавлении записи программой плоскости управления. При соответствии ключа поиска нескольким записям таблицы среди них выбирается запись с наибольшим приоритетом и выполняется её действие. Если имеется несколько записей с максимальным значением приоритета, выбор среди таких записей остаётся за реализацией. Программам плоскости управления следует назначать разные значения приоритета для записей, которые могут соответствовать одному пакету, чтобы избежать зависящего от реализации поведения.

Если для задания приоритета используется P4Runtime API, будет выбрана одна из записей с максимальным значением приоритета. При использовании других API плоскости управления может применяться выбор по наименьшему значению, поэтому следует обратиться к документации API.

В таблицах range могут присутствовать поля lpm. В таких случаях для выбора записи применяется длина префикса, но при наличии нескольких совпадающих записей размер префикса не определяет их относительный приоритет и применяются лишь значения приоритета, заданные плоскостью управления. Если в таблице range имеются записи, заданные с помощью свойства const entries, относительный приоритет записей определяется по порядку их размещения в программе P4 (первая запись имеет наибольший приоритет).

4.3.2. Таблицы ternary

Если в таблице нет поля range, но имеется хотя бы одно поле ternary, одному ключу поиска может соответствовать несколько записей таблицы, поэтому для каждой записи программа плоскости управления должна задать значение приоритета как для таблиц range. Приведённые выше замечания о полях lpm и записях, созданных с помощью const entries, сохраняют силу для троичных таблиц.

4.3.3. Таблицы lpm

Если в таблице нет полей range и ternary, но имеется поле lpm, такое поле должно быть единственным. В дополнение к нему могут присутствовать поля типа exact. Хотя одному ключу может соответствовать несколько записей таблицы, не может быть больше 1 записи, соответствующей каждому возможному размеру префикса в поле lpm, поскольку две присутствующие одновременно записи не могут иметь одинаковый ключ поиска. Всегда выбирается запись с максимальным размером совпадающего префикса. Плоскость управления не может задавать приоритет при создании записей в таких таблицах, поскольку приоритет всегда определяется размером префикса.

Если в таблице типа lpm имеются записи, определённые с помощью свойства const entries, их относительный приоритет определяется длиной префикса, а не порядком размещения в программе P4.

4.3.4. Таблицы exact

Если таблица включает лишь поля типа exact, любому ключу поиска будет соответствовать не более 1 записи, поскольку дубликаты ключей поиска не дозволены в таблице. В результате поле приоритета становится ненужным для определения соответствующей ключу записи. При наличии в таблице exact записей, определённых с помощью свойства const entries, ключу поиска не может соответствовать более одной записи, поэтому относительный приоритет записей в соответствии с их размещением в программе P4 также не имеет значения.

4.4. Представление данных в плоскости управления и данных

Реализации плоскости данных PSA, поддерживающие P4 Runtime API, включают программу P4 Runtime Server, которая позволяет программировать устройство PSA в процессе работы с помощью одного или множества P4 Runtime Client. Для краткости P4 Runtime Server будет называть агентом, а P4 Runtime Client — контроллером. Контроллер может управлять множеством устройств с разными реализациями PSA.

Как отмечено в параграфе 4.1. Определения типов PSA, предполагается, что разные реализации PSA могут задавать размеры типов данных, которые напрямую связаны с объектами плоскости данных, например, портами, идентификаторами multicast-групп и т. п..

Предполагается, что некоторые реализации PSA будут использовать заметно меньше ресурсов для таких объектов как ключи таблиц и параметры действий, если плоскость данных сохраняет лишь небольшое число битов, требуемое для значений каждого типа. Например, реализация может определять PortId_t как bit<6> вместо bit<16> и сберечь за счёт этого 10 Мбит хранилища при миллионе записей в таблице.

P4 Runtime API использует величины, битовый размер которых не зависит от целевой платформы, для типов, указанных в параграфе 4.1. Определения типов PSA, с целью упрощения работы с этими типами в программах агента и контроллера. Для работы плоскости управления с таблицами поиска все операции отсечки или дополнения полей выполняются агентом (обычно отсечка выполняется при передаче от контроллера к устройству, а дополнение — при передаче от устройства в контроллер).

Имеется множество вариантов обмена такими типами между контроллером и плоскостью данных.

-

Операции плоскости управления над таблицами, где значения этих типов могут включаться как параметры действий или ключи.

-

Операции плоскости управления по анализу наборов значений, где эти типы могут быть частью ключа.

-

Пакеты, передаваемые CPU (входные с точки зрения контроллера) или получаемые от него (выходные).

-

Поля в уведомлениях внешнего блока Digest (7.14. Дайджест пакета).

-

Поля данных в массиве Register (7.9. Регистры).

Отметим, что приведённый список не является исчерпывающим.

Для пакетов между плоскостью управления и устройством PSA существует проблема, связанная с тем, что многие реализации PSA могут ограничивать в программах P4 размеры полей заголовков кратными 8 битам значениями. Чтобы соблюсти это ограничение и позволить определение типов заголовков P4 с полями специфичных для PSA типов, совместимыми с разными реализациями PSA, были определены дополнительные типы, содержащие в именах InHeader. Например, PortIdInHeader_t подобен PortId_t, но должен иметь размер, кратный 8 битам и не меньше размера PortId_t.

Поскольку эти типы InHeader имеют кратный 8 битам размер, можно включать любую их комбинацию в определение типа заголовка P4, коль скоро другие поля заголовка имеют размер, кратный 8 битам. Контроллеру или программе P4, генерирующим пакеты с такими заголовками, следует заполнять старшие биты полей нулями. Это можно делать с помощью обычных операторов присваивания в программе P4 с приведением правой части к размеру InHeader. Обратное приведение более длинного значения (например, PortIdInHeader_t к PortId_t) выполняется путём отсечки старших битов.

Значения типа PortId_t имеют в реализациях PSA необычное свойство. Поскольку это может упростить некоторые аппаратные реализации, численные значения полей типа PortId_t в плоскости данных P4 могут не быть простыми диапазонами (например, 0 — 31, как можно было бы задать в программе плоскости управления для 32-портового устройства). Предполагается, что агент будет преобразовывать численные идентификаторы портов в контроллере в идентификаторы портов плоскости данных и обратно для каждого из описанных выше каналов взаимодействия между контроллером и плоскостью данных. Файл psa.p4 содержит аннотацию p4runtime_translation для определений типов PortId_t и PortIdInHeader_t. Это позволяет компилятору отметить все случаи применения значений этих типов, доступные из P4Runtime API, чтобы программы агента знали о необходимости преобразования идентификаторов. Это позволяет не указывать специально все случаи использования этих типов в программе P4.

Такой подход требует явного приведения типов к bit<W> для выполнения арифметических операций. Включаемый файл psa.p4 определяет PortIdUint_t как typedef с таким же размером, как type PortId_t, что позволяет привести значения типа PortId_t к типу PortIdUint_t, а затем выполнить с ними арифметические операции P4. Результат нужно явно привести обратно к типу PortId_t, если его нужно передать в поле метаданных этого типа. Соответствующие типы с Uint в именах определены для всех типов PSA. Из-за этого преобразования рекомендуется трактовать значения типа PortId_t как значения перечисляемого типа (enum). Сравнение двух значений этого типа на равенство или неравенство допустимо, так же как присваивание значений другим переменным или параметрам того же типа, но почти все прочие операции ведут к ошибкам. При сопоставлении значения типа PortId_t как части ключа таблицы, нужно всегда проверять точное или шаблонное совпадение для каждого бита значения (т. е. сопоставление ternary с шаблоном для всех битов или lpm с префиксом нулевого размера). При попытке выполнить любое из указанных ниже действий со значением типа PortId_t или PortIdInHeader_t численное преобразование приведёт к ошибкам в программе.

-

Сопоставление ключа таблицы с подмножеством битов или диапазоном.

-

Сопоставление номеров портов с использованием оператора сравнения < или >.

-

Сравнение номера порта с конкретными литеральными значениями (например, 0 или 0xff). Вместо этого рекомендуется сравнивать такие значения, используя их как поля ключа поиска в таблице или поля ключа набора значений анализатора, со значениями, установленными плоскостью управления (которые транслируются в соответствующие значения для устройства программой агента плоскости управления). Разумно также сравнивать значения портов с символьными константами PSA_PORT_CPU или PSA_PORT_RECIRCULATE, которые имеют конкретные числовые значения для платформы.

-

Выполнение арифметических операций над значением с намерением получить значение, соответствующее другому порту устройства. Некоторые числовые значения могут не соответствовать ни одному из портов устройства и номера портов не обязаны быть последовательными.

Приведённый выше список не является исчерпывающим.

Приведённые выше комментарии относятся ко всем типам, для которых выполняются численные преобразования между контроллером и плоскостью данных. Ниже приведён полный список численных типов, для которых в PSA по умолчанию планируется численное преобразование:

Для перечисленных ниже типов по умолчанию численные преобразования не выполняются. Плоскость данных PSA должна поддерживать все численные значения от 0 до своего максимума. За исключением Timestamp_t число поддерживаемых плоскостью данных не обязано быть степенью 2. Контроллеры должны иметь способ определения максимального значения, поддерживаемого устройством PSA для каждого из этих типов.

-

MulticastGroup_t — 0 является особым значением, указывающим отсутствие групповой репликации для пакета, поэтому данный тип является исключением из указанного выше правила поддержки плоскостью управления значения 0.

-

CloneSessionId_t.

-

PacketLength_t.

-

EgressInstance_t.

-

Timestamp_t

Отметим, что для всех этих типов имеются аннотации p4runtime_translation во включаемом файле psa.p4, чтобы при генерации компилятором P4Runtime файла P4Info из исходной программы в этот файл были включены типы, указанные p4runtime_translation, вместо зависимых от платформы размеров типа. Для данной программы P4 содержимое P4Info должно совпадать для всех платформ.

Если размер типа, указанный в качестве второго параметра p4runtime_translation, отличается от размера для платформы (или базового типа), предполагается, что сервер P4Runtime выполнит подходящее приведение типа. Кроме того, в процессе работы могут быть включены более сложные численные преобразования для любого типа, аннотированного в p4runtime_translation, хотя произвольные преобразования обязательны лишь для PortId_t, ClassOfService_t и других вариантов InHeader. Чтобы выполнить произвольное числовое преобразование для заданного типа, система P4Runtime ожидает URI (первый параметр p4runtime_translation) и нужного отображения.

5. Программируемые блоки

Ниже приведены шаблоны объявления программируемых блоков PSA. Разработчик программы P4 отвечает за реализацию элементов управления, соответствующих этим интерфейсам, и создание их экземпляров в определении пакета (package). Здесь используются одни пользовательские типы метаданных IM и заголовков IH для всех входных анализаторов и блоков управления. Выходной анализатор и блоки управления могут иметь те же или иные типы по усмотрению разработчика программы P4.

parser IngressParser<H, M, RESUBM, RECIRCM>(

packet_in buffer,

out H parsed_hdr,

inout M user_meta,

in psa_ingress_parser_input_metadata_t istd,

in RESUBM resubmit_meta,

in RECIRCM recirculate_meta);

control Ingress<H, M>(

inout H hdr, inout M user_meta,

in psa_ingress_input_metadata_t istd,

inout psa_ingress_output_metadata_t ostd);

control IngressDeparser<H, M, CI2EM, RESUBM, NM>(

packet_out buffer,

out CI2EM clone_i2e_meta,

out RESUBM resubmit_meta,

out NM normal_meta,

inout H hdr,

in M meta,

in psa_ingress_output_metadata_t istd);

parser EgressParser<H, M, NM, CI2EM, CE2EM>(

packet_in buffer,

out H parsed_hdr,

inout M user_meta,

in psa_egress_parser_input_metadata_t istd,

in NM normal_meta,

in CI2EM clone_i2e_meta,

in CE2EM clone_e2e_meta);

control Egress<H, M>(

inout H hdr, inout M user_meta,

in psa_egress_input_metadata_t istd,

inout psa_egress_output_metadata_t ostd);

control EgressDeparser<H, M, CE2EM, RECIRCM>(

packet_out buffer,

out CE2EM clone_e2e_meta,

out RECIRCM recirculate_meta,

inout H hdr,

in M meta,

in psa_egress_output_metadata_t istd,

in psa_egress_deparser_input_metadata_t edstd);

package IngressPipeline<IH, IM, NM, CI2EM, RESUBM, RECIRCM>(

IngressParser<IH, IM, RESUBM, RECIRCM> ip,

Ingress<IH, IM> ig,

IngressDeparser<IH, IM, CI2EM, RESUBM, NM> id);

package EgressPipeline<EH, EM, NM, CI2EM, CE2EM, RECIRCM>(

EgressParser<EH, EM, NM, CI2EM, CE2EM> ep,

Egress<EH, EM> eg,

EgressDeparser<EH, EM, CE2EM, RECIRCM> ed);

package PSA_Switch<IH, IM, EH, EM, NM, CI2EM, CE2EM, RESUBM, RECIRCM> (

IngressPipeline<IH, IM, NM, CI2EM, RESUBM, RECIRCM> ingress,

PacketReplicationEngine pre,

EgressPipeline<EH, EM, NM, CI2EM, CE2EM, RECIRCM> egress,

BufferingQueueingEngine bqe);

6. Описание путей пакетов

В разделе 3. Пути пакетов перечислены пути пакетов, предоставляемые PSA, и указаны их сокращённые имена, применяемые здесь.

6.1. Начальные значения пакетов, обрабатываемых входным конвейером

В таблице 3 приведены исходные значения содержимого пакетов и метаданных в начале входной обработки пакета.

Таблица 3. Начальные значения для пакетов, обрабатываемых входным конвейером.

|

NFP

|

NFCPU

|

RESUB

|

RECIRC

|

|

packet_in

|

См. текст.

|

|

user_meta

|

См. текст.

|

|

Поля IngressParser istd (тип psa_ingress_parser_input_metadata_t)

|

|

ingress_port

|

Значение PortId_t входного порта для пакета

|

PSA_PORT_CPU

|

Копируется из повторно представленного пакета

|

PSA_PORT_RECIRCULATE

|

|

packet_path

|

NORMAL

|

NORMAL

|

RESUBMIT

|

RECIRCULATE

|

|

Входные поля istd (тип psa_ingress_input_metadata_t)

|

|

ingress_port

|

То же значение, которое получено IngressParser (см. выше).

|

|

packet_path

|

То же значение, которое получено IngressParser (см. выше).

|

|

ingress_timestamp

|

Время начала обработки пакета в IngressParser. Для пакетов RESUB и RECIRC это время начала обработки «копии», а не оригинала.

|

|

parser_error

|

От IngressParser. Всегда error.NoError, если при анализе не возникло ошибок.

|

Отметим, что для повторно представленных пакетов ingress_port может иметь значение PSA_PORT_RECIRCULATE, если для пакета использовалась рециркуляция, а затем он был представлен ещё раз.

6.1.1. Исходное содержимое пакетов из портов

Для пакетов Ethernet поле packet_in пакетов в путях FP и NFCPU содержит кадр Ethernet, начиная с заголовка Ethernet. Контрольная сумма (FCS) кадра Ethernet не включается.

PSA не вносит дополнительных ограничений на packet_in.length() из спецификации P416. Не поддерживающие такой размер платформы должны обеспечивать механизмы информирования об ошибках.

В P4 Runtime имеется свойство Packet Out для отправки пакетов данных из контроллера в устройство PSA. Такие пакеты передаются в PSA как пакеты пути NFCPU. С этими пакетами не связано метаданных и они включают лишь содержимое, которое обрабатывается кодом IngressParser в программе P4 обычным способом. При этом может выполняться приведение типов полей заголовка, как описано в параграфе 4.4. Представление данных в плоскости управления и данных.

6.1.2. Исходное содержимое повторно представленных пакетов

Для пакетов RESUB в packet_in содержится то же, что и в packet_in до IngressParser для пакета, вызвавшего повторное представление данного пакета (т. е. без изменений, внесённых при входной обработке).

6.1.3. Исходное содержимое рециркулирующих пакетов

Для RECIRC в packet_in помещаются данные, начиная с заголовков, созданных выходным сборщиком выходного пакета, отправленного на рециркуляцию, за которыми следует содержимое рециркулированного пакета, т. е. часть, которая не была разобрана выходным анализатором.

6.1.4. Пользовательские метаданные для всех входных пакетов

Архитектура PSA не требует инициализации пользовательских метаданных известными значениями перед отправкой пакета входному анализатору. Если пользовательская программа P4 явно инициализирует такие метаданные заранее (например, при старте анализатора), они будут проходить через анализатор в блок управления Ingress, как и следовало ожидать. Это оставлено как опция пользователя в его программе P4 и не является обязательным для всех программ P4.

Имеется два направления во входных (in) параметрах входного анализатора с пользовательскими типами resubmit_meta и recirculate_meta. Они могут применяться для передачи метаданных в повторно представляемых и рециркулированных пакетах.

Рассмотрим пакет, приходящий во входной конвейер и получающий в процессе обработки программой P4 значения стандартных полей метаданных PSA, приводящие к повторному представлению пакета (6.2. Поведение пакетов по завершении входной обработки). Во входном сборщике программа P4 задаёт значение выходного (out) параметра resubmit_meta. Это значение (оно может содержать набор полей, субструктур, заголовков и т. п.) связывается реализацией PSA с повторно представляемым пакетом и при входном анализе повторно представленного пакета становится значением входного параметра resubmit_meta для входного анализатора. Для повторно представленных пакетов значение входного параметра recirculate_meta не определено.

Для рециркулирующих пакетов значение входного параметра recirculate_meta содержит данные, помещённые в него выходным сборщиком через выходной параметр recirculate_meta при отправке пакета на рециркуляцию. Значение входного параметра resubmit_meta не определено для рециркулирующих пакетов.

Для пакетов из порта (включая CPU) входные параметры resubmit_meta и recirculate_meta не определены.

6.2. Поведение пакетов по завершении входной обработки

Приведённый ниже псевдокод управляет копированием (клонированием) пакетов по завершении работы блока управления Ingress на основе значений некоторых полей метаданных в структуре psa_ingress_output_metadata_t. Отмеченная ниже функция platform_port_valid() принимает значение типа PortId_t и возвращает true, если это значение представляет выходной порт для реализации. Предполагается, что в некоторых реализациях PSA будут применяться битовые маски для значений PortId_t, не соответствующих никакому порту. Функция возвращает значение true для портов PSA_PORT_CPU и PSA_PORT_RECIRCULATE. Функция platform_port_valid не определена в PSA для вызова из программы P4 плоскости данных, поскольку нет известных вариантов её вызова во время обработки пакета. Она предназначена для описания поведения в псевдокоде. Предполагается, что плоскость данных создаёт таблицы с действительными номерами портов.

Комментарии «рекомендовано для записи ошибок» не являются требованием и служат рекомендацией поддерживать в реализации PSA счётчики для таких ошибок. Полезно также записывать более подробные сведения о нескольких первых ошибках, например, очередь FIFO для первых недействительных значений ostd.egress_port, вызвавших ошибку, а также другую информацию о вызвавших ошибки пакетах с отбрасыванием (tail drop) сведений при переполнении. Программы плоскости управления или драйвер смогут считывать эти сведения, а также считывать и очищать очереди FIFO, чтобы помочь разработчикам P4 при отладке кода.

struct psa_ingress_output_metadata_t {

// В комментарии после каждого поля указано значение в момент

// начала выполнения блока управления Ingress.

ClassOfService_t class_of_service; // 0

bool clone; // false

CloneSessionId_t clone_session_id; // не определено

bool drop; // true

bool resubmit; // false

MulticastGroup_t multicast_group; // 0

PortId_t egress_port; // не определено

}

Сначала кратко опишем поведение для понимания относительного приоритета возможных действий. Это сделано лишь для удобства читателеq и не является спецификацией поведения.

psa_ingress_output_metadata_t ostd;

if (ostd.clone) {

Создаётся клон(ы) с опциями, настроенными сеансом клонирования

PRE, с номером ostd.clone_session_id;

} else { нет клонирования; }

if (ostd.drop) { отбрасывание пакета; }

else if (ostd.resubmit) { повторное представление пакета; }

else if (ostd.multicast_group != 0) { PRE multicast реплицирует пакет; }

else { PRE передаёт 1 копию пакета в ostd.egress_port; }

Приведённый ниже псевдокод определяет поведение, которому должна следовать реализация PSA.

psa_ingress_output_metadata_t ostd;

if (ostd.clone) {

if (значение ostd.clone_session_id поддерживается) {

из значений, настроенных для ostd.clone_session_id в PRE {

cos = class_of_service

set((egress_port[0], instance[0]), ..., (egress_port[n], instance[n])) =

набор пар (egress_port, instance)

trunc = truncate

plen = packet_length_bytes

}

if (значение cos не поддерживается) {

cos = 0;

// рекомендуется записать ошибку (не поддерживается значение cos).

}

Для каждой пары (egress_port, instance) в наборе {

Создаётся клон пакета и передаётся в буфер пакетов с egress_port,

instance и class_of_service cos, после чего начинается выходная

обработка. Клон будет включать лишь первые plen байтов пакета,

полученного входным анализатором при trunc = true и целый пакет

в противном случае.

}

} else {

// Клон не создаётся. Рекомендуется записать ошибку, связанную с

// неподдерживаемым значением ostd.clone_session_id.

}

}

// Продолжение независимо от создания клона. Приведённый ниже код не оказывает

// влияния на созданные клоны.

if (ostd.drop) {

Пакет отбрасывается.

return; // Последующие операции не выполняются.

}

if (значение ostd.class_of_service не поддерживается) {

ostd.class_of_service = 0; // Используется принятый по умолчанию класс 0

// Рекомендуется записать ошибку, связанную с неподдерживаемым

// значением ostd.class_of_service.

}

if (ostd.resubmit) {

Пакет представляется повторно, возвращаясь во входной анализатор;

return; // Последующие операции не выполняются.

}

if (ostd.multicast_group != 0) {

Могут создаваться копии пакета в соответствии с конфигурацией

плоскости управления для multicast-группы ostd.multicast_group.

Каждая копия будут иметь одинаковое значение ostd.class_of_service.

return; // Последующие операции не выполняются.

}

if (platform_port_valid(ostd.egress_port)) {

Пакет помещается в очередь для выходного порта ostd.egress_port с классом

обслуживания ostd.class_of_service.

} else {

Пакет отбрасывается.

// рекомендуется записать ошибку, связанную с неподдерживаемым ostd.egress_port.

}

Всякий раз, когда приведённый выше псевдокод направляет пакет по тому или иному пути, реализация PSA может при некоторых обстоятельствах отбросить пакет вместо его передачи. Например, причиной может служить нехватка буферов или какой-либо из механизмов контроля перегрузки, такой как RED или AFD. Реализациям рекомендуется поддерживать счётчики отброшенных пакетов, предпочтительно раздельные для разных причин отбрасывания, поскольку некоторые из этих причин лежат за пределами ответственности программы P4.

Реализация PSA может поддерживать множество классов обслуживания для пакетов, передаваемых в буфер. В таких случаях блок управления Ingress может назначить для поля ostd.class_of_service значение, отличное от принятого по умолчанию (0).

PSA лишь задаёт, как блок управления Ingress может контролировать класс обслуживания для пакетов, но не диктует политику планирования для очередей, которые могут существовать в буфере пакетов. Для реализаций PSA с раздельными очередями для каждого класса обслуживания рекомендуется что-либо столь же гибкое, как взвешенная беспристрастная очередь с опцией строго приоритета. Рекомендации по упорядочению пакетов в устройствах PSA приведены в Приложении F. Упорядочение пакетов.

Спецификация P4 Runtime API задает для контроллера способы обнаружения числа различных классов обслуживания, поддерживаемых устройством PSA.

6.2.1. Групповая репликация

Плоскость управления может настроить для каждой multicast_group в PRE создание нужного числа копий для передачи в эту группу. Изначально каждая группа пуста и передача пакета в пустую группу ведёт к его отбрасыванию. Плоскость управления может добавлять в группу одну или множество пар (egress_port, instance), а также может удалять имеющиеся пары из группы.

Предположим, что multicast-группа содержит приведённый ниже набор пар.

(egress_port[0], instance[0]),

(egress_port[1], instance[1]),

...,

(egress_port[N-1], instance[N-1])

При отправке пакета в эту группу создаётся N копий пакета. Копия с номером i, переданная на выходную обработку, будет иметь структуру типа psa_egress_input_metadata_t с полями egress_port = egress_port[i] и instance = instance[i]. Отметим, что группа представляет собой набор пар и от реализации не требуется создавать копии в порядке, который может задать плоскость управления. Рекомендации по упорядочению пакетов в устройствах PSA приведены в Приложении F. Упорядочение пакетов.

В одной multicast-группе все пары (egress_port, instance) должны отличаться друг от друга, но разрешено иметь совпадающее значение egress_port или instance в любом числе пар. Любая пара (egress_port, instance) может входить в произвольное число multicast-групп.

Реализация PSA должна поддерживать лишь значения egress_port, представляющие одиночные порты устройства PSA, т. е. не требуется поддержка значений egress_port, представляющих интерфейсы LAG, которые являются набором физических портов с распределением нагрузки.

Устройство PSA должно поддерживать для egress_port в группах значения PSA_PORT_CPU и PSA_PORT_RECIRCULATE. Копии групповых пакетов, созданные для этих портов, будут вести себя при выходной обработке как обычные индивидуальные пакеты для соответствующего порта (т. е., не будучи отброшенными, попадут в порт CPU или рециркулируются на вход).

6.3. Действия по направлению пакетов при входной обработке

Все описанные ниже действия меняют одно или несколько полей в структуре типа psa_ingress_output_metadata_t, которая является параметром inout для блока управления Ingress, и не оказывают иных непосредственных воздействий. Судьба пакетов определяется значениями всех полей структуры по завершении входной обработки, а не в момент вызова действий (см. 6.2. Поведение пакетов по завершении входной обработки).

Эти действия предоставляются для удобства внесения изменений в поля метаданных. Предполагается, что их результатом будет обычное изменение, которое следует выполнять в программе P4. Если действия не соответствуют задачам, можно изменять поля метаданных непосредственно из программы P4, например, определяя свои действия.

6.3.1. Индивидуальные операции

Отправка пакета в порт. Значения полей в начале выходной обработки пакета показаны в столбце NU таблицы 4.

/// Изменяются выходные метаданные входной обработки для отправки

/// пакета на выходную обработку, а затем в egress_port (в процессе

/// выходной обработки пакет может быть отброшен). Это действие не

/// влияет на операции клонирования и повторного представления.

action send_to_port(inout psa_ingress_output_metadata_t meta,

in PortId_t egress_port)

{

meta.drop = false;

meta.multicast_group = (MulticastGroup_t) 0;

meta.egress_port = egress_port;

}

6.3.2. Групповые операции

Отправка пакета в multicast-группу или порт. Значения полей в начале выходной обработки пакета показаны в столбце NM таблицы 4.

Параметр multicast_group является идентификатором multicast-группы. Плоскость управления должна настраивать multicast-группы с помощью отдельного механизма, например, P4 Runtime API.

/// Изменение выходных метаданных входной обработки для создания копий

/// пакета, передаваемых на выходную обработку. Это действие не влияет

/// на операции клонирования и повторного представления.

action multicast(inout psa_ingress_output_metadata_t meta,

in MulticastGroup_t multicast_group)

{

meta.drop = false;

meta.multicast_group = multicast_group;

}

6.3.3. Отбрасывание пакета

Пакет не передаётся на обычную выходную обработку.

/// Изменение выходных метаданных входной обработки для отмены

/// обычной выходной обработки. Это действие не влияет на

/// клонирование пакетов, но предотвращает повторное представление.

action ingress_drop(inout psa_ingress_output_metadata_t meta)

{

meta.drop = true;

}

6.4. Исходные значения пакетов, обрабатываемых выходным конвейером

В таблице 4 показаны исходные значения содержимого пакетов и метаданных в начале выходной обработки.

Таблица 4. Начальные значения для пакетов, обрабатываемых выходным конвейером.

|

NU

|

NM

|

CI2E

|

CE2E

|

|

packet_in

|

См. текст.

|

|

user_meta

|

См. текст.

|

|

Поля EgressParser istd (тип psa_egress_parser_input_metadata_t)

|

|

egress_port

|

Значение ostd.egress_port во входном пакете

|

Из конфигурации PRE для группы

|

Из конфигурации PRE для сеанса клонирования.

|

|

packet_path

|

NORMAL_UNICAST

|

NORMAL_MULTICAST

|

CLONE_I2E

|

CLONE_E2E

|

|

Выходные поля istd (psa_egress_input_metadata_t)

|

|

class_of_service

|

Значение ostd.class_of_service во входном пакете

|

Из конфигурации PRE для сеанса клонирования.

|

|

egress_port

|

То же значение, которое получено EgressParser (см. выше).

|

|

packet_path

|

То же значение, которое получено EgressParser (см. выше).

|

|

instance

|

0

|

Из конфигурации PRE для группы

|

Из конфигурации PRE для сеанса клонирования

|

|

egress_timestamp

|

Время начала обработки пакета в EgressParser. Заполняется независимо для каждой копии реплицированного пакета.

|

|

parser_error

|

От EgressParser. Всегда error.NoError, если при анализе не возникло ошибок.

|

6.4.1. Исходное содержимое обычных пакетов

Для пакетов NU и NM значение packet_in берётся из входного пакета, вызвавшего передачу данного пакета в выходной конвейер. Оно начинается с заголовков пакета, выданных входным сборщиком, за которыми следует содержимое пакета, т. е. часть, не разбираемая входным анализатором.

Пакеты для рециркуляции, т. е. передаваемые в порт PSA_PORT_RECIRCULATE по обычному групповому или индивидуальному пути, также попадают в эту категорию и реализация PSA не отличает их от обычных индивидуальных или групповых пакетов до попадания в выходной сборщик.

6.4.2. Исходное содержимое клонов CI2E

Для пакетов CI2E значение packet_in берётся из входного пакета, вызвавшего создание клона. Оно совпадает с содержимым packet_in входного пакета до IngressParser без изменений, внесённых входной обработкой. Поддерживается отсечка данных (payload) в пакетах.

Пакеты, клонированные во входном конвейере с сессией клонирования, где egress_port = PSA_PORT_RECIRCULATE, также относятся к этой категории.

6.4.3. Исходное содержимое клонов CE2E

Для пакетов CE2E значение packet_in берётся из входного пакета, вызвавшего создание клона. Оно начинается с заголовков пакета, выданных выходным сборщиком, за которыми следует содержимое пакета, т. е. часть, не разбираемая выходным анализатором. Поддерживается отсечка данных (payload) в пакетах.

Пакеты, клонированные в выходном конвейере с сессией клонирования, где egress_port = PSA_PORT_RECIRCULATE, также относятся к этой категории.

6.4.4. Пользовательские метаданные для всех выходных пакетов

Использование метаданных в выходных пакетов очень похоже на соответствующие процедуры для входных пакетов, описанные в параграфе 6.1.4. Пользовательские метаданные для всех входных пакетов.

Основным отличием является использование для выходных пакетов иных путей. У выходного анализатора имеется 3 входных (in) параметра — normal_meta, clone_i2e_meta и clone_e2e_meta. Для каждого из пакетов в начале выходной обработки установлен один из этих параметров, а два оставшихся не определены.

Для пакетов NU и NM устанавливается лишь параметр normal_meta, принимая значение одноимённого выходного (out) параметра входного сборщика при завершении входной обработки обычного пакета.

Для пакетов CLONE_I2E устанавливается лишь параметр clone_i2e_meta, принимая значение одноимённого выходного параметра входного сборщика при клонировании пакета.

Для пакетов CLONE_E2E устанавливается лишь параметр clone_e2e_meta, принимая значение одноимённого выходного параметра выходного сборщика при клонировании пакета.

6.4.5. Групповая адресация и клоны

Приведённые ниже поля могут различаться в разных копиях групповых пакетов, обрабатываемых на выходе, подобно различиям в копиях, обрабатываемых на входе.

-

egress_port обычно различается в разных копиях реплицированного пакета, но может совпадать у любого числа копий в соответствии с конфигурацией плоскости управления для PRE. Предполагается, что плоскость управления настраивает PRE так, чтобы у каждой копии исходного пакета была уникальная пара (egress_port, instance).

-

instance — см. egress_port.

-

egress_timestamp устанавливается независимо для каждой копии. В зависимости от объёма трафика на каждом выходном порту значения могут существенно различаться у копий одного пакета.

-

parser_error в общем случае будет совпадать у каждой копии одного реплицированного пакета. Однако в коде P4 для EgressParser поле определено независимо для каждой копии, поэтому при разном поведении, например, для разных egress_port, значения parser_error также могут различаться.

Остальное содержимое пакетов и связанные с пакетом метаданные будут совпадать для всех копий исходного пакета.

6.5. Поведение пакетов по завершении выходной обработки

Приведённый ниже псевдокод определяет создание копий пакетов по завершении работы блока управления Egress на основе содержимого нескольких полей метаданных в структуре psa_egress_output_metadata_t.

struct psa_egress_output_metadata_t {

// В комментариях после полей указаны начальные значения по

// завершении работы блока управления Egress.

bool clone; // false

CloneSessionId_t clone_session_id; // не определено

bool drop; // false

}

psa_egress_input_metadata_t istd;

psa_egress_output_metadata_t ostd;

if (ostd.clone) {

if (значение ostd.clone_session_id поддерживается) {

Из значений, настроенных для ostd.clone_session_id в PRE {

cos = class_of_service

set((egress_port[0], instance[0]), ..., (egress_port[n], instance[n])) =

набор пар (egress_port, instance)

trunc = truncate

plen = packet_length_bytes

}

if (значение cos не поддерживается) {

cos = 0;

// Рекомендуется записать ошибку, связанную с

// неподдерживаемым значением cos.

}

Для каждой пары (egress_port, instance) в наборе {

Создаётся клон пакета и передаётся в буфер с полями

egress_port, instance, class_of_service cos, после

чего начинается выходная обработка. Клон будет включать

не более plen начальных байтов пакета, полученного от

выходного сборщика, при установке trunc = true и весь

пакет в ином случае.

}

} else {

// Клон не создаётся. Рекомендуется сделать запись об ошибке,

// связанной с неподдерживаемым значением ostd.clone_session_id.

}

}

// Продолжение не зависит от создания клона и не влияет на

// созданные ранее клоны.

if (ostd.drop) {

Отбрасывание пакета

return; // Последующие операции не выполняются.

}

// Значение istd.egress_port ниже совпадает со значением в начале

// выходной обработки в соответствии с решением предшествующей

// входной обработки пакета (или задано конфигурацией PRE для

// сеанса клонирования независимо от создания клона на входе или

// выходе). Выходному коду не разрешается изменять его.

if (istd.egress_port == PSA_PORT_RECIRCULATE) {

Рециркулировать пакет, возвращая его во входной анализатор;

return; // Последующие операции не выполняются.

}

Размещение пакета в очереди для выходного порта istd.egress_port

Как и при обработке пакета после входного конвейера, реализация PSA может отбрасывать пакеты после выходной обработки даже в случаях, когда приведённый выше псевдокод указывает их отправку. Например, могут отбрасываться клоны после выходной обработки, если буферы заполнены или пакет представлен повторно на входную обработку в момент полной загрузки входного конвейера. Реализациям рекомендуется поддерживать счётчики отброшенных пакетов, предпочтительно независимые, поскольку отбрасывание пакетов может выходить за пределы ответственности программы P4.

6.6. Действия по направлению пакетов при выходной обработке

6.6.1. Отбрасывание пакета

Пакет не передаётся за пределы устройства по завершении выходной обработки.

/// Изменяются метаданные для отмены передачи пакета вовне.

/// Эта операция не влияет на поведение клонирования.

action egress_drop(inout psa_egress_output_metadata_t meta)

{

meta.drop = true;

}

6.7. Содержимое передаваемого в порт пакета

С пакетами NTP и NTCPU не связывается метаданных.

Пакет начинается с последовательности байтов, возвращённых выходным сборщиком. Далее следуют данные (payload), которые не разбираются выходным анализатором.

Для портов Ethernet добавляются байты заполнения, обеспечивающие достижение минимального размера пакета, а также рассчитывается и добавляется в конец контрольная сумма кадра Ethernet (FCS).

Предполагается, что программы P4 будут явно проверять размер пакетов для предотвращения передачи пакетов с избыточным размером кадра. Типовая реализация будет отбрасывать кадры, размер которых превышает поддерживаемый максимум. Рекомендуется поддерживать счётчики ошибок для такого отбрасывания кадров.

P4 Runtime имеет свойство Packet In для приёма пакетов, отправленных устройством PSA в порт PSA_PORT_CPU. С такими пакетами не связано метаданных и они включают лишь содержимое пакета, выдаваемое кодом EgressDeparser в программе P4. При этом могут выполняться некоторые преобразования полей заголовка, как описано в параграфе 4.1. Определения типов PSA.

6.8. Клонирование пакетов

Клонирование представляет собой механизм передачи пакетов в указанный порт в дополнение к передаче «обычного» пакета. Одна операция клонирования (clone) может создавать множество копий в зависимости от настройки плоскости управления.

Одним из применений клонирования является полное отображение трафика в другой порт (mirroring), т. е. обычная отправка пакетов адресату в соответствии с программой P4, сопровождаемая передачей копии пакета в другой порт, например, для системы мониторинга.

Клонирование пакетов происходит в конце входного и/или выходного конвейера. Семантика клонирования в PSA описана ниже. При вызове операции clone в конце входного конвейера каждый клон является копией пакета, попавшего во входной анализатор, а при вызове в конце выходного конвейера клоны являются копиями изменённого пакета, получаемого от выходного сборщика. В обоих случаях клонированные пакеты попадают в выходной конвейер для дальнейшей обработки.

Логически PRE реализует механизмы копирования пакета. Клонированием управляют поля метаданных структур psa_ingress_output_metadata_t и psa_egress_output_metadata_t, имена которых начинаются с clone.

bool clone;

CloneSessionId_t clone_session_id;

Тег clone управляет клонированием пакета. При значении true клон пакета (пакетов) создаётся в конце конвейера. Поле clone_session_id указывает одну или несколько сессий клонирования, которые плоскость управления может настроить в PRE. Для каждой сессии клонирования плоскость управления может задать указанные ниже значения, которые следует связывать с создаваемыми сессией клонами.

/// В каждой сессии клонирования могут создаваться пары (egress_port, instance).

PortId_t egress_port; /// egress_port в паре (egress_port, instance).

EgressInstance_t instance; /// instance в паре (egress_port, instance).

/// Конфигурация сеанса клонирования задаёт в точности 1 значение для указанных

/// ниже полей.

ClassOfService_t class_of_service;

bool truncate;

PacketLength_t packet_length_bytes; /// Применяется только при truncate = true

Конфигурация набора пар (egress_port, instance) для сеанса клонирования похожа на конфигурацию пар для multicast-групп (6.2.1. Групповая репликация) в части требований и ограничений.

В качестве значения egress_port могут указываться любые порты, пригодные для обычных индивидуальных пакетов, т. е. обычные порты, PSA_PORT_CPU, PSA_PORT_RECIRCULATE. В двух последних случаях клоны будут передаваться в CPU или на рециркуляцию в конце выходной обработки как обычные индивидуальные пакеты.

Для сокращения расхода пропускной способности может применяться отсечка при клонировании пакетов с передачей лишь заданного числа начальных байтов пакета. Это может быть полезно при отправке заголовков пакетов плоскости управления, а также системам сбора данных для мониторинга трафика. Здесь термином «заголовок» обозначается просто некоторое число байтов в начале пакета, а не заголовки, определённые и анализируемые в программе P4. Если для сессии установлено значение truncate = false, выполняется клонирование пакетов целиком. В ином случае клон включает лишь первые packet_length_bytes байтов исходного пакета. Отсечка пакетов не оказывает влияния на сопровождающие пакет метаданные и размер метаданных не учитывается в packet_length_bytes. Отсечка выполняется для исходного пакета, переданного в параметре packet_in входному анализатору (для клонов из входного конвейера в выходной), или передаваемого наружу как параметр packet_out из выходного сборщика (для клонов из выходного конвейера в выходной). Реализации PSA могут поддерживать лишь ограниченный диапазон значений packet_length_bytes, например, кратный 32 байтам.

Поскольку в общем случае предполагается клонирование пакетов в CPU, каждая реализация PSA начинается с сеанса клонирования PSA_CLONE_SESSION_TO_CPU, инициализируемого парой (egress_port, instance) с egress_port = PSA_PORT_CPU и instance = 0. Для этой сессии также устанавливается class_of_service = 0 и truncate = false.

6.8.1. Примеры клонов

Ниже приведён фрагмент кода для клонирования пакетов.

header clone_i2e_metadata_t {

bit<8> custom_tag;

EthernetAddress srcAddr;

}

control ingress(inout headers hdr,

inout metadata user_meta,

in psa_ingress_input_metadata_t istd,

inout psa_ingress_output_metadata_t ostd)

{

action do_clone (CloneSessionId_t session_id) {

ostd.clone = true;

ostd.clone_session_id = session_id;

user_meta.custom_clone_id = 1;

}

table t {

key = {

user_meta.fwd_metadata.outport : exact;

}

actions = { do_clone; }

}

apply {

t.apply();

}

}

control IngressDeparserImpl(packet_out packet,

out clone_i2e_metadata_t clone_i2e_meta,

out empty_metadata_t resubmit_meta,

out metadata normal_meta,

inout headers hdr,

in metadata meta,

in psa_ingress_output_metadata_t istd)

{

DeparserImpl() common_deparser;

apply {

// Назначение выходного параметра clone_i2e_meta должно выполняться

// при выполнении приведённого ниже условия.

if (psa_clone_i2e(istd)) {

clone_i2e_meta.custom_tag = (bit<8>) meta.custom_clone_id;

if (meta.custom_clone_id == 1) {

clone_i2e_meta.srcAddr = hdr.ethernet.srcAddr;

}

}

common_deparser.apply(packet, hdr);

}

}

6.9. Повторное представление пакетов

Повторное представление пакетов служит для повторения их обработки во входном конвейере и выполняется в конце этого конвейера. При повторном представлении пакета завершается его обработка во входном конвейере, после чего пакет снова представляется входному анализатору без выполнения сборки (deparse). Иными словами, повторно представленный пакет имеет тот же заголовок и данные, которые были у исходного пакета, сохраняется также значение ingress_port. Значение packet_path для повторно представленного пакета меняется на RESUBMIT.

Входной анализатор отличает повторно представленные пакеты от исходных по полю packet_path в метаданных ingress_parser_intrinsic_metadata_t. При анализе повторно представленного пакета может быть выбран другой алгоритм. Кроме того, входной конвейер может применить для такого пакета иное действие, нежели для исходного. Если платформа позволяет неоднократно выполнять повторное представление, пользовательская программа может различать такие пакеты по дополнительным метаданным, связанным с ними. Отметим, что максимальное число повторов зависит от платформы (см. 3. Пути пакетов).

PSA задаёт возможность использования операции resubmit лишь во входном конвейере, а выходной не может представлять пакеты повторно. Как указано в разделе 3. Пути пакетов, PSA не имеет обязательного механизма предотвращения бесконечного повтора, рециркуляции или клонирования. Однако платформы могут задавать такие ограничения.

Одним из применений повторного представления пакетов является повышение ёмкости и гибкости конвейера обработки пакетов. Например, неоднократная обработка пакета во входном конвейере позволяет увеличить число применяемых к пакету операций в N раз, где N — число повторов представления пакета.

Другим примером является использование разных алгоритмов для обработки одного пакета. Исходный пакет может быть, например, проанализирован и повторно представлен с дополнительными метаданными, позволяющими выбрать иной алгоритм обработки. Затем представленный повторно пакет может быть проанализирован, изменён и собран с использованием выбранного алгоритма.

Для упрощения передачи информации при повторной обработке пакетов механизм повторного представления поддерживает дополнительные метаданные. Эти метаданные создаются при прохождении пакета через входной конвейер и затем применяются при следующем проходе.

Реализации PSA поддерживают конфигурационный флаг resubmit для PRE, разрешающий механизм повторного представления. При установленном флаге исходный пакет представляется снова вместе с необязательными метаданными, созданными при первом прохождении. Если флаг сброшен (false), механизм повторного представления отключается и метаданные resubmit_meta не устанавливаются.

6.10. Рециркуляция пакетов

Рециркуляция обеспечивает механизм повтора входной обработки пакета после завершения его выходной обработки. В отличие от повторного представления (resubmit), где содержимое повторного пакета идентично исходному, рециркулирующий пакет может иметь изменённые заголовки. Это может быть полезно при использовании многоуровневой туннельной инкапсуляции и декапсуляции.

Вопрос рециркуляции пакета решается во время входной обработки путём его отправки в специальный порт PSA_PORT_RECIRCULATE. Сама рециркуляция происходит в конце выходного конвейера. При отправке пакета в порт рециркуляции его выходная обработка завершается (включая выходной сборщик) и пакет возвращается входному анализатору. Поле ingress_port при рециркуляции пакета получает значение PSA_PORT_RECIRCULATE, а packet_path — RECIRCULATE.

При рециркуляции также возможно связывание с пакетом дополнительных метаданных, которые создаются в процессе выходной обработки и передаются в выходном параметре recirculate_meta выходного сборщика. Эти метаданные доступны входному анализатору вместе с пакетом.

7. Внешние блоки PSA

7.1. Ограничения на использование внешних блоков

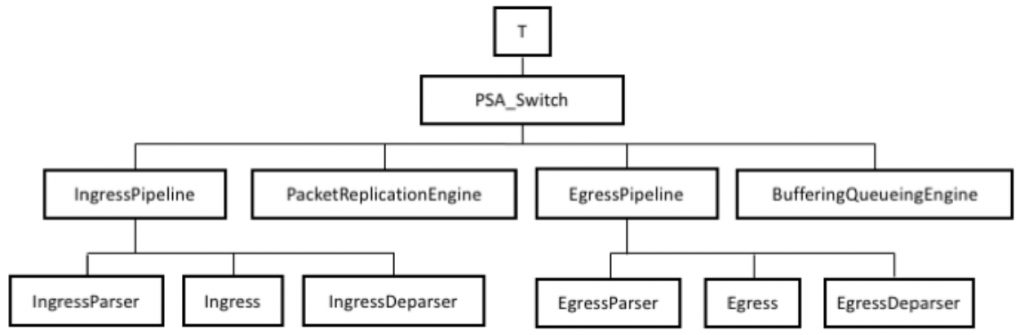

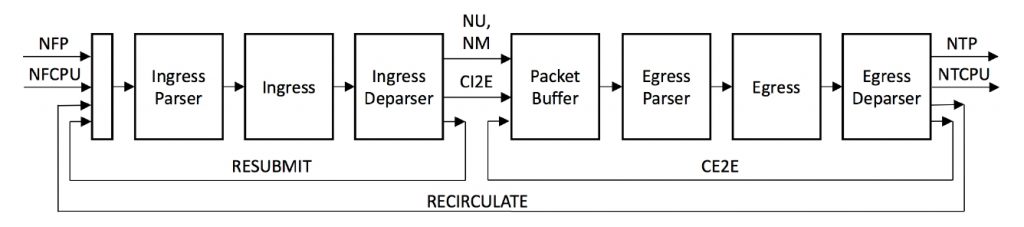

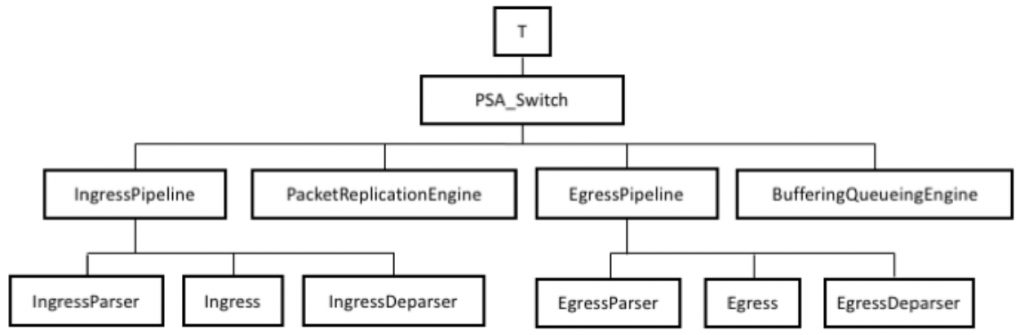

Все экземпляры объектов в программе P416 создаются при компиляции и могут быть организованы в дерево реализации. Корень этого дерева (T) представляет верхний уровень программы, а его потомками являются программа (пакет) PSA_Switch (см. 5. Программируемые блоки) и все внешние блоки, созданные на верхнем уровне программы. Потомками узла PSA_Switch являются пакеты и внешние блоки, переданные как параметры экземпляра PSA_Switch. На рисунке 3 показано минимально возможное дерево для программы P4, использующей архитектуру PSA.

Рисунок 3. Дерево минимального экземпляра PSA.

Если какой-либо из анализаторов или элементов управления создаёт экземпляры других анализаторов, элементов управления или внешних блоков, дерево реализации будет включать эти экземпляры.

Каждый экземпляр, узел которого является потомком узла Ingress в этом дереве, относится к экземпляру Ingress. (аналогично для других входных или выходных анализаторов и элементов управления). Все прочие экземпляры относятся к верхнему уровню.

Реализациям PSA разрешено отвергать программы, создающие или вызывающие внешние блоки с нарушением приведённых в таблице 5 условий.

Таблица 5. Элементы управления, которые могут создавать и вызывать внешние блоки.

|

Тип внешнего блока

|

Блоки, могущие создавать и вызывать extern

|

|

ActionProfile

|

Ingress, Egress

|

|

ActionSelector

|

Ingress, Egress

|

|

Checksum

|

IngressParser, EgressParser, IngressDeparser, EgressDeparser

|

|

Counter

|

Ingress, Egress

|

|

Digest

|

IngressDeparser

|

|

DirectCounter

|

Ingress, Egress

|

|

DirectMeter

|

Ingress, Egress

|

|

Hash

|

Ingress, Egress

|

|

InternetChecksum

|

IngressParser, EgressParser, IngressDeparser, EgressDeparser

|

|

Meter

|

Ingress, Egress

|

|

Random

|

Ingress, Egress

|

|

Register

|

Ingress, Egress

|

Например, ограничение Counter блоками Ingress, Egress означает, что каждый экземпляр Counter должен создаваться внутри блока управления Ingress или Egress, а также может наследоваться от этих узлов в дереве реализации. При создании экземпляра Counter в блоке Ingress, счётчик нельзя указывать, а его методы вызывать из других блоков управления, не являющихся потомками Ingress в дереве.

Реализациям PSA недопустимо поддерживать создание экземпляров внешних объектов на верхнем уровне. Реализации могут, но не обязаны принимать программы, использующие эти внешние блоки в других местах (не указанных в таблице). Программистам P4 для максимальной переносимости программ следует ограничивать использование внешних блоков указанными в таблице местами.

Вызовы метода emit для типа packet_out могут в PSA размещаться лишь в блоках сборщиков, поскольку экземпляры packet_out видимы лишь в таких элементах управления. Точно так же любые методы для типа packet_in (например, extract и advance) могут вызываться в программах PSA лишь из анализаторов. P416 позволяет вызовать метод verify лишь синтаксическим анализаторам для всех программ P416, независимо от их предназначенности для PSA.

-

Предполагается, что высокопроизводительные реализации PSA не могут обновлять один и тот же экземпляр extern из Ingress и Egress, а также из нескольких анализаторов или элементов управления, заданных в PSA.

-

В устройствах с несколькими конвейерами на деле имеется множество экземпляров входных и выходных конвейеров. Основной причиной создания множества конвейеров является практическая сложность доступа к одному объекту с поддержкой состояний (таблица, счётчик и т. п.) со скоростью, превышающей скорость пакетов в одном конвейере. Поэтому к объектам с поддержкой состояния следует обращаться лишь из одного конвейера в устройстве (см. Приложение E. Устройства PSA с несколькими конвейерами).

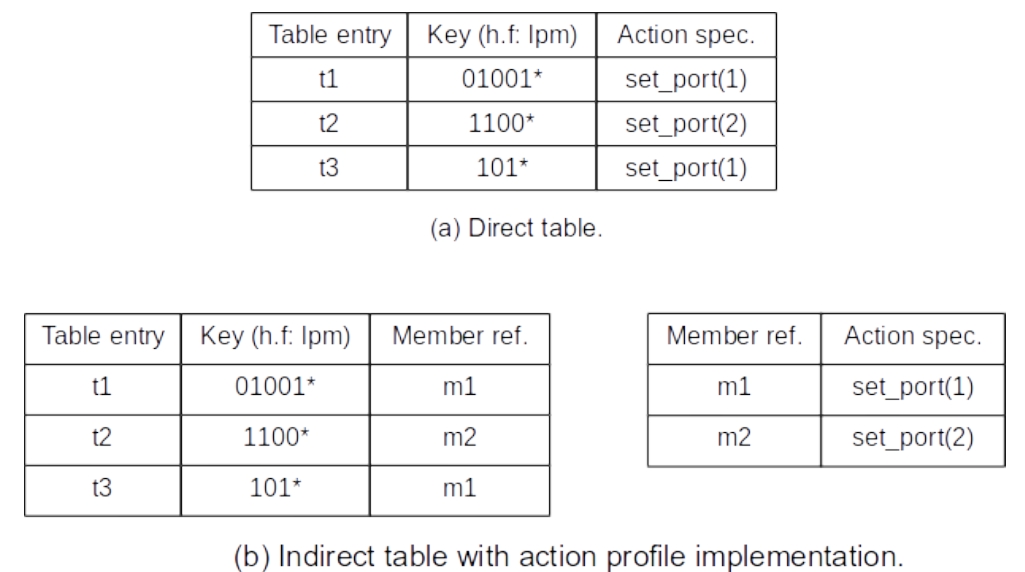

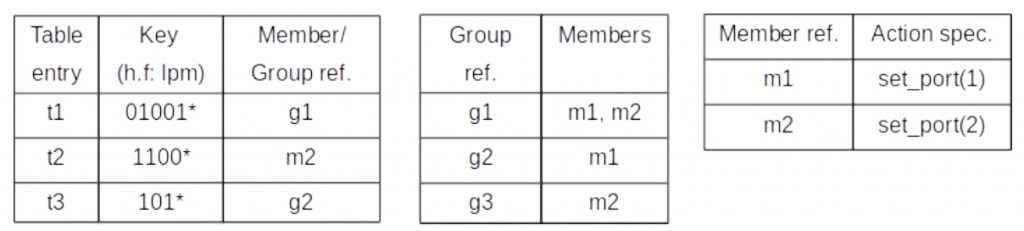

7.2. Свойства таблиц PSA

В таблице 6 указаны все свойства таблиц P4, определённые PSA, которые не включены в базовую спецификацию P416.

Таблица 6. Свойства таблиц PSA.

|

Свойство

|

Тип

|

Описание

|

|

psa_direct_counter

|

Имя одного экземпляра DirectCounter

|

7.7.3. Прямой счётчик

|

|

psa_direct_meter

|

Имя одного экземпляра DirectMeter

|

7.8. Измерители

|

|

psa_implementation

|

Имя одного экземпляра ActionProfile или ActionSelector

|

7.11. Профили действий, 7.12. Селекторы действий

|

|

psa_empty_group_action

|

action

|

7.12. Селекторы действий

|

|

psa_idle_timeout

|

PSA_IdleTimeout_t

|

7.2.1. Уведомление о тайм-ауте для записи таблицы

|

Реализации PSA недопустимо поддерживать оба свойства psa_implementation и psa_direct_counter в одной таблице. То же относится к одновременной поддержке свойств psa_implementation и psa_direct_meter, а также psa_implementation и psa_idle_timeout.

Реализация PSA должна поддерживать таблицы, имеющие оба свойства psa_direct_counter и psa_direct_meter.

7.2.1. Уведомление о тайм-ауте для записи таблицы

PSA использует свойство psa_idle_timeout для того, чтобы реализация таблицы могла передавать уведомления от устройства PSA по истечении заданного времени с момента последнего совпадения с записью таблицы. Это поле может принимать значение NO_TIMEOUT или NOTIFY_CONTROL. NO_TIMEOUT отключает уведомления и применяется по умолчанию, если свойство таблицы не задано. NOTIFY_CONTROL включает уведомления и реализация PSA будет генерировать API для плоскости управления, позволяющий установить для записей таблицы срок действия (TTL), по истечении которого устройство будет передавать уведомление, если для записи не было найдено ни одного совпадения при поиске в таблице. Частота и режим генерации и доставки уведомлений плоскости управления определяются конфигурационными параметрами, задаваемыми API плоскости управления. Например,

enum PSA_IdleTimeout_t {

NO_TIMEOUT,

NOTIFY_CONTROL

}

table t {

action a1 () { ... }

action a2 () { ... }

key = { hdr.f1: exact; }

actions = { a1; a2; }

default_action = a2;

psa_idle_timeout = PSA_IdleTimeout_t.NOTIFY_CONTROL;

}

Для значений TTL и уведомлений имеется ряд ограничений, приведённых ниже.

-

Вероятно любая аппаратная реализация будет иметь ограниченное число битов для представления значений и, поскольку значения задаются в процессе работы, модулю runtime (P4Runtime или иной программе контроллера) разумно гарантировать возможность представления значений TTL в устройстве. Это можно сделать путём задания зависимости от доступного на платформе числа битов, чтобы обеспечить представление диапазона значений в разных записях. Реализациям PSA следует разрешать программирование лишь соответствующих таблиц и выдавать сообщение об ошибке, если устройство совсем не поддерживает тайм-аут бездействия.

-

Если тайм-аут не задан для записи таблицы, уведомления не будут передаваться даже при включённом свойстве.

-

PSA не требует тайм-аута для записи с принятым по умолчанию действием, поскольку принятое по умолчанию действие может не иметь в таблице явной записи, а также по причине отсутствия убедительных причин использования контроллером информации о долгом отсутствии соответствий с конкретной таблицей. Запись для принятого по умолчанию действия никогда не устаревает.

-

В настоящее время таблицы, реализованные с использованием ActionSelector и ActionProfile, не поддерживают свойство psa_idle_timeout. Это ограничение может быть исключено из будущих версий спецификации.

7.3. Блок репликации пакетов

Внешний блок PacketReplicationEngine (PRE) является частью конвейера PSA, которая не программируется кодом P4.

Хотя PRE невозможно программировать с помощью P4, этот блок можно настраивать с использованием API плоскости управления (например, путём настройки multicast-групп и сессий клонирования). Для каждого пакета программа P4 обычно будет устанавливать значения внутренних метаданных в таких структурах, как psa_ingress_output_metadata_t и psa_egress_output_metadata_t, которые управляют операциями PRE над пакетом. В файле psa.p4 определены некоторые действия, помогающие установить значения этих полей в наиболее распространённых ситуациях, описанных в параграфах 6.3. Действия по направлению пакетов при входной обработке и 6.6. Действия по направлению пакетов при выходной обработке.