Network Working Group B. Gleeson Request for Comments: 2764 A. Lin Category: Informational Nortel Networks J. Heinanen Telia Finland G. Armitage A. Malis Lucent Technologies February 2000

Основа для построения частных виртуальных сетей на базе IP

A Framework for IP Based Virtual Private Networks

Статус документа

Этот документ содержит информацию для сообщества Internet. Документ не задает каких-либо стандартов Internet и может распространяться свободно.

Авторские права

Copyright (C) The Internet Society (2000). All Rights Reserved.

Примечание IESG

Этот документ не является результатом рабочей группы IETF. В настоящее время IETF не прилагает усилий по стандартизации конкретных моделей VPN.

Аннотация

В этом документе описана модель виртуальных частных сетей (VPN1), работающих через магистрали IP. Рассмотрены разные типы VPN, требования к ним и предложены конкретные механизмы, которые могут быть использованы для реализации каждого типа VPN на основе существующих или предлагаемых спецификаций. Задачей этого документа является создание модели для разработки протоколов с целью создания полного набора спецификаций, требуемого для повсеместного развертывания интероперабельных VPN-решений.

Оглавление

Исключено в версии HTML

1.0 Введение

В этом документе описана модель виртуальных частных сетей (VPN), работающих через магистрали IP. Рассматриваются различные типы VPN, требования к ним и конкретные механизмы, которые могут применяться для реализации каждого типа VPN с использованием существующих или предлагаемых спецификаций. Задачей этого документа является создание модели для разработки протоколов с целью создания полного набора спецификаций, требуемого для повсеместного развертывания интероперабельных VPN-решений.

Развертывание виртуальных частных сетей через магистрали IP вызывает значительный интерес. Однако повсеместное распространение VPN затрудняется нехваткой интероперабельных реализаций, которая, в свою очередь, обусловлена отсутствием общепринятых определений и трактовок применения VPN, а также путаницей, обусловленной применением термина VPN для описания самых разных решений. В контексте этого документа аббревиатура VPN трактуется, как «эмуляция частной распределенной сети (WAN2) с использованием средств IP» (включая сеть Internet и частные сети IP). По причине существования множества типов VPN, а также разных типов WAN, в трактовках VPN зачастую возникает путаница.

В этом документе VPN моделируется, как объект связности (connectivity object). Хосты могут подключаться к VPN, а сами VPN могут соединяться между собой так же, как это происходит при подключении к физическим сетям и организации соединений между физическими сетями (например, через мосты или маршрутизаторы). Многие аспекты сетей такие, как адресация, механизмы пересылки, обнаружение и анонсирование доступности, качество обслуживания (QoS), безопасность и межсетевое экранирование имеют общие решения как для физических, так и для виртуальных сетей, а многие вопросы, возникающие при рассмотрении VPN, имеют прямые аналогии с вопросами реализации физических сетей. Введение VPN не требует заново изобретать сети или создавать новые парадигмы, у которых бы не было прямых аналогий с существующими физическими сетями. Зачастую достаточно просто рассмотреть решение того или иного вопроса в физической сетевой среде и применить те же принципы в среде, содержащей как физические, так и виртуальные сети, для разработки нужных расширений или требуемых улучшений. Очевидно, что наличие общих для физических и виртуальных сетей механизмов упрощает внедрение VPN в существующих сетях, а также снижает издержки на разработку стандартов и продукции, поскольку позволяет воспользоваться имеющимися решениями.

В этом документе предложена классификация типов VPN, показывающая применения каждого тип, специфические для типа требования, а также конкретные механизмы, которые наиболее применимы для реализации типа. Документ предназначен стать основой согласованного обсуждения конкретных модификаций, которые могут потребоваться в существующих механизмах IP для разработки полного спектра интероперабельных решений VPN.

В документе сначала рассматриваются возможные ожидания потребителей разных типов VPN и влияние этих ожиданий на пути реализации VPN. Рассматриваются также различия между решениями на базе пользовательского оборудования (CPE3) и на базе сетей. После этого представлена классификация типов VPN и связанных с ними требований. Очерчены также подходы к реализации и, следовательно, аспекты будущей стандартизации.

Отметим, что в этом документе рассматриваются лишь реализации VPN через магистрали IP, будь то частные сети IP или сеть Internet. Описанные здесь модели и механизмы применимы как для IPV4, так и для IPV6. В документе осознанно не рассматриваются VPN на базе естественного отображения на коммутируемые магистрали — например, VPN на основе LANE4 [1] или MPOA5 [2], работающие через магистрали ATM. При построении магистралей IP на базе упомянутых протоколов путем соединения маршрутизаторов через коммутируемые магистрали, рассматриваемые VPN работают «поверх» сети IP и, следовательно, не используют напрямую естественные механизмы нижележащих магистралей. Естественные VPN привязаны к службам нижележащих уровней, тогда как VPN на базе IP могут расширяться по мере расширения сетей IP. Протоколы естественных VPN выходят за пределы компетенции IETF и разрабатываются такими организациями, как ATM Forum.

2.0 Приложения VPN и требования к реализациям

2.1 Общие требования к VPN

Интерес к сетям IP VPN растет, поскольку эта модель обеспечивает экономические преимущества по сравнению с другими вариантами при построении и развертывании частных коммуникационных систем для межсайтового обмена информацией.

Существующие частные сети можно разделить на две основных категории — выделенные WAN-сети, соединяющие сайты между собой на постоянной основе и коммутируемые сети, где соединения между сайтами организуются по запросам через телефонную сеть общего пользования (PSTN6).

Сети WAN организуются обычно с использованием арендованных линий или выделенных каналов (например, Frame Relay или ATM) между разными сайтами. Оборудование CPE (коммутаторы или маршрутизаторы) на разных сайтах соединяют эти каналы в единую сеть, обеспечивающую связность сайтов. С учетом стоимости и сложности организации каналов, а также сложности настройки оборудования CPE такие сети обычно не являются полносвязными (fully meshed) и в них чаще используется тот или иной вариант иерархической топологии. Например, удаленные офисы могут непосредственно подключаться к ближайшему региональному офису, а те, в свою очередь, образуют полносвязную или многосвязную сеть.

Частные коммутируемые сети используются для подключения удаленных пользователей к сетям предприятий через телефонные сети PSTN или ISDN7. Обычно это реализуется за счет развертывания серверов удаленного доступа (NAS8) на одном или нескольких центральных сайтах. Пользователи организуют соединение с NAS по коммутируемым линиям, а сервер доступа взаимодействует с серверами аутентификации и учета (AAA9) для идентификации пользователей и предоставления каждому разрешенного набора услуг.

В последнее время рост числа компаний со скоростными каналами доступа в Internet обусловил повышение интереса к развертыванию на базе оборудования CPE сетей VPN, работающих через Internet. Основной причиной этого является отсутствие зависимости расходов при связи через Internet от расстояния, что позволяет существенно снизить стоимость организации VPN по сравнению с использованием арендованных линий и выделенных каналов.

Использование Internet для частных коммуникаций не является чем-то новым и существует множество методов организации такой связи, включая контролируемую утечку маршрутов (controlled route leaking) [3]. Однако лишь недавно появились механизмы IP, удовлетворяющие требованиям по организации VPN, описанным здесь.

2.1.1 Передача пакетов «втемную»

Передаваемый через VPN трафик может не иметь отношения к трафику магистрали IP, поскольку трафик является мультипротокольным или по причине того, что IP-адреса в частной сети могут относиться к пространству IP, не связанному с IP-сетью, через которую передается трафик. В частности, IP-сеть может использовать адреса IP из приватных блоков [4].

2.1.2 Защита данных

В общем случае организациям, применяющим VPN, требуется тот или иной уровень защиты данных существуют различные модели доверия, применимые к VPN. Одна из таких моделей основана на том, что потребитель не полагается на поставщика услуг в части защиты данных, а вместо этого строит VPN на базе устройств CPE, реализующих функции межсетевого экранирования, и соединяет эти устройства между собой через защищенные туннели. В этом случае сервис-провайдер используется исключительно для обеспечения транспортировки пакетов IP.

Другая модель основана на передаче вопросов защиты сервис-провайдеру, предоставляющего услуги защищенных управляемых VPN. Это похоже на доверие к операторам при использовании общественных коммутируемых сетей Frame Relay или ATM, когда потребители услуг верят, что пакеты не могут быть направлены по некорректному пути, невозможно появление обманных пакетов, изменение пакетов в процессе передачи или анализ трафика без соответствующих полномочий.

Во второй модели функции межсетевого экранирования и безопасной доставки пакетов входят в зону ответственности сервис-провайдера. На провайдерской магистрали могут потребоваться различные уровни защиты в зависимости от сценария развертывания. Если трафик VPN передается через одну IP-магистраль (опорную сеть) провайдера, сильной защиты (типа IPSec [5]), может не потребоваться для туннелей между магистральными узлами. Если же трафик VPN проходит через множество сетей или оборудования, администрируемого независимо, может потребоваться реализация сильных механизмов защиты. Организация сильной защиты от провайдера может потребоваться и в тех случаях, когда заказчик считает сети IP (и особенно Internet) небезопасными. Независимо от корректности такого мнения оно означает одну из проблем, которые должны решаться в реализации VPN.

2.1.3 Гарантии QoS

В дополнение к обеспечению конфиденциальности коммуникаций существующие методы организации частных сетей на базе механизмов физического и канального уровней обеспечивают также разного рода гарантии качества обслуживания. В частности, арендованные и коммутируемые линии обеспечивают гарантии в части задержки, а технологии организации выделенных каналов (типа ATM и Frame Relay) имеют широкий набор механизмов для обеспечения подобных гарантий. По мере роста числа VPN на базе IP будет расти и потребность рынка в подобных технологиях для того, чтобы обеспечить сквозную прозрачность работы на уровне приложений. Хотя возможности VPN на базе IP в плане предоставления таких гарантий будут зависеть от соответствующих возможностей нижележащих магистралей IP, модель VPN также должна решать вопросы использования этих возможностей системами VPN.

2.1.4 Механизм туннелирования

Первые два из перечисленных выше требований совместно означают, что для реализации VPN должна использоваться та или иная форма туннелирования IP, когда формат пакетов и/или используемые в VPN адреса могут не принадлежать к используемым на пути туннелирования через магистраль IP. Такие туннели, в зависимости от их типа, могут обеспечивать определенный уровень защиты, который можно повысить за счет применения специальных механизмов (например, IPSec).

Кроме того (как рассматривается ниже), такие механизмы туннелирования могут быть отображены на развивающиеся механизмы управления трафиком IP. В настоящее время уже определено множество механизмов туннелирования IP. Некоторые из таких механизмов хорошо подходят для приложений VPN (см. раздел 3.0).

2.2 VPN на базе сетей и CPE

Большинство современных реализаций VPN основано на оборудовании CPE. Возможности поддержки VPN встраиваются во множество устройств CPE, начиная от межсетевых экранов и заканчивая граничными маршрутизаторами WAN и специализированными шлюзами VPN. Такое оборудование может быть куплено и развернуто самими потребителями или сервис-провайдерами в качестве услуг аутсорсинга (в этом случае обычно с удаленным управлением).

Имеется также значительный интерес к VPN на базе сетей (network based VPN), когда обслуживание VPN передается поставщику услуг Internet (ISP10), а сами VPN реализуются на базе сетевого оборудования провайдера, а не устройств CPE. В таких решениях заинтересованы как стремящиеся снизить расходы на поддержку заказчики, так ISP, ищущие новые источники доходов. Поддержка VPN в сети позволяет использовать специальные механизмы, которые могут обеспечивать значительное преимущество в цене и эффективности VPN за счет реализации на одном оборудовании с единой поддержкой VPN большого числа заказчиков.

Большинство рассматриваемых ниже механизмов применимы к VPN на основе CPE или сетей. Однако часть механизмов применима только во втором варианте, поскольку требует средств (например, дополнений к протоколам маршрутизации), доступных ISP, которые вряд ли будут доступны потребителями или реализованы даже на принадлежащих и поддерживаемых ISP устройствах CPE по причине необходимости совместного управления работой CPE со стороны ISP и заказчика. Применимые лишь для VPN на базе сетей решения отмечены в документе явно.

2.3 VPN и Extranet

Термин «экстранет» (extranet) обычно используется для обозначений систем, где две или более компаний предоставляют друг другу ограниченный доступ к своим корпоративным ресурсам через сеть. Например, производственная компания может организовать extranet для своих поставщиков, чтобы обеспечить возможность запросов к базам данных для получения сведений о ценах и доступности компонент, а также отслеживания своих заказов. Другим примером может служить разработка программ — компания A открывает группе разработчиков из компании B доступ к исходным кодам своей операционной системы, а компания B разрешает специалистам компании A доступ к своим программам защиты. Отметим, что правила доступа могут быть неограниченно сложными. Например, компания B может иметь внутренние ограничения на доступ к своим программам защиты для пользователей из отдельных регионов планеты в соответствии с экспортными ограничениями.

Ключевым свойством extranet является контроль доступа к данным и это решение является политическим, а не техническим. Политические решения обычно реализуются в точках соединения между доменами (например, между частной сетью и Internet или между отделом тестирования ПО и остальной сетью компании). Реализация политики может происходить на межсетевом экране, маршрутизаторе с поддержкой списков доступа, прикладном шлюзе или ином устройстве, способном осуществлять фильтрацию трафика на основе правил. В дополнение к правилам межсетевого обмена могут быть реализованы правила внутри корпоративной сети. Соединения между сетями могут быть реализованы в форме множества двухсторонних связей или в виде отдельной сети, которая может поддерживаться отраслевым консорциумом. Такая сеть может представлять собой VPN или физическую сеть.

Добавление VPN в сеть не меняет эту модель. Правила могут исполняться между парами VPN или между VPN и Internet точно так же, как это происходило без VPN. Например, две VPN могут быть соединены между собой и администраторы каждой локально задают свои правила на межсетевом экране для всего внешнего трафика в VPN (из другой VPN или из Internet).

Эта модель VPN позволяет отделить политику от нижележащего уровня, используемого для транспортировки пакетов. Например, маршрутизатор может направлять голосовой трафик в ATM VCC11 для обеспечения гарантий QoS, нелокальный корпоративный трафик — в защищенные туннели, а весь остальной трафик — в канал подключения к сети Internet. В прошлом в качестве защищенных туннелей могли применяться виртуальные канала Frame Relay, а сейчас ими могут служить защищенные туннели IP или пути MPLS (LSP12)

Возможны и другие модели VPN. Например, существует модель, где множество прикладных потоков отображается в VPN. Поскольку задаваемые сетевыми администраторами правила могут быть достаточно сложными, в базе правил будет множество прикладных потоков и, следовательно, множество VPN, которые могут частично перекрываться между собой. Однако столь сложная модель не обеспечивает заметных преимуществ. Разумней рассматривать VPN, как прямой аналог физической сети, поскольку это позволяет применять существующие протоколы и процедуры, а также использовать имеющийся у администраторов и заказчиков опыт.

3.0 Туннелирование VPN

Как отмечалось в параграфе 2.1, VPN должны реализоваться с применением того или иного механизма туннелирования. В этом параграфе рассматриваются базовые требования к механизмам туннелирования VPN. Рассматривается и сравнивается множество аспектов и характеристик, присущих всем протоколам канального уровня, со свойствами существующих протоколов туннелирования. Это обеспечивает основу для сравнения разных протоколов и может быть полезно для идентификации областей, в которых для существующих протоколов туннелирования могут быть получены дополнительные преимущества в поддержке VPN за счет расширения протоколов.

Туннель IP, соединяющий две оконечные точки VPN, служит базой для построения множества разных служб VPN. Туннель IP работает, как наложение на магистральную сеть IP, и передаваемый через туннель трафик непрозрачен для нижележащей магистрали IP. Магистральная сеть IP используется в качестве технологии канального уровня, а туннели образуют каналы «точка-точка».

Устройство VPN может завершать множество туннелей IP и пересылать пакеты между этими туннелями и другими сетевыми интерфейсами различными способами. При обсуждении различных типов VPN в последующих разделах документа основными различиями будут именно способы пересылки между интерфейсами (например, мост или маршрутизатор). Здесь имеется прямая аналогия с характеристиками разных сетевых устройств. Двухпортовый повторитель просто пересылает пакеты между своими портами, не проверяя содержимого пакетов. Мост пересылает пакеты на основе информации уровня MAC13, содержащейся в пакете, а маршрутизатор при пересылке пакетов использует адреса уровня 3 из заголовков пакетов. Для каждого из этих вариантов имеется прямая аналогия в VPN, как будет показано ниже. Отметим, что туннель IP можно представлять себе, как отдельный тип канала, который может объединяться с другим каналом напрямую, через таблицу пересылки моста или таблицу маршрутизации IP в зависимости от типа VPN.

В последующих параграфах рассмотрены требования к базовому протоколу туннелирования IP, который может служить основной частью различных типов VPN.

3.1 Требования к протоколам туннелирования для VPN

Существует множество механизмов туннелирования IP, включая IP/IP [6], туннели GRE14 [7], L2TP15 [8], IPSec [5], MPLS16 [9]. Отметим, что хотя некоторые из этих протоколов зачастую не рассматриваются в качестве туннельных, все они обеспечивают транспортировку кадров в полях данных пакетов (packet payload) через сети IP с пересылкой пакетов, не привязанной к адресной информации в инкапсулированных пакетах.

Отметим, однако, одно существенное различие между протоколами туннелирования IP, перечисленными выше, и MPLS. MPLS можно рассматривать, как конкретный канальный уровень для IP, поскольку конкретные механизмы MPLS применяются лишь в зоне действия сети MPLS, тогда как механизмы на базе IP расширяют пределы достижимости IP. По этой причине механизмы VPN, напрямую основанные на туннелировании MPLS, не могут по определению распространяться за пределы сети MPLS, тогда как другие механизмы могут делать это (например механизм LANE может применяться за пределами сетей ATM). Отметим, однако, что сеть MPLS может существовать на базе многих разных технологий канального уровня и, подобно сетям IP, область распространения такой сети не ограничена применением того или иного конкретного канального уровня. Имеется множество предложений по определению набора механизмов для обеспечения интероперабельности VPN (в частности, через сети MPLS [10] [11] [12] [13], [14], [15].

Существует множество требований к механизмам туннелирования VPN, однако не все эти требования могут быть выполнены существующими механизмами туннелирования. Требования к туннелированию рассмотрены ниже.

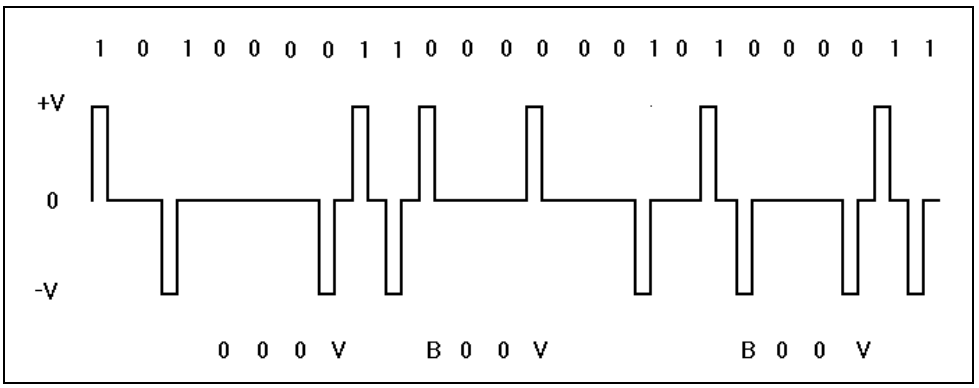

3.1.1 Поле мультиплексирования

Возникают случаи, когда между парой конечных точек IP требуется организация множества туннелей VPN. Например, это может потребоваться в тех случаях, когда VPN организуется на уровне сети (network based), а каждая конечная точка поддерживает множество пользователей. Трафик разных пользователей проходит между парой физических устройств по разным туннелям. Для связывания пакетов с определенным туннелем требуется поле мультиплексирования. Совместное использование туннелей может также снижать задержки и объем работ при организации туннелей. Из числа имеющихся механизмов туннелирования IP механизмы мультиплексирования поддерживают L2TP (поля tunnel-id и session-id), MPLS (метка) и IPSec (поле SPI17). Строго говоря, в GRE поле мультиплексирования отсутствует. Однако поле key, предназначенное для аутентификации источника пакета, в некоторых случаях может служить в качестве поля мультиплексирования. IP/IP не имеет поля мультиплексирования.

IETF [16] и ATM Forum [17] стандартизовали единый формат уникальных в глобальном масштабе идентификаторов для VPN (VPN-ID). Идентификатор VPN-ID можно применять на уровне управления для привязки туннеля к VPN в момент организации туннеля, или на уровне данных для идентификации привязки пакетов к VPN. На уровне данных заголовок инкапсуляции VPN может использоваться MPLS, MPOA и другими механизмами туннелирования для агрегирования пакетов разных VPN в один туннель. В этом случае явная индикация VPN-ID включается в каждый пакет и используется в качестве поля мультиплексирования для данного туннеля. На уровне управления поле VPN-ID может включаться в любой сигнальный протокол организации туннелей для связывания туннеля (идентифицируемого например полем SPI) с VPN. В этом случае не будет необходимости включать VPN-ID в каждый пакет данных. Этот вопрос подробно рассматривается в параграфе 5.3.1.

3.1.2 Протокол сигнализации

Некоторые конфигурационные параметры конечная точка должна знать до организации туннеля (IP-адрес удаленной точки и все относящиеся к делу атрибуты туннеля, включая требуемый уровень защиты). После получения этой информации организацию туннеля можно выполнить двумя способами — с помощью операций управления или с использованием сигнального протокола, позволяющего динамически создавать туннели.

Примером операции управления может служить использование базы SNMP MIB18 для настройки различных параметров туннеля (например, метки MPLS, адрес отправителя для туннеля IP/IP или GRE, идентификаторы туннеля и сессии L2TP, параметры защищенной связи IPSec).

Применение сигнального протокола может значительно снизить нагрузку на систему управления и по этой причине может быть важно для многих сценариев развертывания. Снижается объем операций по настройке, а также необходимость координации при создании VPN через разные административные домены. Например, описанное выше поле мультиплексирования является локальным для выделившего это значение узла и может храниться локально при использовании протокола сигнализации, но в варианте использования системы управления требуется передать это значение другим вовлеченным узлам. Сигнальный протокол также позволяет работу с мобильными узлами, которые не имеют постоянного подключения к сети, для организации туннелей по запросам.

При использовании в среде VPN сигнальному протоколу следует разрешать транспортировку VPN-ID, чтобы обеспечить возможность связывания туннеля с конкретной VPN. Следует также разрешать обмен и согласование атрибутов туннеля (например, применение восстановления порядка кадров или мультипротокольного транспорта). Отметим, что роль сигнального протокола состоит в согласовании атрибутов туннеля (например, пересылка пакетов через туннель на уровне 2 или 3), а не передаче информации о его использовании (это похоже на сигнализацию ATM Q.2931, который служит для организации логических подсетей Classical IP, а также эмулируемых ЛВС LANE).

Ряд протоколов туннелирования IP поддерживает сигнализацию, которую можно адаптировать для организации туннелей — L2TP (протокол L2TP), IPSec (протокол IKE19 [18]) и GRE (при использовании с туннелями mobile-ip [19]). Имеется также два сигнальных протокола MPLS, которые можно использовать для организации туннелей LSP. Один протокол использует расширение протокола MPLS LDP20 [20], называемое CR-LDP21 [21], а другой — расширение RSVP22 для туннелей LSP [22].

3.1.3 Защита данных

Протокол туннелирования VPN должен поддерживать механизмы, позволяющие пользователям установить тот или иной уровень защиты, включая аутентификацию и/или шифрование разного уровня. Ни один из рассматриваемых механизмов туннелирования, за исключением IPSec, не имеет встроенных механизмов защиты и все они скорее опираются на средства защиты в опорных сетях IP. В частности, MPLS работает на основе явных метод для путей с коммутацией по меткам, что обеспечивает предотвращение перенаправления пакетов. Другие механизмы туннелирования обеспечивают защиту на базе IPSec. Для VPN, реализованных через опорные сети, отличные от IP (например, MPOA, Frame Relay или виртуальные каналы ATM), защита данных неявно обеспечивается сетевой инфраструктурой канального уровня.

Общая защищенность VPN определяется не только возможностями туннелей, но и механизмами пересылки пакетов в эти туннели. Например, для VPRN, реализованных с использованием виртуальных маршрутизаторов, использование раздельных таблиц маршрутизации и пересылки обеспечивает изоляцию трафика разных VPN. Пакеты одной VPN не могут по ошибке попасть в туннель другой VPN, поскольку эти туннели просто не будут присутствовать в таблице пересылки первой VPN.

Если конечная точка VPN использует тот или иной сигнальный механизм для динамической организации туннеля с другой точкой, возникает требование аутентификации стороны, пытающейся организовать соединение. IPSec включает множество схем для решения такой задачи, включая аутентификацию на основе общих (pre-shared) ключей или использование цифровых подписей и сертификатов. В других схемах туннелирования средств аутентификации меньше. В некоторых случаях аутентификация может не требоваться (например, при статической организации туннелей или использовании модели доверия, не требующей аутентификации).

В настоящее время протокол IPSec ESP23 [23] для организации SA, которые могут поддерживать шифрование и/или аутентификацию. Однако спецификация протокола исключает применение SA, где нет ни шифрования, ни аутентификации. В среде VPN такой вариант null/null может оказаться полезным, поскольку может оказаться достаточным поддержка других аспектов протокола (например, туннелирования и мультиплексирования). Эффективно вариант null/null может рассматриваться просто как некий уровень защиты данных.

3.1.4 Мультипротокольный транспорт

Во многих приложениях через VPN может передаваться «непрозрачный», мультипротокольный трафик. В таких случаях туннельный протокол также должен поддерживать мультипротокольный транспорт. Протокол L2TP разработан для передачи пакетов PPP24 [24] и, таким образом, может использоваться для передачи мультипротокольного трафика, поскольку сам транспорт PPP является мультипротокольным. Для идентификации туннелируемого протокола используется GRE. Туннели IP/IP и IPSec не имеют идентификационного поля, поскольку предполагают инкапсуляцию трафика IP.

Возможно расширение стека протоколов IPSec для поддержки мультипротокольного транспорта. Это можно реализовать, например, за счет расширения сигнальной компоненты IPSec — протокола IKE — для индикации типа протокола в туннелируемом трафике или за счет передачи заголовка мультиплексирования (например, LLC/SNAP или GRE) в каждом туннелируемом пакете. Это решение похоже на используемый в сетях ATM подход, когда используется сигнализация для указания инкапсуляции, применяемой в VCC, а передаваемые в VCC пакеты могут использовать заголовок LLC/SNAP или помещаться непосредственно в поля данных AAL5 (этот вариант называется VC-мультиплексированием [25]).

3.1.5 Сохранение последовательности кадров

Одним из параметров качества, запрашиваемых пользователями VPN, может быть сохранение порядка доставки кадров, как это происходит на арендованных физических линиях или выделенных каналах. Сохранение последовательности кадров может требоваться для обеспечения эффективной сквозной работы некоторых протоколов или приложений. Для обеспечения упорядоченной доставки кадров механизмы туннелирования должны поддерживать поле порядкового номера. Протоколы L2TP и GRE включают такое поле. В IPSec поле порядкового номера имеется, но оно используется на приемной стороне для предотвращения повторного использования пакетов, а не для соблюдения порядка доставки.

Можно расширить IPSec для поддержки использования поля порядкового номера в целях сохранения порядка доставки пакетов. Это можно сделать, например, за счет использования IKE для согласования упорядочения и выбора поведения конечных точек в части обработки этого поля.

3.1.6 Поддержание туннеля

Конечные точки VPN должны вести мониторинг работы туннелей VPN для предотвращения потери связи и принимать меры (например, перерасчет маршрута) при возникновении отказов в туннелях.

Есть два варианта такого мониторинга. В одном туннельный протокол самостоятельно проверяет связность и обеспечивает явную индикацию отказов. Например, протокол L2TP включает опциональный механизм keep-alive для обнаружения неработающих туннелей.

Другой вариант не требует от протокола туннелирования поддержки функций мониторинга и использует тот или иной внешний (out-of-band) механизм обнаружения потери связи. Например, если протокол маршрутизации типа RIP25 [26] или OSPF26 [27] работает через туннельную сеть, отсутствие информации от соседа в течение определенного времени приведет к тому, что протокол сочтет туннельное соединение разорванным. Другим способом может служить регулярная передача пакетов ICMP (ping) по адресу партнера. Это обычно обеспечивает достаточно эффективный способ проверки работы туннеля, поскольку он организован через ту же сеть IP.

При динамической организации туннелей нужно различать требуемую статическую и динамическую информацию. До того, как туннель может быть организован, узлу нужно получить некоторую статическую информацию, такую, как идентификация удаленной точки и атрибуты туннеля. Обычно такая информация задается в процессе настройки конфигурации. В результате сигнального обмена при организации туннеля на каждой конечной точке создается некое динамическое состояние (например, значение поля мультиплексирования или используемые ключи). Например, при использовании IPSec организация защищенной связи (SA27) будет сопровождаться появлением ключей, используемых во время существования данной SA.

Организация динамических туннелей может инициироваться разными событиями. Одним из вариантов является организация туннеля по факту появления данных, которые нужно через этот туннель передать, и отключение туннели при отсутствии данных для передачи через него в течение некоторого времени. Такой подход полезен в тех случаях, когда ресурсы для туннелей выделяются с учетом требований QoS. Другим вариантом является организация туннеля в результате настройки статической конфигурации и сохранение туннеля в течение неограниченного времени.

3.1.7 Большие MTU

С туннелями IP связаны значения MTU28, как для обычных каналов. Можно предположить, что это значение MTU превысит MTU на одном или нескольких интервалах пути между конечными точками туннеля. В таких случаях для туннеля потребуется та или иная форма фрагментации кадров.

Если передаваемый кадр отображается в одну дейтаграмму IP, может происходить обычная фрагментация IP, когда дейтаграмма попадет на интервал пути, где значение MTU окажется меньше, чем MTU в туннеле IP. Это может оказывать негативное влияние на производительность маршрутизаторов, выполняющих такую фрагментацию.

Другим решением является поддержка функций фрагментации и сборки фрагментов на уровне протокола туннелирования (возможно с использованием порядковых номеров и маркеров последнего фрагмента29). Это позволит избежать фрагментации IP в самом туннеле. Однако существующие протоколы туннелирования не поддерживают такого механизма.

3.1.8 Минимизация туннельных издержек

Очевидно преимущество от снижения связанных с механизмами туннелирования издержек. В частности, это важно для транспортировки чувствительного к задержке и ее вариациям трафика типа голоса и видео в пакетном режиме. С другой стороны, использование механизмов защиты типа IPSec не вносит дополнительных издержек, следовательно, цель заключается в минимизации издержек, не связанных с защитой.

Одним из случаев со значительными издержками на туннелирование связан с доступом в VPN по коммутируемым телефонным линиям. Этот случай более подробно будет рассмотрен в параграфе 6.3.

3.1.9 Управление потоком и контроль перегрузки

При разработке протокола L2TP были созданы процедуры для контроля потоков и перегрузок. Это было вызвано, прежде всего, необходимостью обеспечить производительность при работе в сетях с большими потерями с использованием компрессии PPP, которая, в отличие от IPComp30 [28], связана с состояниями пакетов. Другим мотивом послужила необходимость использования устройств с малым размером буферов, которыми часто завершаются низкоскоростные коммутируемые линии. Однако механизмы контроля потоколов и перегрузок, определенные в финальной спецификации L2TP, используются только для управления каналами, а не трафиком данных.

В общем случае взаимодействие между множеством уровней систем контроля потоков и перегрузок может быть весьма сложным. С учетом преобладания в современных сетях трафика TCP и наличия у протокола TCP встроенных механизмов контроля потоков и перегрузок, преимущества от реализации аналогичных механизмов в протоколах туннелирования становятся не очевидными. Хорошие схемы контроля потоков данных и перегрузок, которые способны адаптироваться к разным условиям в сети и схемам развертывания, достаточно сложны в разработке как сами по себе, так и в плане взаимодействия с другими схемами, которые могут применяться параллельно. Однако могут обеспечиваться некоторые преимущества за счет возможности отправителя формировать трафик с учетом возможностей получателя и обеспечения протокольных механизмов, позволяющих получателю уведомить отправителя о своих возможностях. Эта направление может обеспечить преимущества после дополнительных исследований.

Отметим также работу группы IETF PILC31, исследующей влияние свойств каналов на производительность работы протоколов Internet через такие каналы.

3.1.10 Управление трафиком и QoS

Как было отмечено выше, потребителям могут потребоваться от VPN характеристики, близкие к параметрам физических линий или выделенных каналов, в части QoS, уровня потерь, флуктуаций задержки, гарантированных значений полосы пропускания и задержек. Обеспечение таких характеристик в общем случае зависит от самих узлов VPN, а также от параметров соединяющих узлы сетей.

Полное рассмотрение вопросов QoS для VPN выходит за рамки этого документа, за счет моделирования туннелей VPN, как специального типа канального уровня, многие из существующих механизмов обеспечения QoS для физических соединений могут быть применены для VPN. Например, на узле VPN механизмы правил, маркировки, очередей и планирования могут применяться к специфическому трафику VPN, как к обычному (не VPN) трафику. Применимы также методы, разработанные группами Diffserv, Intserv и TE32 в MPLS. Обсуждение вопросов QoS в VPN приведено в работе [29].

Следует отметить, что упомянутая здесь модель работы туннеля не обязательно будет соответствовать современной модели конкретного туннельного протокола. Модели разрабатываются для облегчения понимания и не являются частью спецификации протокола, однако наличие разных моделей может вызывать ненужные дискуссии, особенно при ложном восприятии модели, как части спецификации или метода реализации. Например, обработка туннелей IPSec может моделироваться, как интерфейс или как атрибут конкретного потока пакетов.

3.2 Рекомендации

IPSec требуется в тех случаях, когда нужно надежное шифрование или строгая аутентификация. Поддерживается также мультиплексирование и сигнализация (протокол IKE). Однако расширение стека протоколов IPSec на перечисленные ниже области обеспечит преимущества в плане улучшения поддержки требований туннелирования в средах VPN:

-

транспортировка VPN-ID в процессе организации SA (3.1.2);

-

опции пустого шифрования (null encryption) и пустой аутентификации (null authentication) (3.1.3);

-

работа с множеством протоколов (3.1.4);

-

упорядочение кадров (3.1.5).

L2TP не обеспечивает защиты данных сам по себе и механизмы защиты PPP не применимы для протокола L2TP, поэтому для надежной защиты протокол L2TP должен работать на основе IPSec. Определение конкретных режимов работы IPSec для поддержки трафика L2TP будет повышать уровень совместимости. Это направление предложено в настоящее время для разработки группе L2TP.

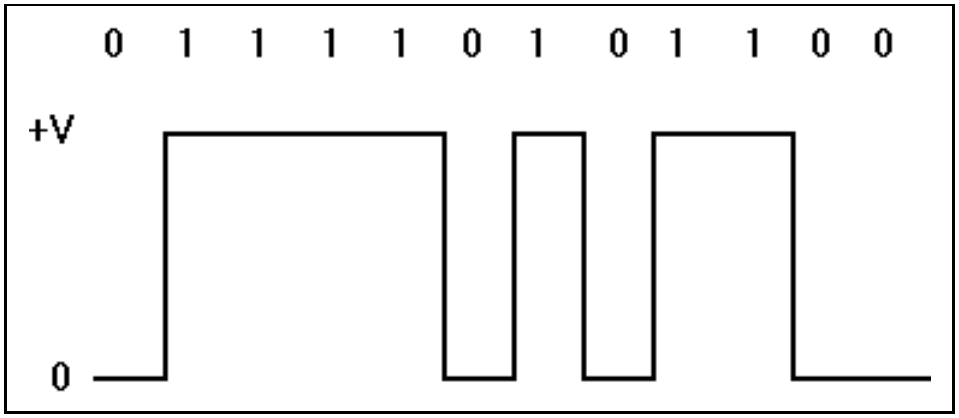

4.0 Типы VPN — виртуальные выделенные линии

Простейшим вариантом VPN являются «виртуальные выделенные линии» (VLL33). В этом случае заказчик получает соединение типа «точка-точка» между двумя устройствами CPE, как показано ниже. На канальном уровне для подключения устройств CPE к узлам ISP могут использоваться разные технологии (например, ATM VCC или каналы Frame Relay). Устройствами CPE могут служить маршрутизаторы, мосты или хосты.

Оба узла ISP подключены к сети IP и между ними организуется туннель IP. Каждый узел ISP настраивается на привязку оконечного канала к туннелю IP на уровне 2 (например, ATM VCC связывается с туннелем IP). Кадры передаются между двумя каналами. Например, данные AAL534) инкапсулируются в туннель IPSec. Содержимое полей данных AAL5 «непрозрачно» для узла ISP и не просматривается им.

+--------+ ----------- +--------+ +---+ |Конечный| (Магистраль ) |Конечный| +---+ |CPE|-------|узел |-----( IP ) -----|узел |------|CPE| +---+ ATM |ISP | ( ) |ISP | ATM +---+ VCC +--------+ ----------- +--------+ VCC <--------- Туннель IP --------> 10.1.1.5 подсеть = 10.1.1.4/30 10.1.1.6 Адресация, используемая потребителем (прозрачна для провайдера)

Рисунок 4.1 Пример VLL

С точки зрения потребителя услуги это выглядит, как обычный канал ATM VCC или Frame Relay, соединяющий между собой устройства CPE и потребитель может просто не думать о том, что часть канала фактически реализована через сеть IP. Это может оказаться полезным в тех случаях, когда провайдер, например, желает обеспечить связь между ЛВС через интерфейсы ATM, но не имеет собственной инфраструктуры ATM для непосредственного соединения сайтов заказчика.

Два канала, используемых для подключения устройств CPE к узлам ISP, могут быть организованы через разные среды, но в этом случае трафик не будет прозрачным для узлов ISP, как описано выше. Узлы ISP в такой ситуации должны поддерживать функции межсетевых устройств, соединяющих разнотипные среды (например, ATM и Frame Relay), а также выполнять функции преобразования LLC/SNAP в NLPID, отображения для разных вариантов протокола ARP или иные специфические операции, которые могут потребоваться для устройств CPE (например, обработка ячеек ATM OAM или обмен Frame Relay XID).

Используемый протокол туннелирования IP должен поддерживать мультипротокольные операции, а также может потребоваться поддержка упорядочения, если это важно для пользовательского трафика. Если туннели организуются с использованием протоколов сигнализации, они могут создаваться по мере поступления данных, а также по времени и сохраняться в рабочем состоянии.

Отметим, что использование термина VLL в данном документе отличается от принятой в EF-PHB35 [30], где VLL рассматривается, как соединение с малой и стабильной задержкой и гарантированной полосой пропускания, которое может быть организовано с использованием упомянутого PHB. Т. е., внимание фокусируется на характеристиках канала, которые по природе своей зависят от времени. В данном же документе для VLL не предполагается использование какого-либо конкретного механизма QoS, Diffserv или иного. Здесь принимаются во внимание прежде всего топологические характеристики (например, организация канала с туннелем IP в одном из сегментов). Для полной эмуляции канального уровня следует принимать во внимание как временные, так и топологические параметры.

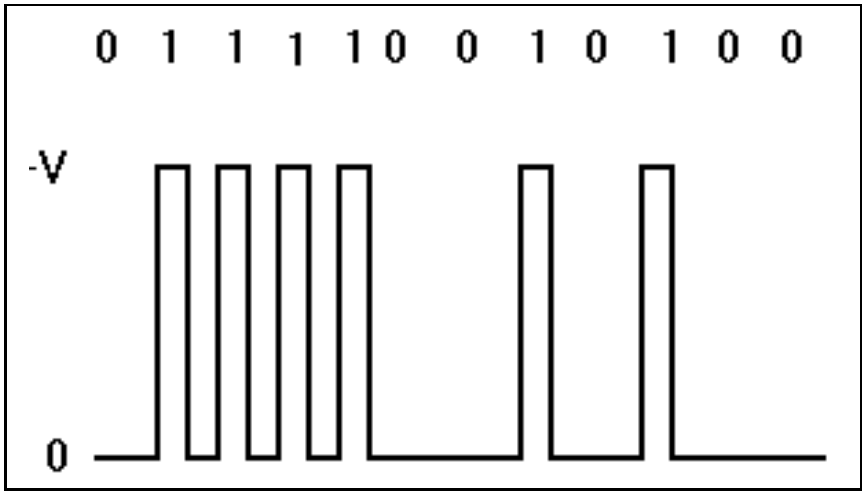

5.0 Типы VPN — виртуальные маршрутизируемые сети (VPRN)

5.1 Характеристики VPRN

Виртуальная частная сеть с маршрутизацией (VPRN36) определяется, как эмуляция распределенной маршрутизируемой сети со множеством сайтов, использующей инфраструктуру IP. В этом разделе рассматривается организация сервиса VPRN на базе сетей. VPRN на базе CPE также возможны, но здесь они не рассматриваются. Для VPRN на базе сетей многие вопросы, требующие решения, связаны с конфигурацией и эксплуатацией, что внимания к распределению зон ответственности между поставщиком и потребителями услуг.

Отличительной чертой VPRN по сравнению с другими типами VPN является пересылка пакетов на сетевом уровне. VPRN включает многосвязную сеть туннелей IP между маршрутизаторами ISP и функции маршрутизации, требуемые для пересылки каждым узлом VPRN полученного трафика соответствующему сайту-получателю. К маршрутизаторам ISP подключаются маршрутизаторы CPE с использованием одного или нескольких оконечных (stub) каналов. На каждом маршрутизаторе ISP имеется специфическая для VPRN таблица пересылки. Трафик пересылается между маршрутизаторами ISP, а также между этими маршрутизаторами и сайтами заказчиков с использованием упомянутых таблиц пересылки, которые содержат информацию о доступности на сетевом уровне (в отличие от сетей VPLS37, где таблицы пересылки содержат информацию о доступности на уровне MAC, как описано в разделе 7.0).

Пример VPRN показан на приведенном ниже рисунке, где три граничных маршрутизатора ISP соединены через полносвязную сеть туннелей IP и служат для связи между 4 маршрутизаторами CPE. Один из маршрутизаторов CPE имеет два соединения с ISP. В этом случае оба канала могут быть активны или может применяться, показанный на рисунке вариант «основной-резервный». Термином «обходной» канал на рисунке означено соединение между двумя пользовательскими сайтами, не использующее сеть ISP.

10.1.1.0/30 +--------+ +--------+ 10.2.2.0/30 +---+ |Граничн.| туннель IP |Граничн.| +---+ |CPE|-------|маршрут.|<--------------------->|маршрут.|-------|CPE| +---+оконечн|ISP | 10.9.9.4/30 |ISP |оконечн+---+ канал +--------+ +--------+канал : | ^ | | ^ : | | | --------------- | | : | | +----( )----+ | : | | ( Магистраль IP ) | : | | ( ) | : | | --------------- | : | | | | : | |туннель IP +--------+ туннель IP| : | | |Граничн.| | : | +---------->|маршрут.|<----------+ : | 10.9.9.8/30 |ISP | 10.9.9.12/30 : резервный| +--------+ обходной : канал | | | канал : | оконечн. канал | | оконечн. канал : | | | : | +---+ +---+ : +-------------|CPE| |CPE|.......................: 10.3.3.0/30 +---+ +---+ 10.4.4.0/30

Рисунок 5.1 Пример VPRN

Основным преимуществом VPRN является минимизация сложностей, связанных с настройкой маршрутизаторов CPE. Для таких маршрутизаторов граничный маршрутизатор ISP выглядит, как соседний маршрутизатор своей сети, которому трафик передается с использованием принятого по умолчанию маршрута. Туннельная сеть для передачи трафика организуется между граничными маршрутизаторами ISP и не затрагивает маршрутизаторов CPE. В результате издержки, связанные с организацией и поддержкой туннелей, а также настройкой маршрутизации, переносятся на ISP. Кроме того, дополнительные службы, требующиеся для работы VPN (такие, как межсетевое экранирование и поддержка QoS), могут обеспечиваться небольшим числом граничных маршрутизаторов ISP вместо их развертывания на многочисленных и потенциально разнородных устройствах CPE. Организацию и поддержку новых служб также можно существенно упростить, поскольку для этого не потребуется обновление оборудования CPE. Это преимущество особенно важно в тех случаях, когда имеется множество абонентов, использующих услуги VPN для доступа в корпоративные сети. В этом смысле данная модель похожа на классическую телефонную сеть, где новые услуги (например, ожидание вызова) могут быть реализованы без замены абонентского оборудования.

VPRN отличаются от сетей VPN, где сеть туннелей включает маршрутизаторы CPE, а сеть ISP обеспечивает также услуги канального уровня. Такие сети могут быть реализованы с использованием множества VLL между маршрутизаторами CPE (см. раздел 4.0), когда сеть ISP обеспечивает множество соединений «точка-точка» на канальном уровне или с помощью VPLS (см. раздел 7.0), где сеть ISP используется для эмуляции сегмента ЛВС с множественным доступом. Такие сценарии обеспечивают потребителям большую гибкость (например, между сайтами заказчика можно использовать любую маршрутизацию IGP и любые протоколы), но обычно дороже и сложнее в настройке. Таким образом, в зависимости от требований заказчика может оказаться более подходящим решение на основе VPRN или VPLS.

Поскольку VPRN обеспечивает пересылку на сетевом уровне, единичная сеть VPRN может непосредственно поддерживать только один протокол сетевого уровня. При реализации многопротокольных систем можно использовать отдельную сеть VPRN для каждого протокола сетевого уровня или туннелировать дополнительные протоколы с использованием основного (например, туннелировать отличные от IP протоколы через IP VPRN). Кроме того, можно использовать сеть ISP для обеспечения соединений на канальном уровне, как для VPLS (см. выше).

Вопросы, которые нужно решать для VPRN, включают начальную настройку конфигурации, определение граничным маршрутизатором ISP набора каналов в каждой сети VPRN, установка других маршрутизаторов, которые будут входить в VPRN, а также указание адресных префиксов IP, которые будут доступны через каждый оконечный канал, определение маршрутизатором CPE набора адресных префиксов IP, для которых пакеты будут пересылаться граничному маршрутизатору ISP, механизм распространения информации о доступности оконечных узлов соответствующему множеству маршрутизаторов ISP и организация использования туннелей для передачи трафика данных. Отметим также, что многие из связанных с VPRN вопросов относятся и к описанному ниже сценарию VPLS с заменой адресации сетевого уровня на адресацию канального уровня.

Отметим, что работа VPRN не привязана к механизмам, используемым на сайтах потребителей для доступа в Internet. В типовом сценарии один граничный маршрутизатор ISP будет обеспечивать пользовательскому сайту подключение к VPRN и доступ в Internet. В этом случае маршрутизатор CPE будет просто использовать принятый по умолчанию маршрут, указывающий на граничный маршрутизатор ISP, а тот будет направлять трафик в сеть VPRN и Internet, а также обеспечивать межсетевое экранирование на границах доменов. Пользовательский сайт может подключаться к Internet через маршрутизатор ISP, не участвующий в работе VPRN, или даже относящийся к другому ISP. В этом случае устройство CPE должно самостоятельно отделять частный трафик от трафика Internet и обеспечивать межсетевое экранирование.

5.1.1 Топология

Топология VPRN может представлять собой полносвязную (full mesh) сеть туннелей между всеми узлами VPRN или использовать иной вариант соединений (например, подключение каждого удаленного офиса к ближайшему региональному узлу и многосвязная сеть соединений между региональными узлами). В сетях VPRN с использованием туннелей IP организация полносвязной сети соединений будет стоить существенно дешевле, нежели организация такой сети на физическом уровне (например, по арендуемым линиям) или использование метода туннелирования, требующего выделения ресурсов (например, Frame Relay DLCI) на устройствах, используемых для подключения к граничным маршрутизаторам. Полносвязная топология обеспечивает оптимальную маршрутизацию, когда трафик между парой сайтов передается напрямую без прохождения через транзитные узлы. Другим преимуществом полносвязной сети является отсутствие необходимости настройки топологии VPRN. Топология соединений между маршрутизаторами VPRN в данном случае просто задается неявно. Однако, если число граничных маршрутизаторов ISP в сети VPRN слишком велико, использование полносвязной топологии может стать неприемлемым по причине сложности масштабирования, связанных, например, с очень большим числом туннелей (n(n-1)/2 для n сайтов) или числом маршрутов к партнерам. Сетевая политика также может препятствовать организации полносвязной сети (например, администратор может принять решение о прохождении всего трафика через центральный сайт). Следует также принимать во внимание, что при возникновении ошибок в опорной сети IP часть туннелей может терять работоспособность (например, сайт A будет видеть сайт B, B будет видеть C, но для сайта A сайт C не будет доступен напрямую) в зависимости от политики маршрутизации.

Для основанных на сетях VPRN предполагается, что маршрутизатор CPE на каждом пользовательском сайте подключается к граничному маршрутизатору ISP через один или несколько каналов «точка-точка» (например, арендованные линии, соединения ATM или Frame Relay). Маршрутизаторы ISP отвечают за получение и распространение данных о доступности между собой. Маршрутизаторы CPE должны знать множество адресатов, доступных через каждый из каналов, хотя они могут просто пользоваться маршрутом по умолчанию.

Подключение абонентов может быть статическим (организуются на постоянной основе) или динамическим (организуется по запросу) на основе PPP, туннелей (см. параграф 6.3) или сигнализации ATM. Для динамических соединений требуется аутентификация подписчиков и определение ресурсов, которые могут им предоставляться (например, VPRN, к которым подписчик может подключаться). После подключения подписчика к VPRN (и выполнения дополнительных операций типа выделения динамических адресов IP) последующее использование механизмов и служб VPRN не будет зависеть от типа подключения абонента.

5.1.2 Адресация

Используемая в VPRN адресация может быть не связанной с адресами опорной сети IP, на основе которой организована эта VPRN. В частности, могут использоваться адреса IP из приватных блоков [4]. Через один набор физических устройств может быть организовано множество VPRN, причем их адресные пространства могут перекрываться.

5.1.3 Пересылка

Сеть туннелей VPRN формирует наложенную сеть поверх опорной сети IP. В каждом из граничных маршрутизаторов ISP должно присутствовать специфичное для VPN состояние, позволяющее пересылать пакеты из оконечных каналов (входящий трафик) на соответствующий маршрутизатор следующего интервала, а пакеты из ядра сети (исходящий трафик) — в соответствующий оконечный канал. Для случаев поддержки на маршрутизаторе ISP множества оконечных каналов одной сети VPRN, туннели могут завершаться как на этом маршрутизаторе, так и на оконечных каналах. В первом случае нужна специфичная для VPN таблица пересылки исходящего трафика, а во втором такая таблица не требуется. В общем случае специфичная для VPN таблица пересылки нужна для входящего направления, чтобы отправлять трафик из оконечного канала в соответствующий туннель IP в направлении ядра.

Поскольку VPRN работает на межсетевом уровне, для пакетов IP, передаваемых через туннель, поле времени жизни (TTL38) будет декрементироваться, как обычно, для предотвращения бесконечной циркуляции пакетов по сети в случае возникновения маршрутной петли в VPRN.

5.1.4 Множество VPRN через одно соединение

Отметим, что один и тот же пользователь услуг может иметь множество VPRN, которые он вместе с трафиком Internet пожелает передавать через общий оконечный канал. Для решения этой задачи существует множество вариантов, но их рассмотрение выходит за рамки данного документа.

5.2 Работы, связанные с VPRN

Требования и механизмы VPRN обсуждались ранее во множестве разных документов. Одной из первых была работа [10], где было показано, что в сетях с поддержкой и без поддержки MPLS может быть реализована одинаковая функциональность VPN. Некоторые другие работы кратко рассмотрены ниже.

Существует два основных варианта механизмов обеспечения в VPRN функций распространения информации о принадлежности и доступности — наложение (overlay) и совмещение (piggybacking). Эти варианты подробно рассматриваются ниже в параграфах 5.3.2, 5.3.3 и 5.3.4. Пример модели с наложением описан в [14], где рассматривается обеспечение функциональности VPRN с помощью отдельного экземпляра протокола маршрутизации для каждой VPN с организацией таблицы маршрутизации и пересылки — такое решение называют виртуальной маршрутизацией. Каждый экземпляр маршрутизации VPN изолирован от маршрутизации остальных VPN, а также от маршрутизации опорной сети. Это позволяет использовать в сетях VPRN любые протоколы маршрутизации (например, OSPF, RIP2, IS-IS), независимо от маршрутизации в других VPRN и и опорной сети. Модель VPN, описанная в [12], также работает на основе наложения с использованием виртуальной маршрутизации. Этот документ специально ориентирован на обеспечение функциональности VPRN на основе опорных сетей MPLS и описывает, как можно автоматизировать распространение информации о принадлежности к VPRN через сеть MPLS путем обнаружения соседей VPN через базовую сеть туннелей MPLS. В работе [31] модель виртуальной маршрутизации расширена путем включения областей VPN и граничных маршрутизаторов VPN между такими областями. Области VPN могут определяться в соответствии с техническими (например, тип сетевой инфраструктуры ATM, MPLS, IP) или административными аспектами.

В работе [15] описано обеспечение функциональности VPN на основе модели совмещения в плане распространения информации о принадлежности и доступности, которая передается в пакетах протокола маршрутизации BGP439 [32]. VPN создаются с использованием правил BGP, которые служат для контроля взаимодействия между сайтами. В [13] также используется распространение информации по протоколу BGP и сведения о доступности из этого протокола служат для организации MPLS LSP (CR-LDP или расширенных RSVP). В отличие от других вариантов в данной модели для реализации функций VPN требуется участие маршрутизаторов CPE.

5.3 Базовые требования VPRN

Имеется множество общих требований, которым должны соответствовать все решения VPRN на базе сетей, и есть множество разных механизмов, которые могут применяться для выполнения таких требований. Базовые требования включают:

-

Использование глобально уникальных идентификаторов VPN для обеспечения возможности указать конкретную VPN.

-

Определение принадлежности к VPRN. Граничный маршрутизатор должен определить оконечные соединения с каждой VPRN, а также набор маршрутизаторов данной VPRN.

-

Информация о доступности оконечных соединений. Граничный маршрутизатор должен определить адреса и префиксы, доступные через каждый оконечный канал.

-

Информация о доступности внутри VPRN. После того, как граничный маршрутизатор определит множество префиксов, связанных с каждым из своих оконечных каналов, эта информация должна быть распространена всем остальным граничным маршрутизаторам VPRN.

-

Механизм туннелирования. Граничный маршрутизатор должен организовать требуемые туннели к другим маршрутизаторам, входящим в VPRN, и выполнять инкапсуляцию и декапсуляцию для передачи пакетов через туннели.

5.3.1 Идентификатор VPN

IETF [16] и ATM Forum [17] стандартизовали единый формат уникальных в глобальном масштабе идентификаторов VPN — VPN-ID. Формат VPN-ID является единым, но семантика и применение различаются. Причина этого обусловлена желанием использовать один и тот же идентификатор для различных технологий и механизмов. Например, VPN-ID может включаться в базу MIB для идентификации VPN с целями управления. VPN-ID может использоваться на уровне управления, например, для привязки туннеля к VPN в момент организации этого туннеля. Все проходящие через туннель пакеты будут неявно связываться с данной VPN. Идентификатор VPN-ID может применяться в инкапсуляции на уровне данных, что позволяет явно различать пакеты каждой сети VPN. Если VPN реализуется с использованием разных технологий, (например, IP и ATM), для всех технологий может использоваться один идентификатор. Точно так же один идентификатор может применяться для VPN, организованных через множество административных доменов.

Большинство разработанных схем VPN (например, [11], [12], [13], [14]) требует использования VPN-ID в пакетах управления и/или данных для привязки каждого пакета к конкретной VPN. Хотя такое использование VPN-ID применяется широко, оно не является повсеместным. В работе [15] описана схема, где поле протокола не применяется для идентификации VPN описанным способом. В этой схеме VPN с точки зрения пользователя являются административными конструкциями на основе правил BGP. Имеется множество атрибутов, связанных с маршрутами VPN (идентификаторы маршрутов, VPN отправителя и получателя), которые применяются нижележащими протоколами для и эти же атрибуты используются механизмами BGP при создании VPN, но в этой схеме нет никакого аналога VPN-ID, используемого в данном документе.

Отметим также, что в [33] определена мультипротокольная инкапсуляция для использования с ATM AAL5 и стандартных VPN-ID.

5.3.2 Настройка и распространение конфигурационных данных VPN

Для организации VPRN или добавления новых пользовательских сайтов в существующую VPRN граничный маршрутизатор ISP должен определить, какие оконечные каналы связаны с какими VPRN. Для статических соединений (например, ATM VCC) эта информация должна указываться в конфигурации граничного маршрутизатора, поскольку он не может учесть такие привязки самостоятельно. Одним из решений являются базы SNMP MIB, позволяющие связать локальные оконечные каналы с VPN.

Для абонентов с динамическим подключением к сети (например, туннели PPP) можно организовать привязку оконечных соединений к VPRN, как часть процесса аутентификации пользователя, который применяется для таких динамических соединений. Например, VPRN, к которой привязывается пользователь, может определяться по доменному имени, использованному при аутентификации PPP. Если аутентификация пользователя завершилась успешно (например, с помощью сервера), новое динамическое соединение может быть привязано к нужной VPRN. Отметим, что статические конфигурационные данные по прежнему нужны (например, список уполномоченных пользователей для каждой VPRN), но эти конфигурационные данные могут храниться на внешнем сервере аутентификации, а не на граничном маршрутизаторе ISP. Независимо от того, является соединение статическим или динамическим, с ним может быть связан идентификатор VPN-ID, указывающий на конкретную VPRN.

После определения привязок оконечных каналов к VPRN каждый граничный маршрутизатор должен идентифицировать другие граничные маршрутизаторы (или, по крайней мере, пути к ним), поддерживающие другие оконечные каналы в данной VPRN. Последнее неявно указывает на существование некого механизма, с помощью которого настроенные граничные маршрутизаторы могут использовать такие данные о граничных маршрутизаторах и/или оконечных каналах для последующей организации между ними подходящих туннелей. Задача распространения информации о принадлежности к VPRN между вовлеченными в дело граничными маршрутизаторами может быть решена несколькими способами, рассмотренными ниже.

5.3.2.1 Просмотр каталогов

Участники конкретной VPRN (т. е., граничные маршрутизаторы, поддерживающие оконечные каналы в VPRN, и множества оконечных каналов, привязанных к граничным маршрутизаторам VPRN) могут быть указаны в каталоге (directory), к которому граничные маршрутизаторы могут при старте обращаться с помощью того или иного механизма (например, LDAP40 [34]).

использование каталогов возможно как при полносвязной, так и при произвольной топологии. В случае полносвязной топологии повсеместно распространяется полный список маршрутизаторов, входящих в VPRN. Для произвольной топологии разные маршрутизаторы могут получать различные списки участников VPRN.

Использование каталогов позволяет проверить полномочия до распространения информации о принадлежности к VPRN, что может быть полезно для случаев, когда VPRN проходит через множество административных доменов. В таких случаях могут также использоваться протокольные механизмы обмена между каталогами информацией о принадлежности к VPRN.

Требуется также тот или иной механизм синхронизации баз данных (например, триггерный или регулярный опрос каталога граничными маршрутизаторами или активное «выталкивание» обновлений в граничные маршрутизаторы самим каталогом) для того, чтобы все граничные маршрутизаторы имели актуальную информацию о принадлежности к VPRN.

5.3.2.2 Явная конфигурация

Можно определить VPRN MIB для централизованного управления системой с возможностью настройки каждого маршрутизатора, обеспечивающей идентификацию вовлеченных граничных маршрутизаторов и статических оконечных каналов, привязанных к VPRN. Этот механизм, подобно каталогам, поддерживает полносвязную и произвольную топологию. Другим механизмом централизованного управления может служить сервер управления и протокол COPS41 [35] для распространения информации о принадлежности к VPRN и правилах (например, атрибуты туннелей, используемые при организации туннелей, как описано в [36]).

Отметим, что такой механизм позволяет управляющей станции требовать строгой проверки полномочий, а с другой стороны он может затруднять настройку граничных маршрутизаторов, находящихся за пределами системы управления. Данная модель может рассматриваться, как частный случай модели с каталогами в том смысле, что каталоги управления могут использовать базы MIB для «выталкивания» информации о принадлежности к VPRN в вовлеченные граничные маршрутизаторы в процессе настройки локальных оконечных каналов или по его завершению.

5.3.2.3 Совмещение с протоколами маршрутизации

Информация о принадлежности к VPRN может быть добавлена к пакетам протоколов маршрутизации на каждом граничном маршрутизаторе опорной сети IP, поскольку это обеспечит эффективный способ распространения данных через сеть между участвующими в процессах граничными маршрутизаторами. В частности, каждый маршрутный анонс каждого граничного маршрутизатора может включать по меньшей мере набор идентификаторов VPN, связанных с этим маршрутизатором, а также адекватную информацию, которая позволит другим граничным маршрутизаторам идентифицировать данный маршрутизатор и/или путь к нему. Другие граничные маршрутизаторы будут проверять полученные маршрутные анонсы на предмет наличия в них относящейся к делу информации о поддерживаемых (т. е., включенных в конфигурацию VPRN. Такая проверка может быть выполнена путем сопоставления полученных идентификаторов VPN с заданными в локальной конфигурации VPN. Характер добавляемой в пакеты информации и связанные с этим вопросы (в частности, область действия и средства, с помощью которых идентифицируются узлы, анонсирующие принадлежность к конкретной VPN) будут зависеть от применяемого протокола маршрутизации и используемого транспорта.

Применение такого метода на всех маршрутизаторах сети будет обеспечивать одинаковое представление информации о принадлежности к сети и обеспечивает простоту поддержки полносвязной топологии. Поддержка произвольных топологий сложнее, поскольку требует реализации того или иного метода отсечки ненужных данных.

Преимуществом данной схемы является эффективное распространение информации, однако для этого требуется поддержка измененных маршрутных анонсов на всех узлах пути, а не только на принимающих участие граничных маршрутизаторах. Недостатком является существенное усложнение администрирования, связанное с настройкой области действия и области распространения измененных маршрутных анонсов. Да и сама настройка конфигурации для VPRN, проходящих через множество маршрутных доменов (и автономных систем) не является простым делом.

Кроме того, пока не применяется тот или иной механизм защиты маршрутных обновлений, обеспечивающий возможность их чтения только вовлеченным в процесс граничным маршрутизаторам, эта схема полагается на модель доверия, где предполагается, что все маршрутизаторы на пути могут получать эту информацию. В зависимости от применяемого протокола маршрутизации на промежуточных маршрутизаторах (в частности на граничных маршрутизаторах AS42) может потребоваться кэширование таких анонсов и, возможно, их распространение в другие протоколы маршрутизации.

Каждая из описанных схем хороша для определенных условий. Отметим, что на практике почти всегда имеется некий централизованный каталог или система управления для поддержки информации о принадлежности к VPRN — такой, как список граничных маршрутизаторов, которым позволена поддержка конкретной VPRN, привязки статических оконечных соединений к VPRN или данные для аутентификации и проверки полномочий пользователей, подключающихся к сети по динамическим каналам. Эта информация должна сохраняться в той или иной базе данных так, чтобы дополнительные действия по передаче конфигурационных данных в граничные маршрутизаторы и/или обеспечение доступа граничных маршрутизаторов к такой информации не было слишком обременительным.

5.3.3 Информация о доступности оконечных каналов

Есть два аспекта доступности тупиковых сайтов — способ, с помощью которого граничные маршрутизаторы VPRN определяют набор адресов и префиксов VPRN, доступных на каждом тупиковом сайте, и способ, с помощью которого маршрутизаторы CPE узнают об адресатах, доступных через каждый тупиковый канал. В обоих случаях граничному маршрутизатору ISP нужна одинаковая операция — набор адресов VPRN на сайте заказчика, но маршрутизаторам CPE нужна другая информация.

5.3.3.1 Сценарии подключения оконечных каналов

5.3.3.1.1 Общее соединение для VPRN и Internet

Маршрутизатор CPE подключен одним каналом к граничному маршрутизатору ISP, который обеспечивает сервис VPRN и подключение к Internet.

Это простейший случай и маршрутизатору CPE нужен лишь используемый по умолчанию маршрут к граничному маршрутизатору ISP.

5.3.3.1.2 Отдельное соединение для VPRN

Маршрутизатор CPE соединяется одним каналом с граничным маршрутизатором ISP, который обеспечивает услуги VPRN без доступа в Internet.

Маршрутизатор CPE должен знать множество нелокальных адресатов VPRN, доступных через этот канал. Это может быть общий префикс или группа разрозненных префиксов. Эти данные должны быть включены в конфигурацию маршрутизатора CPE статически или определены им с помощью запущенного процесса IGP43. Для простоты будем предполагать, что в качестве IGP используется протокол RIP, хотя это может быть и любой другой IGP. Краевой маршрутизатор ISP будет передавать этому экземпляру RIP маршруты VRPN, которые он узнал с помощью того или иного механизма определения доступности в рамках VPRN (см. параграф 5.3.4). Отметим, что экземпляр RIP на устройстве CPE и любой экземпляр протокола маршрутизации, служащий для определения доступности внутри VPRN (даже если это RIP), не связаны между собой и маршруты между ними распространяет граничный маршрутизатор ISP.

5.3.3.1.3 Многодомые подключения

Маршрутизатор CPE имеет множество подключений к сети ISP, которые обеспечивают соединение в VPRN.

В этом случае все граничные маршрутизаторы ISP могут анонсировать одинаковые маршруты VPRN к маршрутизатору CPE, который в результате будет видеть, что префиксы VPRN одинаково доступны через все каналы. Возможно также распространение более специфичных маршрутов, когда каждый граничный маршрутизатор ISP анонсирует свой набор префиксов для маршрутизатора CPE.

5.3.3.1.4 Обходные каналы

Маршрутизатор CPE соединен с сетью ISP, обеспечивающей подключение к VPRN, и имеет также «обходной» канал к одному из сайтов организации.

В этом случае граничный маршрутизатор ISP будет анонсировать маршруты VPRN устройству CPE (как в случае 2). Однако в этом случае один и тот же адресат может быть доступен как через граничный маршрутизатор ISP, так и по обходному каналу. Если маршрутизаторы CPE соединены с обходным каналом и используют корпоративный IGP, обходной канал может оказаться более предпочтительным во всех ситуациях, поскольку он представляется внутренним, тогда как маршруты от граничного маршрутизатора ISP будут внешними по отношению к IGP. Для предотвращения возможных проблем (в предположении, что заказчик желает передавать трафик через сеть ISP) следует использовать отдельный экземпляр RIP между маршрутизаторами CPE на обоих концах обходного канала (так же, как протокол RIP используется на оконечном или резервном канале между маршрутизатором CPE и граничным маршрутизатором ISP. В этом случае обходной канал будет выглядеть, как внешний, и с помощью подбора «стоимости» пути маршрут через ISP можно сделать предпочтительным, используя обходной канал в случае отказа.

Описанные выше варианты подключения предполагают, что информация о доступности нужна краевым маршрутизаторам ISP и маршрутизаторам CPE. Рассмотрены некоторые механизмы распространения такой информации. Ниже эти механизмы описаны более подробно.

5.3.3.2 Экземпляр протокола маршрутизации

Между граничными маршрутизаторами CPE и ISP может использоваться протокол маршрутизации для обмена информацией о доступности. Это позволяет граничному маршрутизатору ISP узнать префиксы VPRN, доступные на сайте заказчика, а маршрутизатору CPE — префиксы адресатов, доступных через сеть провайдера.

Домен маршрутизации для этого экземпляра протокола обычно включает лишь граничный маршрутизатор ISP и маршрутизатор CPE, хотя этот же протокол заказчик может использовать в качестве IGP и домен маршрутизации будет включать сайт заказчика. Если на сайте применяется другой протокол маршрутизации, маршрутизатор CPE будет распространять маршруты между экземпляром протокола, работающим с маршрутизатором ISP, и экземпляром протокола на сайте.

С учетом обычно ограниченной области действия этого экземпляра протокола маршрутизации достаточно самых простых протоколов. Чаще всего для этой цели используется протокол RIP, хотя применимы и более сложные протоколы типа OSPF или BGP (в режиме IBGP).

Отметим, что экземпляр протокола маршрутизации на оконечном канале отличается от любого экземпляра протоколов маршрутизации, связанных с доступностью маршрутов внутри VPRN. Например, если граничный маршрутизатор ISP использует протокол маршрутизации для распространения информации о принадлежности к VPRN и данных о доступности через ядро, он может распространять помеченные подходящим способом маршруты от протокола маршрутизации CPE в протокол маршрутизации ядра. Используемые для каждого экземпляра протоколы маршрутизации не связаны между собой и в каждом из случаев может применяться любой подходящий протокол. Нет требования использовать один протокол и даже один механизм сбора сведений о доступности на маршрутизаторах CPE и связанных с ними маршрутизаторах ISP в той или иной VPRN — этот вопрос решается локально.

Отсутствие привязки между протоколами маршрутизации позволяет ISP использовать единый (для всех VPRN) механизм определения доступности внутри VPRN и единый механизм определения доступности через оконечные каналы, поскольку эти механизмы изолированы один от другого, а также от протоколов IGP, используемых в сетях заказчиков. В первом случае, благодаря реализованной на краевом маршрутизаторе ISP границе IGP-IGP, ISP может изолировать механизм определения доступности внутри VPRN от некорректного поведения протоколов маршрутизации на оконечных соединениях. Во втором случае от ISP не требуется принимать во внимание протоколы IGP, используемые на сайтах заказчиков. Возможны и другие варианты, когда на граничном маршрутизаторе ISP используется тот же экземпляр протокола маршрутизации, что и IGP у заказчиков, но это решение непрактично, поскольку не соответствует цели VPRN упростить конфигурацию маршрутизаторов CPE. Для случаев, когда заказчик желает использовать IGP на множестве сайтов, более подходящим решением будет VPLS.

Отметим, что в тех случаях, когда тот или иной сайт заказчика входит одновременно в несколько VPRN (или хочет одновременно использовать VPRN и доступ в Internet), граничный маршрутизатор ISP должен иметь способ однозначного отображения адресных префиксов оконечного канала на конкретные VPRN. Простым решением является использование отдельного оконечного канала для каждой VPRN, однако можно подключать и множество VPRN через общий оконечный канал. Это можно сделать с помощью отображения (и соответствующей настройки граничного маршрутизатора ISP) на разные VPRN непересекающихся адресных префиксов или за счет маркировки маршрутных анонсов от CPE идентификаторами VPN. Например, при использовании MPLS для передачи данных о доступности оконечного соединения можно применять разные метки MPLS для непересекающихся адресных префиксов различных VPRN. В любом случае для решения этой задачи нужна та или иная административная процедура.

5.3.3.3 Настройка конфигурации

Информация о доступности через оконечный канал может быть задана вручную, если набор адресных префиксов невелик и статичен.

5.3.3.4 Администрируемые ISP адреса

Множество адресов, используемых каждым тупиковым сайтом может администрироваться и выделяться через граничный маршрутизатор VPRN и такое решение может быть приемлемо для небольших сайтов, которые зачастую состоят из одного хоста или одной подсети. Выделение адресов может выполняться с помощью протоколов типа PPP или DHCP [37], а граничный маршрутизатор может служить клиентом Radius, получающим IP-адреса для пользователей от сервера Radius, или служить транслятором DHCP, проверяя отклики DHCP, транслируемые сайту заказчика. В этом случае граничный маршрутизатор может самостоятельно построить таблицу доступности адресов через оконечный канал. Хотя упомянутые механизмы обычно используются для выделения адресов отдельным хостам, некоторые производители добавили расширения, позволяющие выделять префиксы, а устройства CPE могут выполнять функции серверов DHCP и выделять адреса для хостов на сайте заказчика.

Отметим, что в этих схемах сервер распределения адресов отвечает за выделение каждому сайту в VPN неперекрывающихся адресных блоков. Отметим также, что ISP используют такие механизмы обычно лишь для небольших тупиковых сайтов, у которых нет каналов в обход данного провайдера.

5.3.3.5 Протокол распространения меток MPLS

В случаях использования на маршрутизаторе технологии MPLS можно использовать LDP для передачи набора префиксов на оконечной стороне граничного маршрутизатора VPRN. Использование незапрошенного нисходящего распространения меток маршрутизатором CPE позволяет распространить метки для каждого маршрута на тупиковый сайт. Отметим, что в данном случае обработка на граничном маршрутизаторе не ограничивается обычными операциями LDP и включает дополнительно определение новых маршрутов через LDP, используемое вместо обычного определения меток существующих маршрутов через стандартные механизмы маршрутизации.

5.3.4 Информация о доступности внутри VPN

После того, как граничных маршрутизатор определил набор префиксов, связанных с каждым из его оконечных каналов, эта информация может быть распространена другим краевым маршрутизаторам в VPRN. Отметим наличие неявного требования о том, что множество достижимых адресов в VPRN должно быть локально уникальным, т. е. каждый оконечный канал VPRN (не обеспечивающий распределения нагрузки) должен поддерживать адресное пространство, не пересекающееся с адресами на других оконечных каналах, для обеспечения однозначной маршрутизации. На практике желательно (хотя и не требуется) иметь не связанные адресные префиксы для каждого граничного маршрутизатора, чтобы избавиться от необходимости поддержки и распространения большого числа маршрутов к хостам.

Задача распространения информации о доступности адресов внутри VPN может быть решена множеством способом. Некоторые из этих решений описаны ниже.

5.3.4.1 Просмотр каталога

Наряду с информацией о принадлежности к VPRN центральный каталог может включать список адресных префиксов, связанных с каждым из сайтов заказчика. Такая информация может быть получена сервером путем протокольного взаимодействия с каждым граничным маршрутизатором. Отметим, что вопросы синхронизации каталогов, рассмотренные в параграфе 5.3.2, применимы и в данном случае.

5.3.4.2 Явная настройка конфигурации

Адресное пространство, связанное с каждым граничным маршрутизатором, может быть явно указано в конфигурации всех остальных граничных маршрутизаторов. Ясно, что такое решение не обеспечивает достаточного уровня масштабирования (особенно для произвольных топологий), а также не решает вопроса передачи информации в системы сетевого управления.

5.3.4.3 Локальные экземпляры маршрутизации внутри VPRN

В этом варианте каждый граничный маршрутизатор запускает отдельный экземпляр протокола маршрутизации (виртуальный маршрутизатор) для каждой VPRN через туннели VPRN с остальными краевыми маршрутизаторами этой сети для распространения информации о доступности внутри VPRN. Обеспечивается простая поддержка как полносвязной, так и произвольных топологий, если сам протокол маршрутизации может работать в такой топологии. Внутренние маршрутные анонсы VPRN можно отличить от обычных пакетов данных в туннелях путем их прямой адресации граничным маршрутизаторам или с помощью специфических для туннеля механизмов.

Отметим, что этот протокол маршрутизации внутри VPRN не требуется связывать с IGP на сайтах заказчика или протоколами маршрутизации, используемыми ISP в опорной сети IP. В зависимости от размера и масштабов VPRN может использоваться простой протокол типа RIP или более изощренный протокол типа OSPF. Поскольку протокол маршрутизации внутри VPRN работает «поверх» опорной сети IP, он не заметен для всех промежуточных маршрутизаторов и граничных маршрутизаторов, не относящихся к VPRN. Это также предполагает, что такая информация будет непонятной (opaque) для этих маршрутизаторов, что в некоторых случаях может оказаться важным с точки зрения безопасности. Отметим также, что при использовании протокола маршрутизации через те же туннели, которые служат для передачи данных, для пакетов маршрутизации будет обеспечиваться такая же защита (например, шифрование и аутентификация источника).

Если туннели, через которые работает протокол маршрутизации VPRN, выделены для конкретной VPN (например, за счет использования различных значений поля мультиплексирования для каждой VPN), вносить какие-либо изменений в сам протокол маршрутизации не требуется. С другой стороны, при использовании разделяемых туннелей требуется расширение протокола маршрутизации для включения поля VPN-ID в пакеты маршрутных обновлений, чтобы обеспечить возможность привязки набора адресных префиксов к конкретной VPN.

5.3.4.4 Протокол доступности канала